Einsatzmöglichkeiten kryptographischer Methoden zur Signatur und ...

Einsatzmöglichkeiten kryptographischer Methoden zur Signatur und ...

Einsatzmöglichkeiten kryptographischer Methoden zur Signatur und ...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

128 192<br />

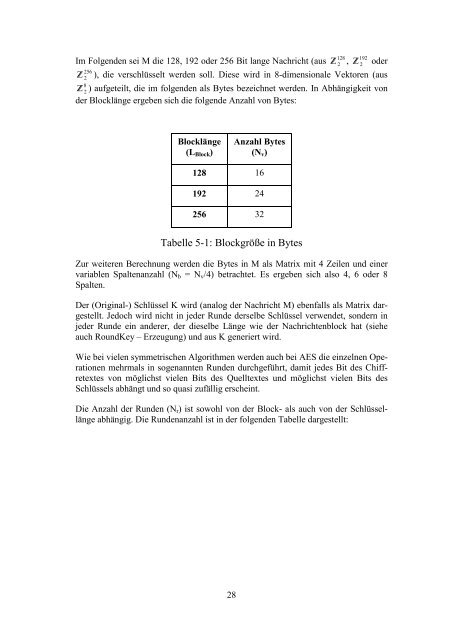

Im Folgenden sei M die 128, 192 oder 256 Bit lange Nachricht (aus <br />

2<br />

, <br />

2<br />

oder<br />

256<br />

<br />

2<br />

), die verschlüsselt werden soll. Diese wird in 8-dimensionale Vektoren (aus<br />

8<br />

<br />

2<br />

) aufgeteilt, die im folgenden als Bytes bezeichnet werden. In Abhängigkeit von<br />

der Blocklänge ergeben sich die folgende Anzahl von Bytes:<br />

Blocklänge<br />

(L Block )<br />

Anzahl Bytes<br />

(N v )<br />

128 16<br />

192 24<br />

256 32<br />

Tabelle 5-1: Blockgröße in Bytes<br />

Zur weiteren Berechnung werden die Bytes in M als Matrix mit 4 Zeilen <strong>und</strong> einer<br />

variablen Spaltenanzahl (N b = N v /4) betrachtet. Es ergeben sich also 4, 6 oder 8<br />

Spalten.<br />

Der (Original-) Schlüssel K wird (analog der Nachricht M) ebenfalls als Matrix dargestellt.<br />

Jedoch wird nicht in jeder R<strong>und</strong>e derselbe Schlüssel verwendet, sondern in<br />

jeder R<strong>und</strong>e ein anderer, der dieselbe Länge wie der Nachrichtenblock hat (siehe<br />

auch Ro<strong>und</strong>Key – Erzeugung) <strong>und</strong> aus K generiert wird.<br />

Wie bei vielen symmetrischen Algorithmen werden auch bei AES die einzelnen Operationen<br />

mehrmals in sogenannten R<strong>und</strong>en durchgeführt, damit jedes Bit des Chiffretextes<br />

von möglichst vielen Bits des Quelltextes <strong>und</strong> möglichst vielen Bits des<br />

Schlüssels abhängt <strong>und</strong> so quasi zufällig erscheint.<br />

Die Anzahl der R<strong>und</strong>en (N r ) ist sowohl von der Block- als auch von der Schlüssellänge<br />

abhängig. Die R<strong>und</strong>enanzahl ist in der folgenden Tabelle dargestellt:<br />

28