Einsatzmöglichkeiten kryptographischer Methoden zur Signatur und ...

Einsatzmöglichkeiten kryptographischer Methoden zur Signatur und ...

Einsatzmöglichkeiten kryptographischer Methoden zur Signatur und ...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

selung 192 bzw. 256 Bit <strong>und</strong> für die asymmetrische Verschlüsselung 2048 Bit zu<br />

verwenden.<br />

In diesem Soll-Modell wird davon ausgegangen, dass alle beteiligten Komponenten<br />

(gegebenenfalls mit Ausnahme der Verschlüsselung der Festverbindung) Zugriff auf<br />

die CA der MHH besitzen <strong>und</strong> sich so über neue bzw. für ungültig erklärte Schlüssel<br />

zeitnah informieren können. Im Folgenden werden der Initiator der Kommunikation<br />

als „Alice“, der Kommunikationspartner „Bob“ <strong>und</strong> die CA „Charlie“ genannt.<br />

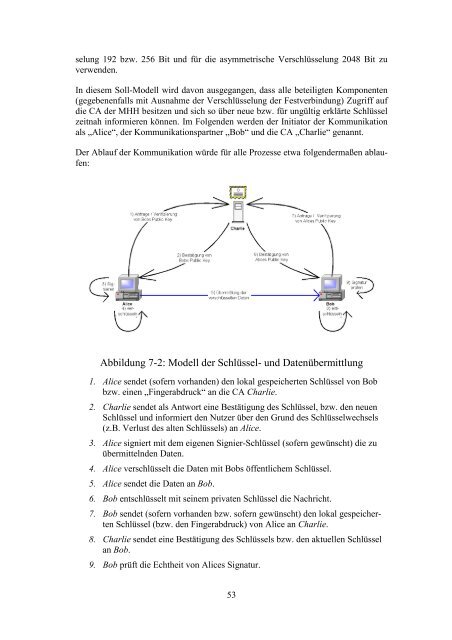

Der Ablauf der Kommunikation würde für alle Prozesse etwa folgendermaßen ablaufen:<br />

Abbildung 7-2: Modell der Schlüssel- <strong>und</strong> Datenübermittlung<br />

1. Alice sendet (sofern vorhanden) den lokal gespeicherten Schlüssel von Bob<br />

bzw. einen „Fingerabdruck“ an die CA Charlie.<br />

2. Charlie sendet als Antwort eine Bestätigung des Schlüssel, bzw. den neuen<br />

Schlüssel <strong>und</strong> informiert den Nutzer über den Gr<strong>und</strong> des Schlüsselwechsels<br />

(z.B. Verlust des alten Schlüssels) an Alice.<br />

3. Alice signiert mit dem eigenen Signier-Schlüssel (sofern gewünscht) die zu<br />

übermittelnden Daten.<br />

4. Alice verschlüsselt die Daten mit Bobs öffentlichem Schlüssel.<br />

5. Alice sendet die Daten an Bob.<br />

6. Bob entschlüsselt mit seinem privaten Schlüssel die Nachricht.<br />

7. Bob sendet (sofern vorhanden bzw. sofern gewünscht) den lokal gespeicherten<br />

Schlüssel (bzw. den Fingerabdruck) von Alice an Charlie.<br />

8. Charlie sendet eine Bestätigung des Schlüssels bzw. den aktuellen Schlüssel<br />

an Bob.<br />

9. Bob prüft die Echtheit von Alices <strong>Signatur</strong>.<br />

53