OdpornoÅÄ na bÅÄdy bizantyjskie w systemach peer-to-peer - Instytut ...

OdpornoÅÄ na bÅÄdy bizantyjskie w systemach peer-to-peer - Instytut ...

OdpornoÅÄ na bÅÄdy bizantyjskie w systemach peer-to-peer - Instytut ...

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

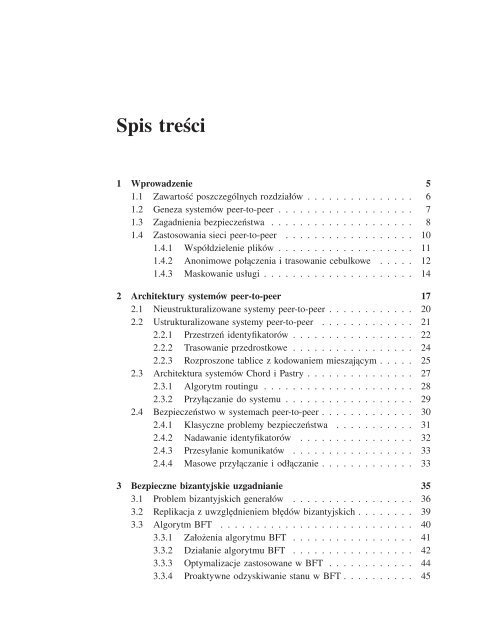

Spis treści<br />

1 Wprowadzenie 5<br />

1.1 Zawar<strong>to</strong>ść poszczególnych rozdziałów . . . . . . . . . . . . . . . 6<br />

1.2 Geneza systemów <strong>peer</strong>-<strong>to</strong>-<strong>peer</strong> . . . . . . . . . . . . . . . . . . . 7<br />

1.3 Zagadnienia bezpieczeństwa . . . . . . . . . . . . . . . . . . . . 8<br />

1.4 Zas<strong>to</strong>sowania sieci <strong>peer</strong>-<strong>to</strong>-<strong>peer</strong> . . . . . . . . . . . . . . . . . . 10<br />

1.4.1 Współdzielenie plików . . . . . . . . . . . . . . . . . . . 11<br />

1.4.2 Anonimowe połączenia i trasowanie cebulkowe . . . . . 12<br />

1.4.3 Maskowanie usługi . . . . . . . . . . . . . . . . . . . . . 14<br />

2 Architektury systemów <strong>peer</strong>-<strong>to</strong>-<strong>peer</strong> 17<br />

2.1 Nieustrukturalizowane systemy <strong>peer</strong>-<strong>to</strong>-<strong>peer</strong> . . . . . . . . . . . . 20<br />

2.2 Ustrukturalizowane systemy <strong>peer</strong>-<strong>to</strong>-<strong>peer</strong> . . . . . . . . . . . . . 21<br />

2.2.1 Przestrzeń identyfika<strong>to</strong>rów . . . . . . . . . . . . . . . . . 22<br />

2.2.2 Trasowanie przedrostkowe . . . . . . . . . . . . . . . . . 24<br />

2.2.3 Rozproszone tablice z kodowaniem mieszającym . . . . . 25<br />

2.3 Architektura systemów Chord i Pastry . . . . . . . . . . . . . . . 27<br />

2.3.1 Algorytm routingu . . . . . . . . . . . . . . . . . . . . . 28<br />

2.3.2 Przyłączanie do systemu . . . . . . . . . . . . . . . . . . 29<br />

2.4 Bezpieczeństwo w <strong>systemach</strong> <strong>peer</strong>-<strong>to</strong>-<strong>peer</strong> . . . . . . . . . . . . . 30<br />

2.4.1 Klasyczne problemy bezpieczeństwa . . . . . . . . . . . 31<br />

2.4.2 Nadawanie identyfika<strong>to</strong>rów . . . . . . . . . . . . . . . . 32<br />

2.4.3 Przesyłanie komunikatów . . . . . . . . . . . . . . . . . 33<br />

2.4.4 Masowe przyłączanie i odłączanie . . . . . . . . . . . . . 33<br />

3 Bezpieczne <strong>bizantyjskie</strong> uzgadnianie 35<br />

3.1 Problem bizantyjskich generałów . . . . . . . . . . . . . . . . . 36<br />

3.2 Replikacja z uwzględnieniem błędów bizantyjskich . . . . . . . . 39<br />

3.3 Algorytm BFT . . . . . . . . . . . . . . . . . . . . . . . . . . . 40<br />

3.3.1 Założenia algorytmu BFT . . . . . . . . . . . . . . . . . 41<br />

3.3.2 Działanie algorytmu BFT . . . . . . . . . . . . . . . . . 42<br />

3.3.3 Optymalizacje zas<strong>to</strong>sowane w BFT . . . . . . . . . . . . 44<br />

3.3.4 Proaktywne odzyskiwanie stanu w BFT . . . . . . . . . . 45