OdpornoÅÄ na bÅÄdy bizantyjskie w systemach peer-to-peer - Instytut ...

OdpornoÅÄ na bÅÄdy bizantyjskie w systemach peer-to-peer - Instytut ...

OdpornoÅÄ na bÅÄdy bizantyjskie w systemach peer-to-peer - Instytut ...

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

4.2 Założenia projek<strong>to</strong>we 63<br />

(a)<br />

(b)<br />

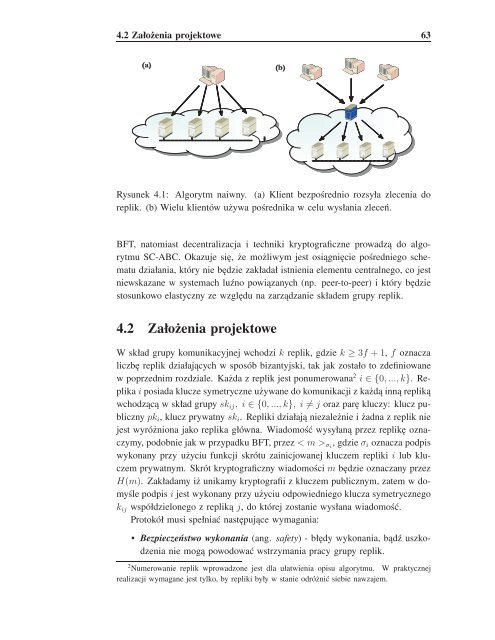

Rysunek 4.1: Algorytm <strong>na</strong>iwny. (a) Klient bezpośrednio rozsyła zlecenia do<br />

replik. (b) Wielu klientów używa pośrednika w celu wysłania zleceń.<br />

BFT, <strong>na</strong><strong>to</strong>miast decentralizacja i techniki kryp<strong>to</strong>graficzne prowadzą do algorytmu<br />

SC-ABC. Okazuje się, że możliwym jest osiągnięcie pośredniego schematu<br />

działania, który nie będzie zakładał istnienia elementu centralnego, co jest<br />

niewskazane w <strong>systemach</strong> luźno powiązanych (np. <strong>peer</strong>-<strong>to</strong>-<strong>peer</strong>) i który będzie<br />

s<strong>to</strong>sunkowo elastyczny ze względu <strong>na</strong> zarządzanie składem grupy replik.<br />

4.2 Założenia projek<strong>to</strong>we<br />

W skład grupy komunikacyjnej wchodzi k replik, gdzie k ≥ 3f +1, f oz<strong>na</strong>cza<br />

liczbę replik działających w sposób bizantyjski, tak jak zostało <strong>to</strong> zdefiniowane<br />

w poprzednim rozdziale. Każda z replik jest ponumerowa<strong>na</strong> 2 i ∈{0, ..., k}. Replika<br />

i posiada klucze symetryczne używane do komunikacji z każdą inną repliką<br />

wchodzącą w skład grupy sk ij ,i∈{0, ..., k}, i≠ j oraz parę kluczy: klucz publiczny<br />

pk i , klucz prywatny sk i . Repliki działają niezależnie i żad<strong>na</strong> z replik nie<br />

jest wyróżnio<strong>na</strong> jako replika głów<strong>na</strong>. Wiadomość wysyłaną przez replikę oz<strong>na</strong>czymy,<br />

podobnie jak w przypadku BFT, przez σi , gdzie σ i oz<strong>na</strong>cza podpis<br />

wyko<strong>na</strong>ny przy użyciu funkcji skrótu zainicjowanej kluczem repliki i lub kluczem<br />

prywatnym. Skrót kryp<strong>to</strong>graficzny wiadomości m będzie oz<strong>na</strong>czany przez<br />

H(m). Zakładamy iż unikamy kryp<strong>to</strong>grafii z kluczem publicznym, zatem w domyśle<br />

podpis i jest wyko<strong>na</strong>ny przy użyciu odpowiedniego klucza symetrycznego<br />

k ij współdzielonego z repliką j, do której zostanie wysła<strong>na</strong> wiadomość.<br />

Pro<strong>to</strong>kół musi spełniać <strong>na</strong>stępujące wymagania:<br />

• Bezpieczeństwo wyko<strong>na</strong>nia (ang. safety) - błędy wyko<strong>na</strong>nia, bądź uszkodzenia<br />

nie mogą powodować wstrzymania pracy grupy replik.<br />

2 Numerowanie replik wprowadzone jest dla ułatwienia opisu algorytmu. W praktycznej<br />

realizacji wymagane jest tylko, by repliki były w stanie odróżnić siebie <strong>na</strong>wzajem.