OdpornoÅÄ na bÅÄdy bizantyjskie w systemach peer-to-peer - Instytut ...

OdpornoÅÄ na bÅÄdy bizantyjskie w systemach peer-to-peer - Instytut ...

OdpornoÅÄ na bÅÄdy bizantyjskie w systemach peer-to-peer - Instytut ...

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

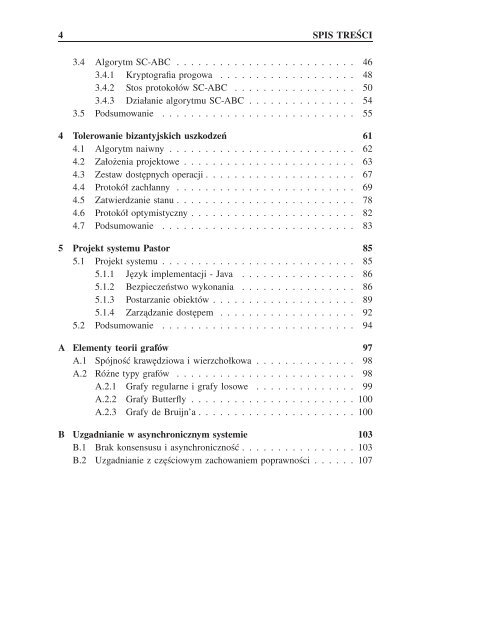

4 SPIS TREŚCI<br />

3.4 Algorytm SC-ABC . . . . . . . . . . . . . . . . . . . . . . . . . 46<br />

3.4.1 Kryp<strong>to</strong>grafia progowa . . . . . . . . . . . . . . . . . . . 48<br />

3.4.2 S<strong>to</strong>s pro<strong>to</strong>kołów SC-ABC . . . . . . . . . . . . . . . . . 50<br />

3.4.3 Działanie algorytmu SC-ABC . . . . . . . . . . . . . . . 54<br />

3.5 Podsumowanie . . . . . . . . . . . . . . . . . . . . . . . . . . . 55<br />

4 Tolerowanie bizantyjskich uszkodzeń 61<br />

4.1 Algorytm <strong>na</strong>iwny . . . . . . . . . . . . . . . . . . . . . . . . . . 62<br />

4.2 Założenia projek<strong>to</strong>we . . . . . . . . . . . . . . . . . . . . . . . . 63<br />

4.3 Zestaw dostępnych operacji . . . . . . . . . . . . . . . . . . . . . 67<br />

4.4 Pro<strong>to</strong>kół zachłanny . . . . . . . . . . . . . . . . . . . . . . . . . 69<br />

4.5 Zatwierdzanie stanu . . . . . . . . . . . . . . . . . . . . . . . . . 78<br />

4.6 Pro<strong>to</strong>kół optymistyczny . . . . . . . . . . . . . . . . . . . . . . . 82<br />

4.7 Podsumowanie . . . . . . . . . . . . . . . . . . . . . . . . . . . 83<br />

5 Projekt systemu Pas<strong>to</strong>r 85<br />

5.1 Projekt systemu . . . . . . . . . . . . . . . . . . . . . . . . . . . 85<br />

5.1.1 Język implementacji - Java . . . . . . . . . . . . . . . . 86<br />

5.1.2 Bezpieczeństwo wyko<strong>na</strong>nia . . . . . . . . . . . . . . . . 86<br />

5.1.3 Postarzanie obiektów . . . . . . . . . . . . . . . . . . . . 89<br />

5.1.4 Zarządzanie dostępem . . . . . . . . . . . . . . . . . . . 92<br />

5.2 Podsumowanie . . . . . . . . . . . . . . . . . . . . . . . . . . . 94<br />

A Elementy teorii grafów 97<br />

A.1 Spójność krawędziowa i wierzchołkowa . . . . . . . . . . . . . . 98<br />

A.2 Różne typy grafów . . . . . . . . . . . . . . . . . . . . . . . . . 98<br />

A.2.1 Grafy regularne i grafy losowe . . . . . . . . . . . . . . 99<br />

A.2.2 Grafy Butterfly . . . . . . . . . . . . . . . . . . . . . . . 100<br />

A.2.3 Grafy de Bruijn’a . . . . . . . . . . . . . . . . . . . . . . 100<br />

B Uzgadnianie w asynchronicznym systemie 103<br />

B.1 Brak konsensusu i asynchroniczność . . . . . . . . . . . . . . . . 103<br />

B.2 Uzgadnianie z częściowym zachowaniem poprawności . . . . . . 107