OdpornoÅÄ na bÅÄdy bizantyjskie w systemach peer-to-peer - Instytut ...

OdpornoÅÄ na bÅÄdy bizantyjskie w systemach peer-to-peer - Instytut ...

OdpornoÅÄ na bÅÄdy bizantyjskie w systemach peer-to-peer - Instytut ...

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

3.4 Algorytm SC-ABC 49<br />

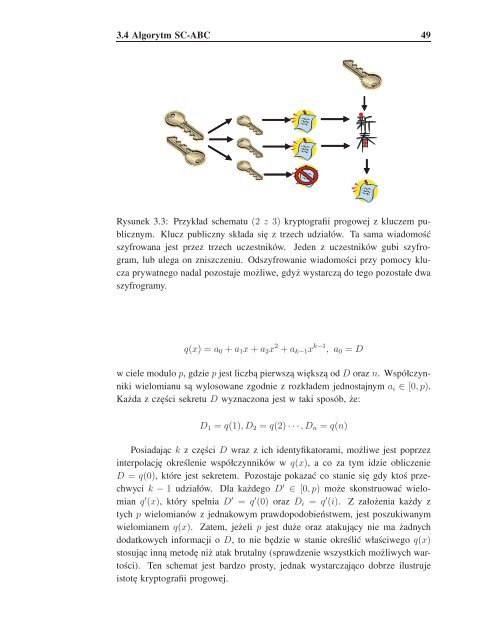

Rysunek 3.3: Przykład schematu (2 z 3) kryp<strong>to</strong>grafii progowej z kluczem publicznym.<br />

Klucz publiczny składa się z trzech udziałów. Ta sama wiadomość<br />

szyfrowa<strong>na</strong> jest przez trzech uczestników. Jeden z uczestników gubi szyfrogram,<br />

lub ulega on zniszczeniu. Odszyfrowanie wiadomości przy pomocy klucza<br />

prywatnego <strong>na</strong>dal pozostaje możliwe, gdyż wystarczą do tego pozostałe dwa<br />

szyfrogramy.<br />

q(x) =a 0 + a 1 x + a 2 x 2 + a k−1 x k−1 , a 0 = D<br />

w ciele modulo p, gdzie p jest liczbą pierwszą większą od D oraz n. Współczynniki<br />

wielomianu są wylosowane zgodnie z rozkładem jednostajnym a i ∈ [0,p).<br />

Każda z części sekretu D wyz<strong>na</strong>czo<strong>na</strong> jest w taki sposób, że:<br />

D 1 = q(1),D 2 = q(2) ···,D n = q(n)<br />

Posiadając k z części D wraz z ich identyfika<strong>to</strong>rami, możliwe jest poprzez<br />

interpolację określenie współczynników w q(x), a co za tym idzie obliczenie<br />

D = q(0), które jest sekretem. Pozostaje pokazać co stanie się gdy k<strong>to</strong>ś przechwyci<br />

k − 1 udziałów. Dla każdego D ′ ∈ [0,p) może skonstruować wielomian<br />

q ′ (x), któryspełniaD ′ = q ′ (0) oraz D i = q ′ (i). Z założenia każdy z<br />

tych p wielomianów z jed<strong>na</strong>kowym prawdopodobieństwem, jest poszukiwanym<br />

wielomianem q(x). Zatem, jeżeli p jestdużeorazatakującyniemażadnych<br />

dodatkowych informacji o D, <strong>to</strong> nie będzie w stanie określić właściwego q(x)<br />

s<strong>to</strong>sując inną me<strong>to</strong>dę niż atak brutalny (sprawdzenie wszystkich możliwych war<strong>to</strong>ści).<br />

Ten schemat jest bardzo prosty, jed<strong>na</strong>k wystarczająco dobrze ilustruje<br />

is<strong>to</strong>tę kryp<strong>to</strong>grafii progowej.