Sicherheit in Rechnernetzen: - Professur Datenschutz und ...

Sicherheit in Rechnernetzen: - Professur Datenschutz und ...

Sicherheit in Rechnernetzen: - Professur Datenschutz und ...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

226<br />

A. Pfitzmann: Datensicherheit <strong>und</strong> Kryptographie; TU Dresden, WS2000/2001, 15.10.2000, 15:52 Uhr<br />

225<br />

A. Pfitzmann: Datensicherheit <strong>und</strong> Kryptographie; TU Dresden, WS2000/2001, 15.10.2000, 15:52 Uhr<br />

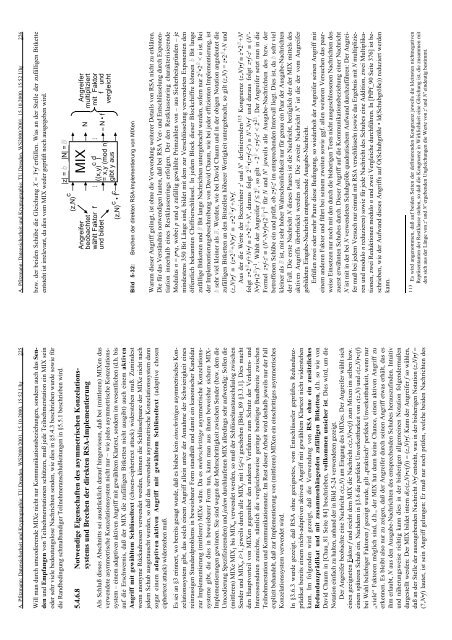

bzw. der beiden Schübe die Gleichung X = Y•f erfüllen. Was an der Stelle der zufälligen Bitkette<br />

entsteht ist irrelevant, da dies vom MIX weder geprüft noch ausgegeben wird.<br />

|z| = b |N| = B<br />

Will man durch umcodierende MIXe nicht nur Kommunikationsbeziehungen, sondern auch das Senden<br />

<strong>und</strong> Empfangen von Teilnehmerstationen schützen, muß jede Teilnehmerstation e<strong>in</strong> MIX se<strong>in</strong><br />

oder sehr viele bedeutungslose Nachrichten senden, wie dies <strong>in</strong> §5.4.3 beschrieben wurde sowie für<br />

die Randbed<strong>in</strong>gung schmalbandiger Teilnehmeranschlußleitungen <strong>in</strong> §5.5.1 beschrieben wird.<br />

MIX<br />

(z,N) c<br />

Angreifer<br />

multipliziert<br />

mit Faktor<br />

f <strong>und</strong><br />

vergleicht<br />

N<br />

5.4.6.8 Notwendige Eigenschaften des asymmetrischen Konzelationssystems<br />

<strong>und</strong> Brechen der direkten RSA-Implementierung<br />

...<br />

...<br />

≈ N • f<br />

cd<br />

((x,y) )<br />

= x,y (mod n)<br />

gibt y aus<br />

Angreifer<br />

beobachtet<br />

wählt Faktor f<br />

<strong>und</strong> bildet<br />

c c<br />

(z,N) • f<br />

Bild 5-32: Brechen der direkten RSA-Implementierung von MIXen<br />

Als Schluß dieses Abschnitts sei ausdrücklich darauf h<strong>in</strong>gewiesen, daß bei (mittleren) MIXen das<br />

verwendete asymmetrische Konzelationssystem nicht nur – wie jedes asymmetrische Konzelationssystem<br />

– e<strong>in</strong>em adaptiven aktiven Angriff mit gewähltem Klartext, sondern im wesentlichen (d.h. bis<br />

auf die Erschwernis, daß der MIX die zufälligen Bitketten nicht ausgibt) auch e<strong>in</strong>em aktiven<br />

Angriff mit gewähltem Schlüsseltext (chosen-ciphertext attack) widerstehen muß. Zum<strong>in</strong>dest<br />

wenn anonyme Rückadressen verwendet werden, können die Schlüsselpaare der MIXe nicht nach<br />

jedem Schub ausgetauscht werden, so daß das verwendete asymmetrische Konzelationssystem dann<br />

sogar e<strong>in</strong>em adaptiven aktiven Angriff mit gewähltem Schlüsseltext (adaptive chosen<br />

ciphertext attack) widerstehen muß.<br />

Warum dieser Angriff gel<strong>in</strong>gt, ist ohne die Verwendung weiterer Details von RSA nicht zu erklären.<br />

Die für das Verständnis notwendigen lauten, daß bei RSA Ver- <strong>und</strong> Entschlüsselung durch Exponentiation<br />

<strong>in</strong>nerhalb e<strong>in</strong>es Restklassenr<strong>in</strong>gs erfolgen. Der den Restklassenr<strong>in</strong>g charakterisierende<br />

Modulus n = p•q, wobei p <strong>und</strong> q zufällig gewählte Primzahlen von – aus <strong>Sicherheit</strong>sgründen – je<br />

m<strong>in</strong>destens 350 Bit Länge s<strong>in</strong>d, bildet mit dem zur Verschlüsselung verwendeten Exponenten den<br />

öffentlich bekannten Chiffrierschlüssel. In jedem Block dieser Blockchiffre können b Bit lange<br />

zufällige Bitketten <strong>und</strong> B Bit lange Nachrichten untergebracht werden, sofern nur 2b•2B < n ist. Bei<br />

der Implementierungsbeschreibung von David Chaum, wie bei jeder effizienten Implementierung, ist<br />

b sehr viel kle<strong>in</strong>er als B. Werden, wie bei David Chaum <strong>und</strong> <strong>in</strong> der obigen Notation angedeutet die<br />

zufälligen Bitketten an den Bitstellen höherer Wertigkeit untergebracht, so gilt (z,N) = z•2B +N <strong>und</strong><br />

(z,N)•f ≡ (z•2B +N)•f ≡ z•2B•f +N•f.<br />

Aus der die Werte der Bezeichner z' <strong>und</strong> N' def<strong>in</strong>ierenden113 Kongruenz (z,N)•f ≡ z'•2B +N'<br />

folgt z•2B•f+N•f ≡ z'•2B +N', daraus folgt 2B•(z•f-z') ≡ N'-N•f <strong>und</strong> daraus folgt z•f-z' ≡ (N'-<br />

N•f)•(2B ) -1 . Wählt der Angreifer f ≤ 2b , so gilt - 2b < z•f-z' < 22b . Der Angreifer setzt nun <strong>in</strong> die<br />

Formel z•f-z' ≡ (N'-N•f)•(2B ) -1 für N <strong>und</strong> N' jeweils alle Ausgabe-Nachrichten des bzw. der<br />

betroffenen Schübe e<strong>in</strong> <strong>und</strong> prüft, ob z•f-z' im entsprechenden Intervall liegt. Dies ist, da b sehr viel<br />

kle<strong>in</strong>er als B ist, mit sehr hoher Wahrsche<strong>in</strong>lichkeit nur für genau e<strong>in</strong> Paar der Ausgabe-Nachrichten<br />

der Fall. Die erste Nachricht N dieses Paares ist die Nachricht, bezüglich der der MIX mittels des<br />

aktiven Angriffs überbrückt werden soll. Die zweite Nachricht N' ist die der vom Angreifer<br />

gebildeten E<strong>in</strong>gabe-Nachricht entsprechende Ausgabe-Nachricht.<br />

Erfüllen zwei oder mehr Paare diese Bed<strong>in</strong>gung, so wiederholt der Angreifer se<strong>in</strong>en Angriff mit<br />

e<strong>in</strong>em anderen Faktor <strong>und</strong> führt bei se<strong>in</strong>em zweiten sowie ggf. allen weiteren Versuchen das paarweise<br />

E<strong>in</strong>setzen nur noch mit den durch die bisherigen Tests nicht ausgeschlossenen Nachrichten des<br />

zuerst erwähnten Schubes durch. Dieser Angriff auf die Kommunikationsbeziehung e<strong>in</strong>er Nachricht<br />

N ist mit <strong>in</strong> der bei N verwendeten Schubgröße quadratischem Aufwand durchzuführen: Der Angreifer<br />

muß bei jedem Versuch nur e<strong>in</strong>mal mit RSA verschlüsseln (sowie das Ergebnis mit N multiplizieren<br />

<strong>und</strong> modulo n reduzieren) sowie für jede Nachricht des Schubes e<strong>in</strong>e Addition, zwei Multiplikationen,<br />

zwei Reduktionen modulo n <strong>und</strong> zwei Vergleiche durchführen. In [PfPf_90 Seite 376] ist beschrieben,<br />

wie der Aufwand dieses Angriffs auf O(Schubgröße • ld(Schubgröße)) reduziert werden<br />

kann.<br />

Es sei an §3 er<strong>in</strong>nert, wo bereits gesagt wurde, daß es bisher ke<strong>in</strong> e<strong>in</strong>schrittiges asymmetrisches Konzelationssystem<br />

gibt, das solch e<strong>in</strong>em Angriff alle<strong>in</strong> unter der Annahme der Schwierigkeit e<strong>in</strong>es<br />

re<strong>in</strong>rassigen Standardproblems <strong>in</strong> beweisbarer Form standhält <strong>und</strong> damit e<strong>in</strong> kanonischer Kandidat<br />

zur Implementierung (mittlerer) MIXe wäre. Da es mehrschrittige asymmetrische Konzelationssysteme<br />

gibt, die dies <strong>in</strong> beweisbarer Form tun, kann man aus ihnen beweisbar sichere MIX-<br />

Implementierungen gew<strong>in</strong>nen. Sie s<strong>in</strong>d wegen der Mehrschrittigkeit zwischen Sender (bzw. dem die<br />

Umcodierung Spezifizierenden) <strong>und</strong> jedem durchlaufenen MIX allerd<strong>in</strong>gs sehr aufwendig: Sollen die<br />

(mittleren) MIXe MIX1 bis MIXn verwendet werden, so muß der Schlüsselaustauschdialog zwischen<br />

Sender <strong>und</strong> MIXi, i>1, jeweils durch alle MIXj mit 1≤j