Sicherheit in Rechnernetzen: - Professur Datenschutz und ...

Sicherheit in Rechnernetzen: - Professur Datenschutz und ...

Sicherheit in Rechnernetzen: - Professur Datenschutz und ...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

36<br />

A. Pfitzmann: Datensicherheit <strong>und</strong> Kryptographie; TU Dresden, WS2000/2001, 15.10.2000, 15:52 Uhr<br />

35<br />

A. Pfitzmann: Datensicherheit <strong>und</strong> Kryptographie; TU Dresden, WS2000/2001, 15.10.2000, 15:52 Uhr<br />

Zufallszahl<br />

öffentliches<br />

Schlüsselregister R<br />

Schlüsselgenerierung<br />

k<br />

k<br />

geheimer<br />

Schlüssel<br />

Text mit<br />

Klartext <strong>und</strong><br />

Klartext<br />

Testergebnis<br />

Erzeugen:<br />

Authentikation<br />

Testen:<br />

x x, k(x)<br />

x,<br />

MAC :=<br />

MAC =<br />

k(x)<br />

k(x) ?<br />

„ok“ oder „falsch”<br />

1.<br />

3.<br />

A läßt se<strong>in</strong>en öffentlichen<br />

B erhält von R c A , den öffentli-<br />

Chiffrierschlüssel c<br />

chen Chiffrierschlüssel von A,<br />

A<br />

(ggf. anonym) e<strong>in</strong>-<br />

beglaubigt durch die<br />

tragen.<br />

Signatur von R.<br />

2.<br />

B bittet das Schlüsselregister<br />

R um den<br />

öffentlichen Chiffrierschlüssel<br />

von A.<br />

=: MAC<br />

(message<br />

authentication<br />

code)<br />

c (Nachricht an A)<br />

A<br />

Teilnehmer Teilnehmer<br />

A B<br />

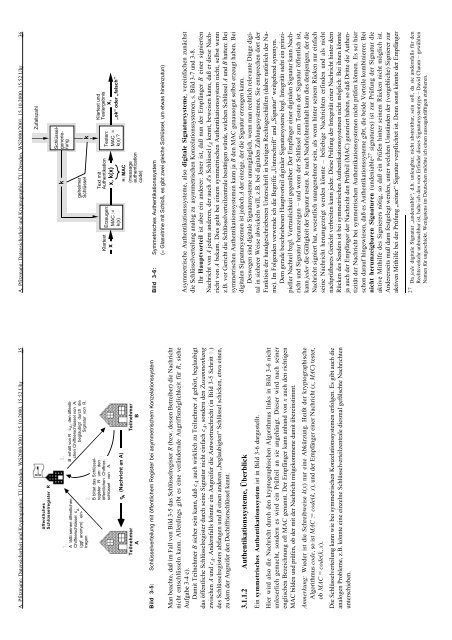

Bild 3-6: Symmetrisches Authentikationssystem<br />

(≈ Glasvitr<strong>in</strong>e mit Schloß, es gibt zwei gleiche Schlüssel, um etwas h<strong>in</strong>e<strong>in</strong>zutun)<br />

Bild 3-5: Schlüsselverteilung mit öffentlichem Register bei asymmetrischem Konzelationssystem<br />

Asymmetrische Authentikationssysteme, also digitale Signatursysteme, vere<strong>in</strong>fachen zunächst<br />

die Schlüsselverteilung analog zu asymmetrischen Konzelationssystemen, s. Bild 3-7 <strong>und</strong> 3-8.<br />

Ihr Hauptvorteil ist aber e<strong>in</strong> anderer: Jener ist, daß nun der Empfänger B e<strong>in</strong>er signierten<br />

Nachricht von A jedem anderen, der auch A's Schlüssel tA kennt, beweisen kann, daß er diese Nachricht<br />

von A bekam. Dies geht bei e<strong>in</strong>em symmetrischen Authentikationssystem nicht, selbst wenn<br />

z.B. vor Gericht die Schlüsselverteilzentrale bestätigen würde, welchen Schlüssel A <strong>und</strong> B hatten: Bei<br />

symmetrischen Authentikationssystemen kann ja B den MAC genausogut selbst erzeugt haben. Bei<br />

digitalen Signatursystemen ist jedoch A der e<strong>in</strong>zige, der die Signatur erzeugen kann.<br />

Deswegen s<strong>in</strong>d digitale Signatursysteme unumgänglich, wenn man rechtlich relevante D<strong>in</strong>ge digital<br />

<strong>in</strong> sicherer Weise abwickeln will, z.B. bei digitalen Zahlungssystemen. Sie entsprechen dort der<br />

Funktion der handgeschriebenen Unterschrift <strong>in</strong> heutigen Rechtsgeschäften (daher natürlich der Name).<br />

Im Folgenden verwende ich die Begriffe „Unterschrift“ <strong>und</strong> „Signatur“ weitgehend synonym.<br />

Dem gerade beschriebenen Hauptvorteil digitaler Signatursysteme bzgl. Integrität steht e<strong>in</strong> pr<strong>in</strong>zipieller<br />

Nachteil bzgl. Vertraulichkeit gegenüber: Der Empfänger e<strong>in</strong>er digitalen Signatur kann Nachricht<br />

<strong>und</strong> Signatur herumzeigen – <strong>und</strong> wenn der Schlüssel zum Testen der Signatur öffentlich ist,<br />

kann jeder die Gültigkeit der Signatur testen. Je nach Nachrichten<strong>in</strong>halt kann dies demjenigen, der die<br />

Nachricht signiert hat, wesentlich unangenehmer se<strong>in</strong>, als wenn h<strong>in</strong>ter se<strong>in</strong>em Rücken nur e<strong>in</strong>fach<br />

se<strong>in</strong>e Nachricht herumgezeigt werden könnte – beliebige Nachrichten erf<strong>in</strong>den <strong>und</strong> als nicht<br />

nachprüfbares Gerücht verbreiten kann jeder. Diese Prüfung der Integrität e<strong>in</strong>er Nachricht h<strong>in</strong>ter dem<br />

Rücken des Senders ist bei symmetrischen Authentikationssystemen nicht möglich: Bei ihnen könnte<br />

ja auch der Empfänger der Nachricht den Prüfteil (MAC) generiert haben, so daß Dritte die Authentizität<br />

der Nachricht bei symmetrischen Authentikationssystemen nicht prüfen können. Es sei hier<br />

schon darauf h<strong>in</strong>gewiesen, daß es Authentikationssysteme gibt, die beide Vorteile komb<strong>in</strong>ieren: Bei<br />

nicht herumzeigbaren Signaturen (<strong>und</strong>eniable27 signatures) ist zur Prüfung der Signatur die<br />

aktive Mithilfe des Signierers nötig, so daß e<strong>in</strong> Prüfen h<strong>in</strong>ter se<strong>in</strong>em Rücken nicht möglich ist.<br />

Andererseits muß dann festgelegt werden, unter welchen Umständen der (vorgebliche) Signierer zur<br />

aktiven Mithilfe bei der Prüfung „se<strong>in</strong>er“ Signatur verpflichtet ist. Denn sonst könnte der Empfänger<br />

Man beachte, daß im Fall von Bild 3-5 das Schlüsselregister R (bzw. dessen Betreiber) die Nachricht<br />

nicht entschlüsseln kann. Allerd<strong>in</strong>gs gibt es e<strong>in</strong>e verändernde Angriffsmöglichkeit für R, siehe<br />

Aufgabe 3-4 c).<br />

Damit Teilnehmer B sicher se<strong>in</strong> kann, daß cA auch wirklich zu Teilnehmer A gehört, beglaubigt<br />

das öffentliche Schlüsselregister durch se<strong>in</strong>e Signatur nicht e<strong>in</strong>fach cA , sondern den Zusammenhang<br />

zwischen A <strong>und</strong> cA. Andernfalls könnte e<strong>in</strong> Angreifer die Antwortnachricht (<strong>in</strong> Bild 3-5 Schritt 3.)<br />

des Schlüsselregisters abfangen <strong>und</strong> B e<strong>in</strong>en anderen „beglaubigten“ Schlüssel schicken, etwa e<strong>in</strong>en,<br />

zu dem der Angreifer den Dechiffrierschlüssel kennt.<br />

3.1.1.2 Authentikationssysteme, Überblick<br />

E<strong>in</strong> symmetrisches Authentikationssystem ist <strong>in</strong> Bild 3-6 dargestellt.<br />

Hier wird also die Nachricht durch den kryptographischen Algorithmus l<strong>in</strong>ks <strong>in</strong> Bild 3-6 nicht<br />

unleserlich gemacht, sondern es wird e<strong>in</strong> Prüfteil an sie angehängt. Dieser wird nach se<strong>in</strong>er<br />

englischen Bezeichnung oft MAC genannt. Der Empfänger kann anhand von x auch den richtigen<br />

MAC bilden <strong>und</strong> prüfen, ob der mit der Nachricht mitgekommene damit übere<strong>in</strong>stimmt.<br />

Anmerkung: Wieder ist die Schreibweise k(x) nur e<strong>in</strong>e Abkürzung. Heißt der kryptographische<br />

Algorithmus code, so ist MAC := code(k, x), <strong>und</strong> der Empfänger e<strong>in</strong>er Nachricht (x, MAC) testet,<br />

ob MAC = code(k, x).<br />

Die Schlüsselverteilung kann wie bei symmetrischen Konzelationssystemen erfolgen. Es gibt auch die<br />

analogen Probleme, z.B. könnte e<strong>in</strong>e e<strong>in</strong>zelne Schlüsselverteilzentrale diesmal gefälschte Nachrichten<br />

unterschieben.<br />

27 Da jede digitale Signatur „<strong>und</strong>eniable“, d.h. unleugbar, nicht abstreitbar, se<strong>in</strong> soll, da sie andernfalls für den<br />

Rechtsverkehr unbrauchbar ist, halte ich den vom Erf<strong>in</strong>der dieses Signatursystemtyps – David Chaum – gewählten<br />

Namen für ungeschickt. Wenigstens im Deutschen möchte ich e<strong>in</strong>en aussagekräftigen etablieren.