Sicherheit in Rechnernetzen: - Professur Datenschutz und ...

Sicherheit in Rechnernetzen: - Professur Datenschutz und ...

Sicherheit in Rechnernetzen: - Professur Datenschutz und ...

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

IV<br />

A. Pfitzmann: Datensicherheit <strong>und</strong> Kryptographie; TU Dresden, WS2000/2001, 15.10.2000, 15:52 Uhr<br />

III<br />

A. Pfitzmann: Datensicherheit <strong>und</strong> Kryptographie; TU Dresden, WS2000/2001, 15.10.2000, 15:52 Uhr<br />

3.4 Der s2-mod-n-Pseudozufallsbitfolgengenerator: Kryptographisch starke<br />

Konzelation ........................................................................................ 55<br />

3.4.1 Gr<strong>und</strong>lagen für Systeme mit Faktorisierungsannahme ............................. 55<br />

3.4.1.1 Rechnen modulo n.......................................................... 58<br />

3.4.1.2 Elementanzahl von ZZ n* <strong>und</strong> Zusammenhang mit<br />

Exponentiation .............................................................. 60<br />

3.4.1.3 Zusammenhang zwischen ZZ n <strong>und</strong> ZZ p, ZZ q.............................. 61<br />

3.4.1.4 Quadrate <strong>und</strong> Wurzeln allgeme<strong>in</strong> ......................................... 62<br />

3.4.1.5 Quadrate <strong>und</strong> Wurzeln mod p ............................................. 62<br />

3.4.1.6 Quadrate <strong>und</strong> Wurzeln mod p für p ≡ 3 mod 4.......................... 64<br />

3.4.1.7 Quadrate <strong>und</strong> Wurzeln mod n mit Kenntnis von p, q .................. 64<br />

3.4.1.8 Quadrate <strong>und</strong> Wurzeln mod n mit Kenntnis von p, q ≡ 3 mod 4 ..... 65<br />

3.4.1.9 Quadrate <strong>und</strong> Wurzeln mod n ohne Kenntnis von p, q ................ 65<br />

3.4.2 Anforderungen an Pseudozufallsbitfolgengeneratoren.............................. 68<br />

3.4.3 Der s2-mod-n-Generator................................................................ 70<br />

3.4.4 s2-mod-n-Generator als asymmetrisches Konzelationssystem..................... 72<br />

3.5 GMR: E<strong>in</strong> kryptographisch starkes Signatursystem .......................................... 75<br />

3.5.1 Gr<strong>und</strong>funktion: Kollisionsresistente Permutationenpaare .......................... 75<br />

3.5.2 M<strong>in</strong>i-GMR für e<strong>in</strong>e Nachricht aus nur e<strong>in</strong>em Bit.................................... 77<br />

3.5.3 Gr<strong>und</strong>signaturen: Große Tupel kollisionsresistenter Permutationen .............. 78<br />

3.5.4 Gesamt-GMR: Authentisierung vieler Referenzen .................................. 79<br />

3.5.5 Weitere Effizienzverbesserungen...................................................... 84<br />

3.6 RSA: Das bekannteste System für asymmetrische Konzelation <strong>und</strong> digitale<br />

Signaturen.......................................................................................... 85<br />

3.6.1 Das asymmetrische kryptographische System RSA................................. 85<br />

3.6.2 Naiver <strong>und</strong> unsicherer E<strong>in</strong>satz von RSA ............................................. 86<br />

3.6.2.1 RSA als asymmetrisches Konzelationssystem .......................... 86<br />

3.6.2.2 RSA als digitales Signatursystem......................................... 87<br />

3.6.3 Angriffe, <strong>in</strong>sbesondere multiplikative Angriffe von Davida <strong>und</strong> Moore.......... 88<br />

3.6.3.1 RSA als digitales Signatursystem......................................... 88<br />

3.6.3.2 RSA als asymmetrisches Konzelationssystem .......................... 89<br />

3.6.4 Vereitelung der Angriffe................................................................ 90<br />

3.6.4.1 RSA als asymmetrisches Konzelationssystem .......................... 91<br />

3.6.4.2 RSA als digitales Signatursystem......................................... 92<br />

3.6.5 Effiziente Implementierung von RSA................................................. 93<br />

3.6.5.1 Öffentlicher Exponent mit fast nur Nullen............................... 93<br />

3.6.5.2 Inhaber des geheimen Schlüssels rechnet modulo Faktoren........... 94<br />

3.6.5.3 Verschlüsselungsleistung.................................................. 95<br />

3.6.6 <strong>Sicherheit</strong> <strong>und</strong> E<strong>in</strong>satz von RSA....................................................... 95<br />

3.7 DES: Das bekannteste System für symmetrische Konzelation <strong>und</strong> Authentikation........ 96<br />

3.7.1 DES im Überblick....................................................................... 96<br />

3.7.2 E<strong>in</strong>e Iterationsr<strong>und</strong>e..................................................................... 97<br />

3.7.3 Das Entschlüsselungspr<strong>in</strong>zip von DES ............................................... 98<br />

3.7.4 Die Verschlüsselungsfunktion ......................................................... 99<br />

3.7.5 Die Teilschlüsselerzeugung .......................................................... 100<br />

3.7.6 Komplementaritätseigenschaft von DES............................................ 100<br />

3.7.7 Verallgeme<strong>in</strong>erung von DES: G-DES............................................... 102<br />

3.7.8 Verschlüsselungsleistung............................................................. 103<br />

3.8 Zum praktischen Betrieb kryptographischer Systeme....................................... 104<br />

3.8.1 Blockchiffre, Stromchiffre ........................................................... 104<br />

3.8.2 Betriebsarten für Blockchiffren...................................................... 105<br />

3.8.2.1 Elektronisches Codebuch (ECB) ....................................... 106<br />

3.8.2.2 Blockchiffre mit Blockverkettung (CBC).............................. 107<br />

3.8.2.3 Schlüsseltextrückführung (CFB) ....................................... 111<br />

3.8.2.4 Ergebnisrückführung (OFB) ............................................ 113<br />

3.8.2.5 Blockchiffre mit Blockverkettung über Schlüssel- <strong>und</strong> Klartext<br />

(PCBC) .................................................................... 116<br />

3.8.2.6 Schlüsseltext- <strong>und</strong> Ergebnisrückführung (OCFB).................... 117<br />

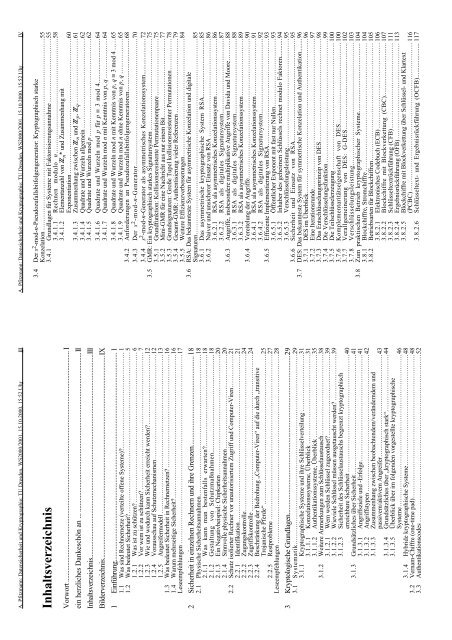

Inhaltsverzeichnis<br />

Vorwort .............................................................................................................................................. I<br />

e<strong>in</strong> herzliches Dankeschön an ... .................................................................................................. II<br />

Inhaltsverzeichnis............................................................................................................................ III<br />

Bilderverzeichnis............................................................................................................................ IX<br />

1 E<strong>in</strong>führung............................................................................................................................... 1<br />

1.1 Was s<strong>in</strong>d Rechnernetze (verteilte offene Systeme)?............................................ 1<br />

1.2 Was bedeutet <strong>Sicherheit</strong>? .......................................................................... 5<br />

1.2.1 Was ist zu schützen? ..................................................................... 6<br />

1.2.2 Vor wem ist zu schützen? ............................................................... 7<br />

1.2.3 Wie <strong>und</strong> wodurch kann <strong>Sicherheit</strong> erreicht werden? ................................ 12<br />

1.2.4 Vorausschau auf Schutzmechanismen ................................................ 12<br />

1.2.5 Angreifermodell ......................................................................... 13<br />

1.3 Was bedeutet <strong>Sicherheit</strong> <strong>in</strong> <strong>Rechnernetzen</strong>? .................................................... 16<br />

1.4 Warum mehrseitige <strong>Sicherheit</strong>?.................................................................. 16<br />

Leseempfehlungen ....................................................................................... 17<br />

2 <strong>Sicherheit</strong> <strong>in</strong> e<strong>in</strong>zelnen Rechnern <strong>und</strong> ihre Grenzen.................................................... 18<br />

2.1 Physische <strong>Sicherheit</strong>sannahmen................................................................. 18<br />

2.1.1 Was kann man bestenfalls erwarten?.................................................. 18<br />

2.1.2 Gestaltung von Schutzmaßnahmen.................................................... 18<br />

2.1.3 E<strong>in</strong> Negativbeispiel: Chipkarten ....................................................... 20<br />

2.1.4 S<strong>in</strong>nvolle physische <strong>Sicherheit</strong>sannahmen ........................................... 20<br />

2.2 Schutz isolierter Rechner vor unautorisiertem Zugriff <strong>und</strong> Computer-Viren............... 21<br />

2.2.1 Identifikation............................................................................. 21<br />

2.2.2 Zugangskontrolle........................................................................ 24<br />

2.2.3 Zugriffskontrolle ........................................................................ 24<br />

2.2.4 Beschränkung der Bedrohung „Computer-Viren“ auf die durch „transitive<br />

Trojanische Pferde“ ..................................................................... 25<br />

2.2.5 Restprobleme ............................................................................ 27<br />

Leseempfehlungen ....................................................................................... 28<br />

3 Kryptologische Gr<strong>und</strong>lagen............................................................................................... 29<br />

3.1 Systematik.......................................................................................... 29<br />

3.1.1 Kryptographische Systeme <strong>und</strong> ihre Schlüsselverteilung .......................... 31<br />

3.1.1.1 Konzelationssysteme, Überblick ......................................... 31<br />

3.1.1.2 Authentikationssysteme, Überblick ...................................... 35<br />

3.1.2 Weitere Anmerkungen zum Schlüsselaustausch..................................... 38<br />

3.1.2.1 Wem werden Schlüssel zugeordnet? ..................................... 39<br />

3.1.2.2 Wieviele Schlüssel müssen ausgetauscht werden? ..................... 39<br />

3.1.2.3 <strong>Sicherheit</strong> des Schlüsselaustauschs begrenzt kryptographisch<br />

erreichbare <strong>Sicherheit</strong> ...................................................... 40<br />

3.1.3 Gr<strong>und</strong>sätzliches über <strong>Sicherheit</strong> ....................................................... 41<br />

3.1.3.1 Angriffsziele <strong>und</strong> -Erfolge................................................. 41<br />

3.1.3.2 Angriffstypen ............................................................... 42<br />

3.1.3.3 Zusammenhang zwischen beobachtendem/veränderndem <strong>und</strong><br />

passivem/aktivem Angreifer............................................... 43<br />

3.1.3.4 Gr<strong>und</strong>sätzliches über „kryptographisch stark“.......................... 44<br />

3.1.3.5 Überblick über im folgenden vorgestellte kryptographische<br />

Systeme...................................................................... 46<br />

3.1.4 Hybride kryptographische Systeme................................................... 48<br />

3.2 Vernam-Chiffre (one-time pad).................................................................. 48<br />

3.3 Authentikationscodes ............................................................................. 52