Sicherheit in Rechnernetzen: - Professur Datenschutz und ...

Sicherheit in Rechnernetzen: - Professur Datenschutz und ...

Sicherheit in Rechnernetzen: - Professur Datenschutz und ...

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

252<br />

A. Pfitzmann: Datensicherheit <strong>und</strong> Kryptographie; TU Dresden, WS2000/2001, 15.10.2000, 15:52 Uhr<br />

251<br />

A. Pfitzmann: Datensicherheit <strong>und</strong> Kryptographie; TU Dresden, WS2000/2001, 15.10.2000, 15:52 Uhr<br />

Unbeobachtbarkeit angrenzender<br />

Leitungen <strong>und</strong><br />

Stationen sowie digitale<br />

Signalregenerierung, z.B.<br />

RING-Netz<br />

heblicher Aufwand gespart werden, wenn gar nicht erst versucht wird, e<strong>in</strong>em Angreifer die Verkettung<br />

von über den Dienst bereits verketteten Verkehrsereignissen unmöglich zu machen.<br />

DC-Netz MIX-Netz<br />

komplexitätstheoretisch<br />

beschränkt;<br />

Es s<strong>in</strong>d nicht e<strong>in</strong>mal<br />

wohluntersuchte, gegen<br />

adaptive aktive Angriffe<br />

sichere asymmetrische<br />

Konzelationssysteme bekannt,<br />

die praktikabel<br />

s<strong>in</strong>d.<br />

<strong>in</strong>formationstheoretisch<br />

––––––––––––––––––––<br />

bzgl. Vertraulichkeit<br />

<strong>in</strong>formationstheoretisch,<br />

bzgl. Diensterbr<strong>in</strong>gung<br />

komplexitätstheoretisch<br />

beschränkt<br />

––––––––––––––––––––<br />

komplexitätstheoretisch<br />

beschränkt<br />

• kryptographisch stark<br />

• wohluntersucht<br />

polynomial <strong>in</strong> n, aber<br />

unpraktikabel<br />

––––––––––––––––––––<br />

Übertragung:<br />

O(n) (genauer: ≥ n<br />

2 )<br />

Schlüsselaustausch:<br />

O(k•n)<br />

––––––––––––––––––––<br />

Übertragung:<br />

O(n) (genauer: ≥ n<br />

2 )<br />

Schlüsselgenerierung:<br />

O(k•n)<br />

physisch<br />

beschränkt<br />

Angreifermodell<br />

Es sollte erwähnt werden, daß die speziellen Verfahren zum Schutz des Empfängers, des MIX-, DC-,<br />

RING- <strong>und</strong> BAUM-Netzes natürlich auch <strong>in</strong> höheren (Teil)Schichten implementiert werden können,<br />

beispielsweise auf e<strong>in</strong>er beliebig gestalteten Schicht 3 (Vermittlungsschicht). Verteilung <strong>und</strong> MIXe<br />

würden dann <strong>in</strong> der Schicht 4 (Transportschicht) implementiert, die dann e<strong>in</strong>ige Funktionen der<br />

Schicht 3, z.B. Wegeermittlung, nochmals enthalten müßte. Wenn überlagerndes Senden <strong>in</strong> der<br />

Schicht 4 (Transportschicht) implementiert würde, müßte sogar anonymer Mehrfachzugriff nochmals<br />

<strong>in</strong> den höheren (Teil)Schichten implementiert werden. Dasselbe gilt für das RING- <strong>und</strong> BAUM-Netz,<br />

bei denen zusätzlich noch Verschlüsselung zwischen den E<strong>in</strong>heiten der Schicht 4 (virtuelle<br />

Verb<strong>in</strong>dungs-Verschlüsselung) nötig wäre, um die physische Unbeobachtbarkeit der Leitungen zu<br />

simulieren.<br />

Verteilung, MIX-, DC- <strong>und</strong> sogar RING- <strong>und</strong> BAUM-Netz können daher als virtuelle, d.h. <strong>in</strong><br />

fast beliebigen Schichten implementierbare Konzepte betrachtet werden. Aber e<strong>in</strong>e effiziente Implementierung<br />

muß unnötig komplexe Schichtung <strong>und</strong> nochmalige Implementierung von Funktionen<br />

vermeiden. Deshalb gibt Bild 5-40 den kanonischen <strong>und</strong> vernünftigen Entwurf an.<br />

Übertragung im Teilnehmeranschlußbereich:<br />

O(k), praktisch: ≈1;<br />

Aus Bild 5-40 ist ebenfalls zu ersehen, wie die im §5.4.4 <strong>und</strong> se<strong>in</strong>en Unterabschnitten beschriebene<br />

Erweiterung des Konzeptes der „Unbeobachtbarkeit angrenzender Leitungen <strong>und</strong> Stationen sowie<br />

digitale Signalregenerierung“ um „überlagerndes Senden“ kanonischer- <strong>und</strong> vernünftigerweise implementiert<br />

wird: Auf e<strong>in</strong>em Medium passender Topologie (Schicht 0) <strong>und</strong> e<strong>in</strong>er (Teil)Schicht 1 mit<br />

digitaler Signalregenerierung setzt e<strong>in</strong>e weitere, höhere (Teil)Schicht 1 mit Überlagerung von<br />

Schlüsseln <strong>und</strong> Nachrichten auf. Darüber arbeitet dann das anonyme Mehrfachzugriffsverfahren.<br />

Übertragung:<br />

O(n) (genauer: ≥ n<br />

2 )<br />

Übertragung im Innern<br />

des Netzes, <strong>in</strong>sgesamt:<br />

O(k2 ), praktisch: ≈k<br />

Aufwand<br />

pro Station<br />

<strong>und</strong><br />

pro Bit<br />

n = Teilnehmerzahl k = Zusammenhang Schlüsselgraph DC-Netz, bzw.<br />

Anzahl MIXe<br />

Tabelle: Aufwand der Gr<strong>und</strong>verfahren<br />

Wie <strong>in</strong> [DiHe_79 Seite 420] erklärt, darf die Implementierung der (Teil)Schichten, die (<strong>in</strong>nerhalb des<br />

Kommunikationsnetzes) Anonymität <strong>und</strong> Unverkettbarkeit schaffen oder erhalten müssen, ke<strong>in</strong>e<br />

Eigenschaften e<strong>in</strong>führen, die e<strong>in</strong> Angreifer verwenden kann, Alternativen zu unterscheiden, die im<br />

abstrakten Entwurf für ihn ununterscheidbar s<strong>in</strong>d. Beispiele solch unbrauchbarer Implementierungen<br />

wären<br />

• Modulation der Ausgabe e<strong>in</strong>es MIXes gemäß den <strong>in</strong> den Nachrichten enthaltenen zufälligen<br />

Bitketten,<br />

• direkte Ausgabe des Ergebnisses e<strong>in</strong>es modulo-2-Addierers, für dessen Ausgabe 1+1 ≠ 0+0<br />

<strong>und</strong> 1+0 ≠ 0+1 gilt, wenn die analogen Signalcharakteristika betrachtet werden, oder<br />

• zeichenfolgensensitive Taktverschiebungen der digitalen Signalregenerierung (pattern sensitive<br />

tim<strong>in</strong>g jitter) beim RING-Netz.<br />

Diese <strong>und</strong> andere Fehler, vor allem aber geeignete Implementierungen werden <strong>in</strong> [Pfit_89 §3.1<br />

<strong>und</strong> §3.2] noch <strong>in</strong> größerer Tiefe betrachtet.<br />

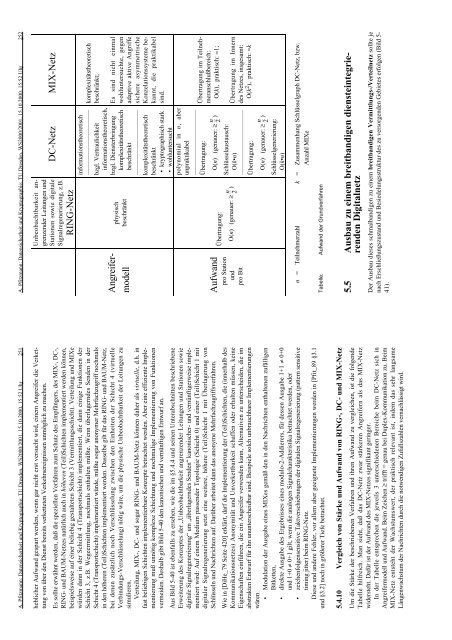

5.4.10 Vergleich von Stärke <strong>und</strong> Aufwand von RING-, DC- <strong>und</strong> MIX-Netz<br />

5.5 Ausbau zu e<strong>in</strong>em breitbandigen dienste<strong>in</strong>tegrierenden<br />

Digitalnetz<br />

Der Ausbau dieses schmalbandigen zu e<strong>in</strong>em breitbandigen Vermittlungs-/Verteilnetz sollte je<br />

nach Erschließungszustand <strong>und</strong> Besiedelungsstruktur des zu versorgenden Gebietes erfolgen (Bild 5-<br />

41).<br />

Um die Stärke der beschriebenen Verfahren <strong>und</strong> ihren Aufwand zu vergleichen, ist die folgende<br />

Tabelle hilfreich. Man sieht, daß das DC-Netz zwar stärkeren Angreifern als das MIX-Netz<br />

widersteht. Dafür ist der Aufwand des MIX-Netzes signifikant ger<strong>in</strong>ger.<br />

In der Tabelle entsprechen die jeweils 3 unterschiedenen Bereiche beim DC-Netz sich <strong>in</strong><br />

Angreifermodell <strong>und</strong> Aufwand. Beim Zeichen ≥ trifft = genau bei Duplex-Kommunikation zu. Beim<br />

MIX-Netz entsteht der Wachstumswert, der praktisch relevant ist, <strong>in</strong>dem das sehr langsame<br />

Längenwachstum der Nachrichten durch die notwendigen Zufallszahlen vernachlässigt wird.