Sicherheit in Rechnernetzen: - Professur Datenschutz und ...

Sicherheit in Rechnernetzen: - Professur Datenschutz und ...

Sicherheit in Rechnernetzen: - Professur Datenschutz und ...

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

12<br />

A. Pfitzmann: Datensicherheit <strong>und</strong> Kryptographie; TU Dresden, WS2000/2001, 15.10.2000, 15:52 Uhr<br />

11<br />

A. Pfitzmann: Datensicherheit <strong>und</strong> Kryptographie; TU Dresden, WS2000/2001, 15.10.2000, 15:52 Uhr<br />

Der Personenkreis, dessen Mitglieder als potentielle Angreifer betrachtet werden müssen, wird durch<br />

die Transitivität Trojanischer Pferde immer größer, die der obigen rekursiven Charakterisierung der<br />

Menge der Entwerfer <strong>und</strong> Produzenten entspricht. Dieses Größerwerden ist aus vielen Gründen<br />

mißlich, die sich <strong>in</strong> zwei Gruppen e<strong>in</strong>teilen lassen:<br />

• Erstens s<strong>in</strong>kt die Wahrsche<strong>in</strong>lichkeit, daß alle ke<strong>in</strong>e Angreifer s<strong>in</strong>d, e<strong>in</strong>fach durch die Zunahme<br />

der Zahl der Menschen. Zusätzlich s<strong>in</strong>kt mit der Größe <strong>und</strong> Heterogenität der Gruppe bei<br />

jedem E<strong>in</strong>zelnen das Gefühl der Zusammengehörigkeit <strong>und</strong> des Füre<strong>in</strong>ander-verantwortlich-<br />

Se<strong>in</strong>s. Außerdem nimmt die implizite soziale Kontrolle <strong>in</strong>nerhalb der Gruppe ab.<br />

• Zweitens wird die Durchführung von Kontrollen der Menschen immer aufwendiger, unakzeptabler<br />

(Schlagwort: Überwachungsstaat) <strong>und</strong> durch die Grenzen der Kooperation von<br />

Staaten begrenzt (welcher Staat erlaubt e<strong>in</strong>em anderen die Überprüfung e<strong>in</strong>es Teils der eigenen<br />

Bevölkerung; andererseits: welcher Staat verbietet den Import von Software?).<br />

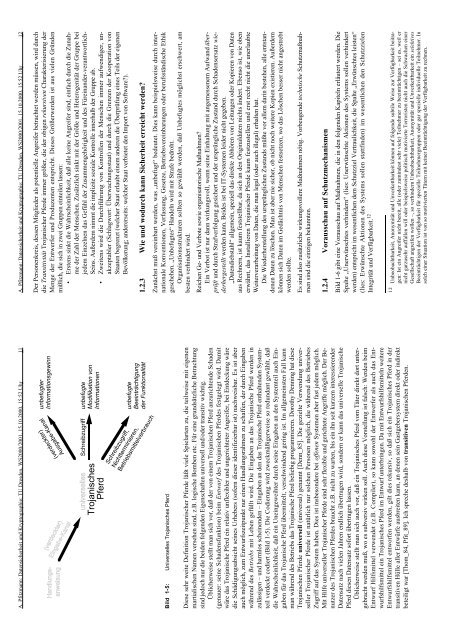

unbefugter<br />

Informationsgew<strong>in</strong>n<br />

(verdeckter)<br />

Ausgabe-Kanal<br />

Handlungsanweisung<br />

(verdeckter)<br />

E<strong>in</strong>gabe-Kanal<br />

unbefugte<br />

Modifikation von<br />

Informationen<br />

Schreibzugriff<br />

universelles<br />

Trojanisches<br />

Pferd<br />

1.2.3 Wie <strong>und</strong> wodurch kann <strong>Sicherheit</strong> erreicht werden?<br />

unbefugte<br />

Bee<strong>in</strong>trächtigung<br />

der Funktionalität<br />

Schreibzugriff,<br />

Nichtterm<strong>in</strong>ieren,<br />

Betriebsmittelverbrauch<br />

Zunächst muß vere<strong>in</strong>bart werden, was „unbefugt“ bedeutet. Dies kann beispielsweise durch <strong>in</strong>ternationale<br />

Konventionen, Verfassung, Gesetze, Betriebsvere<strong>in</strong>barungen oder berufsständische Ethik<br />

geschehen. „Unbefugtes“ Handeln wird mit Strafe bedroht.<br />

Organisationsstrukturen sollten so gewählt werden, daß Unbefugtes möglichst erschwert, am<br />

besten verh<strong>in</strong>dert wird.<br />

Bild 1-5: Universelles Trojanisches Pferd<br />

Reichen Ge- <strong>und</strong> Verbote sowie organisatorische Maßnahmen?<br />

E<strong>in</strong> Verbot ist nur dann wirkungsvoll, wenn se<strong>in</strong>e E<strong>in</strong>haltung mit angemessenem Aufwand überprüft<br />

<strong>und</strong> durch Strafverfolgung gesichert <strong>und</strong> der ursprüngliche Zustand durch Schadensersatz wiederhergestellt<br />

werden kann. Beides ist bei IT-Systemen leider nicht gegeben.<br />

„Datendiebstahl“ allgeme<strong>in</strong>, speziell das direkte Abhören von Leitungen oder Kopieren von Daten<br />

aus Rechnern, ist kaum feststellbar, da sich an den Orig<strong>in</strong>aldaten nichts ändert. Ebenso ist, wie oben<br />

erwähnt, das Installieren Trojanischer Pferde kaum festzustellen <strong>und</strong> erst recht nicht die unerlaubte<br />

Weiterverarbeitung von Daten, die man legal (oder auch illegal) erhalten hat.<br />

Die Wiederherstellung des ursprünglichen Zustands müßte vor allem dar<strong>in</strong> bestehen, alle entstandenen<br />

Daten zu löschen. Man ist aber nie sicher, ob nicht noch weitere Kopien existieren. Außerdem<br />

können sich Daten im Gedächtnis von Menschen festsetzen, wo das Löschen besser nicht angestrebt<br />

werden sollte.<br />

Es s<strong>in</strong>d also zusätzliche wirkungsvollere Maßnahmen nötig. Vorbeugende technische Schutzmaßnahmen<br />

s<strong>in</strong>d die e<strong>in</strong>zigen bekannten.<br />

Diese sehr weite Def<strong>in</strong>ition Trojanischer Pferde läßt viele Spielarten zu, die teilweise mit eigenen<br />

martialischen Namen versehen s<strong>in</strong>d, z.B. logische Bomben etc. Für e<strong>in</strong>e gr<strong>und</strong>sätzliche Betrachtung<br />

s<strong>in</strong>d jedoch nur die beiden folgenden Eigenschaften universell <strong>und</strong>/oder transitiv wichtig.<br />

Üblicherweise stellt man sich vor, daß der von e<strong>in</strong>em Trojanischen Pferd anzurichtende Schaden<br />

(genauer: se<strong>in</strong>e Schadensfunktion) beim Entwurf des Trojanischen Pferdes festgelegt wird. Damit<br />

wäre das Trojanische Pferd e<strong>in</strong> relativ unflexibler <strong>und</strong> ungerichteter Angreifer, bei Entdeckung wäre<br />

die Schädigungsabsicht se<strong>in</strong>es Urhebers (sofern dieser identifizierbar ist) nachweisbar. Es ist aber<br />

auch möglich, zum Entwurfszeitpunkt nur e<strong>in</strong>en Handlungsrahmen zu schaffen, der durch E<strong>in</strong>gaben<br />

während des Betriebs mit Leben gefüllt wird. Die E<strong>in</strong>gaben an das Trojanische Pferd werden <strong>in</strong><br />

zulässigen – <strong>und</strong> harmlos sche<strong>in</strong>enden – E<strong>in</strong>gaben an den das Trojanische Pferd enthaltenden Systemteil<br />

verdeckt codiert (Bild 1-5). Die Codierung wird zweckmäßigerweise so red<strong>und</strong>ant gewählt, daß<br />

die Wahrsche<strong>in</strong>lichkeit, daß e<strong>in</strong> Une<strong>in</strong>geweihter durch se<strong>in</strong>e E<strong>in</strong>gaben an den Systemteil auch E<strong>in</strong>gaben<br />

für das Trojanische Pferd übermittelt, verschw<strong>in</strong>dend ger<strong>in</strong>g ist. Im allgeme<strong>in</strong>sten Fall kann<br />

man während des Betriebs das Trojanische Pferd beliebig programmieren. Dorothy Denn<strong>in</strong>g hat diese<br />

Trojanischen Pferde universell (universal) genannt [Denn_85]. Die gezielte Verwendung universeller<br />

Trojanischer Pferde ist natürlich nur solchen Personen möglich, die während des Betriebes<br />

Zugriff auf das System haben. Dies ist <strong>in</strong>sbesondere bei offenen Systemen aber fast jedem möglich.<br />

Mit Hilfe universeller Trojanischer Pferde s<strong>in</strong>d sehr flexible <strong>und</strong> gerichtete Angriffe möglich. Der Benutzer<br />

des Trojanischen Pferdes braucht z.B. nicht zu warten, bis e<strong>in</strong> ihn seit kurzem <strong>in</strong>teressierender<br />

Datensatz nach vielen Jahren endlich übertragen wird, sondern er kann das universelle Trojanische<br />

Pferd diesen Datensatz sofort übertragen lassen.<br />

Üblicherweise stellt man sich auch vor, daß e<strong>in</strong> Trojanisches Pferd vom Täter direkt dort untergebracht<br />

werden muß, wo es subversiv wirken soll. Auch diese Vorstellung ist falsch: Werden beim<br />

Entwurf Hilfsmittel verwendet (z.B. Compiler), so kann sowohl der Entwerfer als auch das Entwurfshilfsmittel<br />

e<strong>in</strong> Trojanisches Pferd im Entwurf unterbr<strong>in</strong>gen. Da mit Entwurfshilfsmitteln weitere<br />

Entwurfshilfsmittel entworfen werden, gilt dies rekursiv, so daß sich e<strong>in</strong> Trojanisches Pferd <strong>in</strong> der<br />

transitiven Hülle aller Entwürfe ausbreiten kann, an denen se<strong>in</strong> Gastgebersystem direkt oder <strong>in</strong>direkt<br />

beteiligt war [Thom_84, Pfit_89]. Ich spreche deshalb von transitiven Trojanischen Pferden.<br />

1.2.4 Vorausschau auf Schutzmechanismen<br />

Bild 1-6 gibt e<strong>in</strong>e Vorausschau auf Maßnahmen, die <strong>in</strong> den folgenden Kapiteln erläutert werden. Die<br />

Spalte „Unerwünschtes verh<strong>in</strong>dern“ (lies: Unerwünschte Aktionen des Systems sollen verh<strong>in</strong>dert<br />

werden) entspricht im wesentlichen dem Schutzziel Vertraulichkeit, die Spalte „Erwünschtes leisten“<br />

(lies: Erwünschte Aktionen des Systems sollen stattf<strong>in</strong>den) im wesentlichen den Schutzzielen<br />

Integrität <strong>und</strong> Verfügbarkeit. 12<br />

12 Unbeobachtbarkeit, Anonymität <strong>und</strong> Unverkettbarkeit können auf folgende subtile Weise zur Verfügbarkeit beitragen:<br />

Ist e<strong>in</strong> Angreifer nicht bereit, alle (oder zum<strong>in</strong>dest sehr viele) Teilnehmer zu bee<strong>in</strong>trächtigen – sei es, weil er<br />

nicht garzusehr auffallen will oder beispielsweise politisch motivierte Terroristen nicht auch die Schwachen e<strong>in</strong>er<br />

Gesellschaft angreifen wollen –, so verh<strong>in</strong>dern Unbeobachtbarkeit, Anonymität <strong>und</strong> Unverkettbarkeit e<strong>in</strong> selektives<br />

Bee<strong>in</strong>trächtigen der Verfügbarkeit für spezielle Teilnehmergruppen oder gar spezielle <strong>in</strong>dividuelle Teilnehmer. In<br />

solch e<strong>in</strong>er Situation ist von so motivierten Tätern mit ke<strong>in</strong>er Bee<strong>in</strong>trächtigung der Verfügbarkeit zu rechnen.