Sicherheit in Rechnernetzen: - Professur Datenschutz und ...

Sicherheit in Rechnernetzen: - Professur Datenschutz und ...

Sicherheit in Rechnernetzen: - Professur Datenschutz und ...

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

40<br />

A. Pfitzmann: Datensicherheit <strong>und</strong> Kryptographie; TU Dresden, WS2000/2001, 15.10.2000, 15:52 Uhr<br />

39<br />

A. Pfitzmann: Datensicherheit <strong>und</strong> Kryptographie; TU Dresden, WS2000/2001, 15.10.2000, 15:52 Uhr<br />

richtung e<strong>in</strong> separater Schlüssel verwendet wird, vgl. die Lösung von Aufgabe 3-7 e). Teilnehmer<br />

werden also oftmals jeweils gleich 2 symmetrische Schlüssel austauschen, so daß Schlüsselaustausch<br />

nur n • (n-1)/2 mal stattf<strong>in</strong>det.<br />

3.1.2.1 Wem werden Schlüssel zugeordnet?<br />

Insbesondere für IT-Systeme mit vielen Teilnehmern stellt sich die Frage, wann diese<br />

Schlüssel(paare) generiert <strong>und</strong> ausgetauscht werden sollen?<br />

Bei asymmetrischen kryptographischen Systemen kann die Erzeugung problemlos vor dem<br />

eigentlichen Betrieb des IT-Systems oder – bei wechselnden Teilnehmern – der Registrierung des<br />

e<strong>in</strong>zelnen Teilnehmers erfolgen. Die Verteilung der öffentlichen Schlüssel kann dann nach Bedarf<br />

erfolgen.<br />

Bei symmetrischen kryptographischen Systemen kann aufgr<strong>und</strong> der wesentlich größeren Zahl der<br />

nötigen Schlüssel deren Erzeugung oder gar Verteilung nicht für alle möglichen Kommunikationsbeziehungen<br />

vorgenommen werden – zum<strong>in</strong>dest für IT-Systeme mit vielen Teilnehmern. Bei ihnen<br />

werden daher nur die Schlüssel zwischen Teilnehmer <strong>und</strong> Schlüsselverteilzentrale(n) bei der<br />

Registrierung des Teilnehmers erzeugt <strong>und</strong> ausgetauscht. Alle anderen Schlüssel können <strong>und</strong> müssen<br />

dann bei Bedarf erzeugt <strong>und</strong> verteilt werden. Dies spart erheblichen Aufwand, da <strong>in</strong> IT-Systemen mit<br />

vielen Teilnehmern üblicherweise nur e<strong>in</strong> w<strong>in</strong>ziger Bruchteil aller möglichen Kommunikationsbeziehungen<br />

überhaupt jemals wahrgenommen wird.<br />

Interessant ist die Unterscheidung von drei möglichen Antworten:<br />

1. e<strong>in</strong>zelnen Teilnehmern,<br />

2. Paarbeziehungen oder<br />

3. Gruppen von Teilnehmern.<br />

Bei asymmetrischen kryptographischen Systemen werden Schlüsselpaare normalerweise e<strong>in</strong>zelnen<br />

Teilnehmern zugeordnet. Der geheimzuhaltende Schlüssel (d bzw. s) ist dann nur e<strong>in</strong>em e<strong>in</strong>zelnen<br />

Teilnehmer, der öffentliche Schlüssel (c bzw. t) potentiell allen bekannt, vgl. Bild 3-9.<br />

Bei symmetrischen kryptographischen Systemen werden Schlüssel üblicherweise zwei Teilnehmern,<br />

d.h. e<strong>in</strong>er Paarbeziehung, zugeordnet: Vernachlässigt man den für die Schlüsselverteilung<br />

pathologischen (d.h. extrem gebildeten, krankhaften) Fall, daß jemand Nachrichten an sich selbst<br />

schickt, vgl. Aufgabe 3-6 c), so müssen bei symmetrischen Systemen immer m<strong>in</strong>destens zwei<br />

Teilnehmer den Schlüssel kennen. Da symmetrische Schlüssel vertraulich bleiben müssen, sollten sie<br />

nur möglichst wenigen bekannt se<strong>in</strong>. Hieraus folgt, daß jeder symmetrische Schlüssel genau zwei<br />

Teilnehmern bekannt ist.<br />

Außer unter speziellen Umständen werden Schlüssel also ke<strong>in</strong>en Gruppen, sondern entweder<br />

e<strong>in</strong>zelnen oder Paarbeziehungen zugeordnet.<br />

3.1.2.3 <strong>Sicherheit</strong> des Schlüsselaustauschs begrenzt kryptographisch<br />

erreichbare <strong>Sicherheit</strong><br />

e<strong>in</strong>er zwei alle<br />

Kenntnis des<br />

Schlüssels<br />

(öffentlich<br />

bekannt)<br />

c<br />

Chiffrierschlüssel<br />

kryptographische<br />

Da im folgenden meist von e<strong>in</strong>em sicheren Ur-Schlüsselaustausch außerhalb des zu schützenden<br />

Kommunikationssystems ausgegangen wird, sei dessen Wichtigkeit hier deutlich hervorgehoben:<br />

(beide<br />

Partner)<br />

(Generierer)<br />

d<br />

Dechiffrierschlüssel<br />

Systeme <strong>und</strong> ihre Ziele<br />

Die durch Verwendung e<strong>in</strong>es kryptographischen Systems erreichbare <strong>Sicherheit</strong> ist<br />

höchstens so gut wie die des Ur-Schlüsselaustauschs!<br />

asymmetrisches<br />

Konzelationssystem:<br />

Vertraulichkeit<br />

Deshalb ist es s<strong>in</strong>nvoll <strong>und</strong> – wie <strong>in</strong> §3.1.1.1 sowie den Aufgaben 3-4 c) <strong>und</strong> d) gezeigt – möglich,<br />

nicht auf e<strong>in</strong>em e<strong>in</strong>zigen Ur-Schlüsselaustausch aufzubauen, sondern auf mehreren. Hierdurch kann<br />

die erreichbare <strong>Sicherheit</strong> erheblich gesteigert werden.<br />

k<br />

geheimer<br />

Schlüssel<br />

symmetrisches kryptographisches<br />

System: Vertraulichkeit<br />

<strong>und</strong> / oder Integrität<br />

s t<br />

Anmerkung: Auch die <strong>Sicherheit</strong> der Schlüsselgenerierung begrenzt die kryptographisch<br />

erreichbare <strong>Sicherheit</strong>:<br />

E<strong>in</strong> geheimer Schlüssel (k, d, oder s) kann höchstens so geheim se<strong>in</strong> wie die Zufallszahl, aus der er<br />

erzeugt wird. Diese muß – wenn irgend möglich – also beim zukünftigen Inhaber des Schlüssels<br />

erzeugt werden <strong>und</strong> darf für e<strong>in</strong>en Angreifer nicht zu raten se<strong>in</strong>. Auf ke<strong>in</strong>en Fall darf man Datum <strong>und</strong><br />

Uhrzeit als Zufallszahl wählen oder die e<strong>in</strong>fache Funktion random se<strong>in</strong>er Programmierumgebung<br />

benutzen. Gute Zufallszahlenerzeugung ist nicht trivial.<br />

Zum e<strong>in</strong>en kann man physikalische Phänomene verwenden. Hierzu braucht man Spezialhardware,<br />

die nicht jeder persönliche Rechner hat. Beispiele s<strong>in</strong>d Rauschdioden, radioaktive Prozesse<br />

oder Turbulenzen im Lüfter e<strong>in</strong>es normalen Rechners [GlVi_88, DaIF_94].<br />

Braucht man nur wenige echte Zufallszahlen, können sie auch vom Benutzer kommen. Erstens<br />

kann dieser würfeln. Das ist etwas mühsam, aber für die Erzeugung e<strong>in</strong>es Signierschlüssels, mit dem<br />

man wirklich wichtige D<strong>in</strong>ge tun kann, vielleicht immer noch die beste Idee. Zweitens kann man den<br />

Benutzer e<strong>in</strong>fach „zufällig“ tippen lassen <strong>und</strong> die E<strong>in</strong>gabe im Rechner komprimieren. Drittens werden<br />

manchmal statt der E<strong>in</strong>gabezeichen die niederwertigen Bits der Abstände zwischen den Tastendrücken<br />

genommen, weil man hofft, daß diese zufälliger s<strong>in</strong>d. Zum<strong>in</strong>dest <strong>in</strong> Komb<strong>in</strong>ation mit der zu niedrigen<br />

Abtastrate mancher Betriebssysteme ist dies aber problematisch.<br />

Vertraut man ke<strong>in</strong>em vorhandenen Verfahren ganz, sollte man mehrere Zufallszahlen nach<br />

verschiedenen Verfahren erzeugen <strong>und</strong> ihr XOR verwenden (Bild 3-10). Ist auch nur e<strong>in</strong>e zufällig<br />

Testschlüssel<br />

digitales Signatursystem:<br />

Integrität<br />

Signierschlüssel<br />

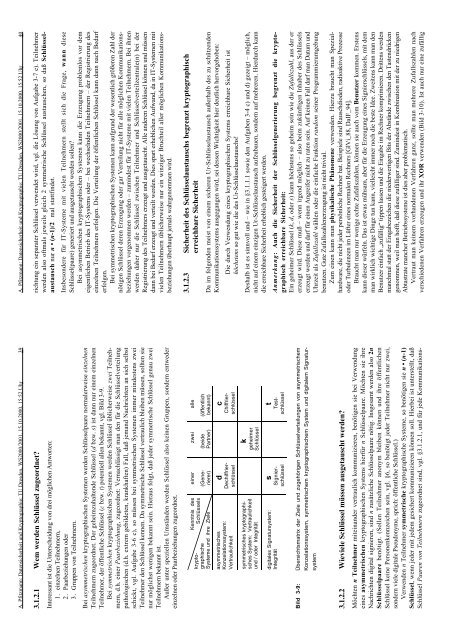

Bild 3-9: Übersichtsmatrix der Ziele <strong>und</strong> zugehörigen Schlüsselverteilungen von asymmetrischem<br />

Konzelationssystem, symmetrischem kryptographischem System <strong>und</strong> digitalem Signatursystem<br />

3.1.2.2 Wieviele Schlüssel müssen ausgetauscht werden?<br />

Möchten n Teilnehmer mite<strong>in</strong>ander vertraulich kommunizieren, benötigen sie bei Verwendung<br />

e<strong>in</strong>es asymmetrischen kryptographischen Systems hierfür n Schlüsselpaare. Möchten sie ihre<br />

Nachrichten digital signieren, s<strong>in</strong>d n zusätzliche Schlüsselpaare nötig. Insgesamt werden also 2n<br />

Schlüsselpaare benötigt. (Sollen Teilnehmer anonym bleiben können <strong>und</strong> ihre öffentlichen<br />

Schlüssel ke<strong>in</strong>e Personenkennzeichen se<strong>in</strong>, vgl. §6, so benötigt jeder Teilnehmer nicht nur zwei,<br />

sondern viele digitale Pseudonyme, sprich: öffentliche Schlüssel.)<br />

Verwenden n Teilnehmer symmetrische kryptographische Systeme, so benötigen sie n • (n-1)<br />

Schlüssel, wenn jeder mit jedem gesichert kommunizieren können soll. Hierbei ist unterstellt, daß<br />

Schlüssel Paaren von Teilnehmern zugeordnet s<strong>in</strong>d, vgl. §3.1.2.1, <strong>und</strong> für jede Kommunikations-