Sicherheit in Rechnernetzen: - Professur Datenschutz und ...

Sicherheit in Rechnernetzen: - Professur Datenschutz und ...

Sicherheit in Rechnernetzen: - Professur Datenschutz und ...

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

VIII<br />

A. Pfitzmann: Datensicherheit <strong>und</strong> Kryptographie; TU Dresden, WS2000/2001, 15.10.2000, 15:52 Uhr<br />

VII<br />

A. Pfitzmann: Datensicherheit <strong>und</strong> Kryptographie; TU Dresden, WS2000/2001, 15.10.2000, 15:52 Uhr<br />

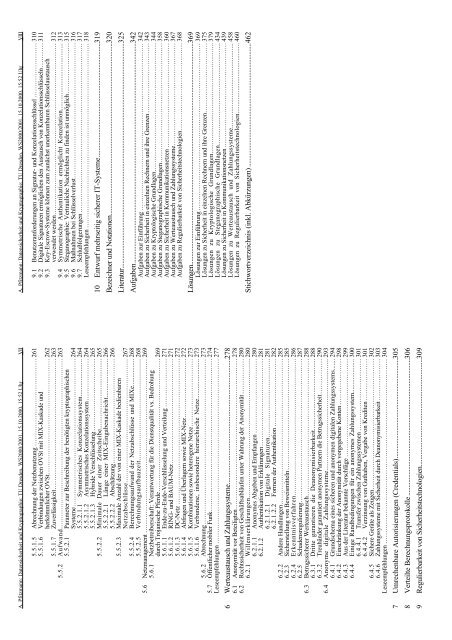

9.1 Benutzeranforderungen an Signatur- <strong>und</strong> Konzelationsschlüssel ......................... 310<br />

9.2 Digitale Signaturen ermöglichen den Austausch von Konzelationsschlüsseln ........... 311<br />

9.3 Key-Escrow-Systeme können zum zunächst unerkennbaren Schlüsselaustausch<br />

verwendet werden............................................................................... 312<br />

9.4 Symmetrische Authentikation ermöglicht Konzelation...................................... 313<br />

9.5 Steganographie: Vertrauliche Nachrichten zu f<strong>in</strong>den ist unmöglich ....................... 315<br />

9.6 Maßnahmen bei Schlüsselverlust.............................................................. 316<br />

9.7 Schlußfolgerungen .............................................................................. 317<br />

Leseempfehlungen ..................................................................................... 318<br />

10 Entwurf mehrseitig sicherer IT-Systeme...................................................................... 319<br />

Bezeichner <strong>und</strong> Notationen....................................................................................................... 320<br />

Literatur......................................................................................................................................... 325<br />

Aufgaben....................................................................................................................................... 342<br />

Aufgaben zur E<strong>in</strong>führung ............................................................................. 342<br />

Aufgaben zu <strong>Sicherheit</strong> <strong>in</strong> e<strong>in</strong>zelnen Rechnern <strong>und</strong> ihre Grenzen ................................ 343<br />

Aufgaben zu Kryptologische Gr<strong>und</strong>lagen........................................................... 344<br />

Aufgaben zu Steganographische Gr<strong>und</strong>lagen....................................................... 358<br />

Aufgaben zu <strong>Sicherheit</strong> <strong>in</strong> Kommunikationsnetzen ................................................ 360<br />

Aufgaben zu Werteaustausch <strong>und</strong> Zahlungssysteme............................................... 367<br />

Aufgaben zu Regulierbarkeit von <strong>Sicherheit</strong>stechnologien........................................ 368<br />

Lösungen....................................................................................................................................... 369<br />

Lösungen zur E<strong>in</strong>führung ............................................................................. 369<br />

Lösungen zu <strong>Sicherheit</strong> <strong>in</strong> e<strong>in</strong>zelnen Rechnern <strong>und</strong> ihre Grenzen................................ 375<br />

Lösungen zu Kryptologische Gr<strong>und</strong>lagen........................................................... 379<br />

Lösungen zu Steganographische Gr<strong>und</strong>lagen....................................................... 434<br />

Lösungen zu <strong>Sicherheit</strong> <strong>in</strong> Kommunikationsnetzen ................................................ 439<br />

Lösungen zu Werteaustausch <strong>und</strong> Zahlungssysteme............................................... 458<br />

Lösungen zu Regulierbarkeit von <strong>Sicherheit</strong>stechnologien........................................ 460<br />

Stichwortverzeichnis (<strong>in</strong>kl. Abkürzungen) ............................................................................ 462<br />

5.5.1.5 Abrechnung der Netzbenutzung ........................................ 261<br />

5.5.1.6 Verb<strong>in</strong>dungen zwischen OVSt mit MIX-Kaskade <strong>und</strong><br />

herkömmlicher OVSt..................................................... 262<br />

5.5.1.7 Zuverlässigkeit............................................................ 263<br />

5.5.2 Aufwand................................................................................ 263<br />

5.5.2.1 Parameter zur Beschreibung der benötigten kryptographischen<br />

Systeme.................................................................... 264<br />

5.5.2.1.1 Symmetrisches Konzelationssystem..................... 264<br />

5.5.2.1.2 Asymmetrisches Konzelationssystem ................... 264<br />

5.5.2.1.3 Hybride Verschlüsselung ................................. 265<br />

5.5.2.2 M<strong>in</strong>imale Dauer e<strong>in</strong>er Zeitscheibe....................................... 265<br />

5.5.2.2.1 Länge e<strong>in</strong>er MIX-E<strong>in</strong>gabenachricht...................... 266<br />

5.5.2.2.2 Abschätzung................................................ 266<br />

5.5.2.3 Maximale Anzahl der von e<strong>in</strong>er MIX-Kaskade bedienbaren<br />

Netzabschlüsse............................................................ 267<br />

5.5.2.4 Berechnungsaufwand der Netzabschlüsse <strong>und</strong> MIXe................ 268<br />

5.5.2.5 Verb<strong>in</strong>dungsaufbauzeit................................................... 268<br />

5.6 Netzmanagement ................................................................................ 269<br />

5.6.1 Netzbetreiberschaft: Verantwortung für die Dienstqualität vs. Bedrohung<br />

durch Trojanische Pferde............................................................. 269<br />

5.6.1.1 Ende-zu-Ende-Verschlüsselung <strong>und</strong> Verteilung ...................... 271<br />

5.6.1.2 RING- <strong>und</strong> BAUM-Netz ................................................ 271<br />

5.6.1.3 DC-Netz ................................................................... 272<br />

5.6.1.4 Abfragen <strong>und</strong> Überlagern sowie MIX-Netz........................... 272<br />

5.6.1.5 Komb<strong>in</strong>ationen sowie heterogene Netze............................... 273<br />

5.6.1.6 Verb<strong>und</strong>ene, <strong>in</strong>sbesondere hierarchische Netze....................... 273<br />

5.6.2 Abrechnung ............................................................................ 273<br />

5.7 Öffentlicher mobiler Funk...................................................................... 274<br />

Leseempfehlungen ..................................................................................... 277<br />

6 Werteaustausch <strong>und</strong> Zahlungssysteme.......................................................................... 278<br />

6.1 Anonymität vor Beteiligten..................................................................... 278<br />

6.2 Rechtssicherheit von Geschäftsabläufen unter Wahrung der Anonymität ................ 280<br />

6.2.1 Willenserklärungen.................................................................... 280<br />

6.2.1.1 Anonymes Abgeben <strong>und</strong> Empfangen .................................. 280<br />

6.2.1.2 Authentikation von Erklärungen ........................................ 281<br />

6.2.1.2.1 Digitale Signaturen......................................... 281<br />

6.2.1.2.2 Formen der Authentikation ............................... 282<br />

6.2.2 Andere Handlungen................................................................... 285<br />

6.2.3 Sicherstellung von Beweismitteln ................................................... 285<br />

6.2.4 Erkenntnisverfahren................................................................... 286<br />

6.2.5 Schadensregulierung.................................................................. 287<br />

6.3 Betrugssicherer Werteaustausch............................................................... 288<br />

6.3.1 Dritte garantieren die Deanonymisierbarkeit........................................ 288<br />

6.3.2 Treuhänder garantiert anonymen Partnern die Betrugssicherheit ................ 290<br />

6.4 Anonyme digitale Zahlungssysteme........................................................... 293<br />

6.4.1 Gr<strong>und</strong>schema e<strong>in</strong>es sicheren <strong>und</strong> anonymen digitalen Zahlungssystems....... 294<br />

6.4.2 E<strong>in</strong>schränkung der Anonymität durch vorgegebene Konten ..................... 298<br />

6.4.3 Aus der Literatur bekannte Vorschläge ............................................. 299<br />

6.4.4 E<strong>in</strong>ige Randbed<strong>in</strong>gungen für e<strong>in</strong> anonymes Zahlungssystem.................... 300<br />

6.4.4.1 Transfer zwischen Zahlungssystemen ................................. 301<br />

6.4.4.2 Verz<strong>in</strong>sung von Guthaben, Vergabe von Krediten ................... 301<br />

6.4.5 Sichere Geräte als Zeugen............................................................ 302<br />

6.4.6 Zahlungssysteme mit <strong>Sicherheit</strong> durch Deanonymisierbarkeit ................... 303<br />

Leseempfehlungen ..................................................................................... 304<br />

7 Umrechenbare Autorisierungen (Credentials)............................................................. 305<br />

8 Verteilte Berechnungsprotokolle .................................................................................... 306<br />

9 Regulierbarkeit von <strong>Sicherheit</strong>stechnologien............................................................... 309