Sicherheit in Rechnernetzen: - Professur Datenschutz und ...

Sicherheit in Rechnernetzen: - Professur Datenschutz und ...

Sicherheit in Rechnernetzen: - Professur Datenschutz und ...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

32<br />

A. Pfitzmann: Datensicherheit <strong>und</strong> Kryptographie; TU Dresden, WS2000/2001, 15.10.2000, 15:52 Uhr<br />

31<br />

A. Pfitzmann: Datensicherheit <strong>und</strong> Kryptographie; TU Dresden, WS2000/2001, 15.10.2000, 15:52 Uhr<br />

Zufallszahl<br />

Die wichtigsten, im folgenden betrachteten kryptographischen Systeme bestehen aus 3 Algorithmen<br />

(z.B. Schlüsselgenerierung, Verschlüsselung, Entschlüsselung <strong>in</strong> Bild 3-1), die öffentlich bekannt<br />

se<strong>in</strong> dürfen. Zunächst werden die Funktionen der verschiedenen Systeme mit der benötigten<br />

Schlüsselgenerierung <strong>und</strong> -verteilung dargestellt.<br />

Schlüsselgenerierung<br />

k<br />

3.1.1 Kryptographische Systeme <strong>und</strong> ihre Schlüsselverteilung<br />

k<br />

geheimer<br />

Schlüssel<br />

Klartext Schlüsseltext<br />

Klartext<br />

VerEnt-<br />

x schlüsse k(x) schlüsse x<br />

lunglung<br />

-1<br />

= k (k(x))<br />

Geheimer Bereich<br />

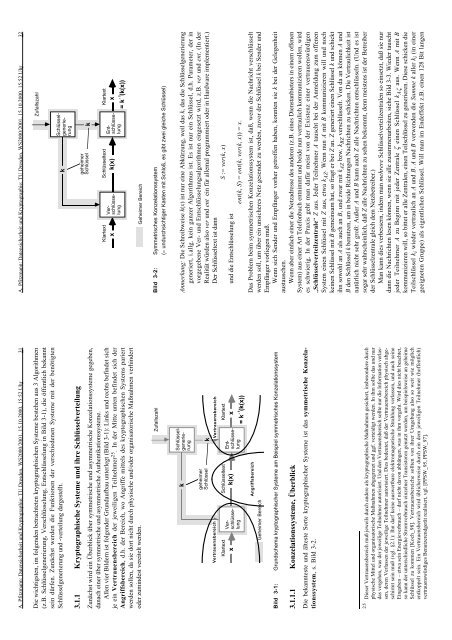

Zunächst wird e<strong>in</strong> Überblick über symmetrische <strong>und</strong> asymmetrische Konzelationssysteme gegeben,<br />

danach e<strong>in</strong>er über symmetrische <strong>und</strong> asymmetrische Authentikationssysteme.<br />

Allen vier Bildern ist folgender Gr<strong>und</strong>aufbau unterlegt (Bild 3-1): L<strong>in</strong>ks <strong>und</strong> rechts bef<strong>in</strong>det sich<br />

je e<strong>in</strong> Vertrauensbereich der jeweiligen Teilnehmer25 . In der Mitte unten bef<strong>in</strong>det sich der<br />

Angriffsbereich, d.h. der Bereich, wo Angriffe mittels des kryptographischen Systems pariert<br />

werden sollen, da sie dort nicht durch physische <strong>und</strong>/oder organisatorische Maßnahmen verh<strong>in</strong>dert<br />

oder zum<strong>in</strong>dest vereitelt werden.<br />

Bild 3-2: Symmetrisches Konzelationssystem<br />

(≈ <strong>und</strong>urchsichtiger Kasten mit Schloß, es gibt zwei gleiche Schlüssel)<br />

Zufallszahl<br />

Anmerkung: Die Schreibweise k(x) ist nur e<strong>in</strong>e Abkürzung, weil das k, das die Schlüsselgenerierung<br />

generiert, i.allg. ke<strong>in</strong> ganzer Algorithmus ist. Es ist nur e<strong>in</strong> Schlüssel, d.h. Parameter, der <strong>in</strong><br />

vorgegebene Ver- <strong>und</strong> Entschlüsselungsalgorithmen e<strong>in</strong>gesetzt wird, z.B. ver <strong>und</strong> ent. (In der<br />

Realität würden also ver <strong>und</strong> ent e<strong>in</strong> für allemal programmiert oder <strong>in</strong> Hardware implementiert.)<br />

Der Schlüsseltext ist dann<br />

S := ver(k, x)<br />

<strong>und</strong> die Entschlüsselung ist<br />

ent(k, S) = ent(k, ver(k, x)) = x.<br />

Schlüsselgenerierung<br />

k<br />

geheimer<br />

Schlüssel k<br />

Vertrauensbereich Vertrauensbereich<br />

Klartext Schlüsseltext<br />

Klartext<br />

VerEnt-<br />

x schlüsse k(x)<br />

schlüsse x<br />

lunglung<br />

-1<br />

= k (k(x))<br />

Das Problem beim symmetrischen Konzelationssystem ist, daß, wenn die Nachricht verschlüsselt<br />

werden soll, um über e<strong>in</strong> unsicheres Netz gesendet zu werden, zuvor der Schlüssel k bei Sender <strong>und</strong><br />

Empfänger vorliegen muß.<br />

Wenn sich Sender <strong>und</strong> Empfänger vorher getroffen haben, konnten sie k bei der Gelegenheit<br />

austauschen.<br />

Wenn aber e<strong>in</strong>fach e<strong>in</strong>er die Netzadresse des anderen (z.B. e<strong>in</strong>es Dienstanbieters <strong>in</strong> e<strong>in</strong>em offenen<br />

System) aus e<strong>in</strong>er Art Telefonbuch entnimmt <strong>und</strong> beide nun vertraulich kommunizieren wollen, wird<br />

es schwierig. In der Praxis geht man dafür meist von der Existenz e<strong>in</strong>er vertrauenswürdigen<br />

„Schlüsselverteilzentrale“ Z aus. Jeder Teilnehmer A tauscht bei der Anmeldung zum offenen<br />

System e<strong>in</strong>en Schlüssel mit Z aus, etwa kAZ . Wenn nun A mit B kommunizieren will <strong>und</strong> noch<br />

ke<strong>in</strong>en Schlüssel mit B geme<strong>in</strong>sam hat, so fragt er bei Z an. Z generiert e<strong>in</strong>en Schlüssel k <strong>und</strong> schickt<br />

ihn sowohl an A als auch an B, <strong>und</strong> zwar mit kAZ bzw. kBZ verschlüsselt. Von da an können A <strong>und</strong><br />

B den Schlüssel k benutzen, um <strong>in</strong> beide Richtungen Nachrichten zu schicken. Die Vertraulichkeit ist<br />

natürlich nicht sehr groß: Außer A <strong>und</strong> B kann auch Z alle Nachrichten entschlüsseln. (Und es ist<br />

sogar sehr wahrsche<strong>in</strong>lich, daß Z alle Nachrichten zu sehen bekommt, denn meistens ist der Betreiber<br />

der Schlüsselzentrale gleich dem Netzbetreiber.)<br />

Man kann dies verbessern, <strong>in</strong>dem man mehrere Schlüsselverteilzentralen so e<strong>in</strong>setzt, daß sie nur<br />

dann die Nachrichten lesen können, wenn sie alle zusammenarbeiten, siehe Bild 3-3. Wieder tauscht<br />

jeder Teilnehmer A zu Beg<strong>in</strong>n mit jeder Zentrale ζ e<strong>in</strong>en Schlüssel kAζ aus. Wenn A mit B<br />

kommunizieren will, so bittet er alle Zentralen, e<strong>in</strong>en Teilschlüssel zu generieren. Diese schicken die<br />

Teilschlüssel ki wieder vertraulich an A <strong>und</strong> B. A <strong>und</strong> B verwenden die Summe k aller ki (<strong>in</strong> e<strong>in</strong>er<br />

geeigneten Gruppe) als eigentlichen Schlüssel. Will man im Endeffekt z.B. e<strong>in</strong>en 128 Bit langen<br />

Angriffsbereich<br />

Geheimer Bereich<br />

Bild 3-1: Gr<strong>und</strong>schema kryptographischer Systeme am Beispiel symmetrisches Konzelationssystem<br />

3.1.1.1 Konzelationssysteme, Überblick<br />

Die bekannteste <strong>und</strong> älteste Sorte kryptographischer Systeme ist das symmetrische Konzelationssystem,<br />

s. Bild 3-2.<br />

25<br />

Dieser Vertrauensbereich muß jeweils durch andere als kryptographische Maßnahmen gesichert, <strong>in</strong>sbesondere durch<br />

physische Mittel <strong>und</strong> organisatorische Maßnahmen abgegrenzt <strong>und</strong> ggf. verteidigt werden. In ihm sollte das <strong>und</strong> nur<br />

das vorgehen, was der jeweilige Teilnehmer autorisiert. Und den Vertrauensbereich sollte nur die Information verlassen,<br />

deren Verlassen der jeweilige Teilnehmer autorisiert. Dies bedeutet, daß der Vertrauensbereich physisch abgeschirmt<br />

se<strong>in</strong> muß (vgl. §2.1): Ihn darf ke<strong>in</strong>e auswertbare elektromagnetische Strahlung verlassen, <strong>und</strong> auch se<strong>in</strong>e<br />

E<strong>in</strong>gaben – etwa se<strong>in</strong> Energieverbrauch – darf nicht davon abhängen, was <strong>in</strong> ihm vorgeht. Wird dies nicht beachtet,<br />

so kann der unterschiedliche Stromverbrauch e<strong>in</strong>zelner Transistoren genutzt werden, um beispielsweise an geheime<br />

Schlüssel zu kommen [Koch_98]. Vertrauensbereiche sollten von ihrer Umgebung also so weit wie möglich<br />

entkoppelt se<strong>in</strong>. E<strong>in</strong> Vertrauensbereich wird üblicherweise durch e<strong>in</strong> dem jeweiligen Teilnehmer (hoffentlich)<br />

vertrauenswürdiges Benutzerendgerät realisiert, vgl. [PPSW_95, PPSW_97].