Sicherheit in Rechnernetzen: - Professur Datenschutz und ...

Sicherheit in Rechnernetzen: - Professur Datenschutz und ...

Sicherheit in Rechnernetzen: - Professur Datenschutz und ...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

48<br />

A. Pfitzmann: Datensicherheit <strong>und</strong> Kryptographie; TU Dresden, WS2000/2001, 15.10.2000, 15:52 Uhr<br />

47<br />

A. Pfitzmann: Datensicherheit <strong>und</strong> Kryptographie; TU Dresden, WS2000/2001, 15.10.2000, 15:52 Uhr<br />

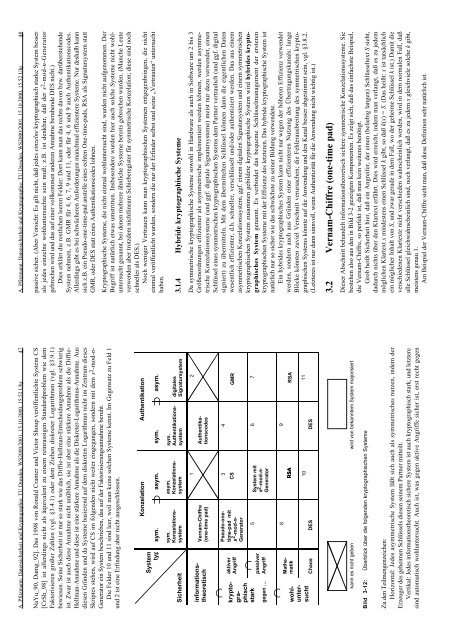

passive sicher. (Aber Vorsicht: Es gilt nicht, daß jedes e<strong>in</strong>zelne kryptographisch starke System besser<br />

als jedes e<strong>in</strong>zelne wohluntersuchte se<strong>in</strong> muß; z.B. ist denkbar, daß der s2-mod-n-Generator gebrochen wird <strong>und</strong> das auf e<strong>in</strong>er vollkommen anderen Annahme beruhende DES nicht.)<br />

Dies erklärt die restlichen leeren Felder: Dort kann man das rechts davon bzw. darüberstehende<br />

System nehmen, z.B. GMR für 4, 6, 7, 9 <strong>und</strong> 11, oder für 4, 6 <strong>und</strong> 9 auch Authentikationscodes.<br />

Allerd<strong>in</strong>gs gibt es bei schwächeren Anforderungen manchmal effizientere Systeme. Nur deshalb kann<br />

sich z.B. e<strong>in</strong> Pseudo-one-time-pad anstelle e<strong>in</strong>es echten One-time-pads, RSA als Signatursystem statt<br />

GMR, oder DES statt e<strong>in</strong>es Authentikationscodes lohnen.<br />

NaYu_90, Damg_92]. Das 1998 von Ronald Cramer <strong>und</strong> Victor Shoup veröffentlichte System CS<br />

[CrSh_98] ist allerd<strong>in</strong>gs nicht als äquivalent zu e<strong>in</strong>em re<strong>in</strong>rassigen Standardproblem wie dem<br />

Faktorisieren großer Zahlen (vgl. §3.4.1) oder dem Ziehen diskreter Logarithmen (vgl. §3.9.1)<br />

bewiesen. Se<strong>in</strong>e <strong>Sicherheit</strong> ist nur so stark wie das Diffie-Hellman-Entscheidungsproblem schwierig<br />

ist. Zwar ist auch diese Annahme nicht unüblich, sie ist aber e<strong>in</strong>e stärkere Annahme als die Diffie-<br />

Hellman-Annahme <strong>und</strong> diese ist e<strong>in</strong>e stärkere Annahme als die Diskreter-Logarithmus-Annahme. Aus<br />

diesen Gründen <strong>und</strong> da Systeme basierend auf dem diskreten Logarithmus nicht im Zentrum dieses<br />

Skriptes stehen, wird auf CS im folgenden nicht weiter e<strong>in</strong>gegangen, sondern mit dem s2-mod-n- Generator e<strong>in</strong> System beschrieben, das auf der Faktorisierungsannahme beruht.<br />

Die Felder 10 <strong>und</strong> 11 s<strong>in</strong>d leer, weil man ke<strong>in</strong>e solchen Systeme kennt. Im Gegensatz zu Feld 1<br />

<strong>und</strong> 2 ist e<strong>in</strong>e Erf<strong>in</strong>dung aber nicht ausgeschlossen.<br />

Kryptographische Systeme, die nicht e<strong>in</strong>mal wohluntersucht s<strong>in</strong>d, wurden nicht aufgenommen. Der<br />

Begriff ist natürlich etwas umstritten. Insbesondere wurden hier auch solche Systeme nicht wohluntersucht<br />

genannt, bei denen mehrere ähnliche Systeme bereits gebrochen wurden. (Manche Leute<br />

verwenden aber trotzdem nichtl<strong>in</strong>eare Schieberegister für symmetrische Konzelation; diese s<strong>in</strong>d noch<br />

schneller als DES.)<br />

Noch weniger Vertrauen kann man kryptographischen Systemen entgegenbr<strong>in</strong>gen, die nicht<br />

e<strong>in</strong>mal veröffentlicht wurden, sondern die nur der Erf<strong>in</strong>der selbst <strong>und</strong> se<strong>in</strong>e „Vertrauten“ untersucht<br />

haben.<br />

Konzelation Authentikation<br />

sym. asym. sym. asym.<br />

⊃<br />

System<br />

typ ⊃<br />

3.1.4 Hybride kryptographische Systeme<br />

digitales<br />

Signatursystem<br />

sym.<br />

Authentikationssystem<br />

asym.<br />

Konzelationssystem<br />

sym.<br />

Konzelationssystem<br />

<strong>Sicherheit</strong><br />

Da symmetrische kryptographische Systeme sowohl <strong>in</strong> Hardware als auch <strong>in</strong> Software um 2 bis 3<br />

Größenordnungen effizienter als asymmetrische implementiert werden können, werden asymmetrische<br />

Konzelationssysteme (<strong>und</strong> ggf. digitale Signatursysteme) meist nur dazu verwendet, e<strong>in</strong>en<br />

Schlüssel e<strong>in</strong>es symmetrischen kryptographischen Systems dem Partner vertraulich (<strong>und</strong> ggf. digital<br />

signiert) zu übermitteln. Mit dem übermittelten Schlüssel können dann die eigentlichen Daten<br />

wesentlich effizienter, d.h. schneller, verschlüsselt <strong>und</strong>/oder authentiziert werden. Das aus e<strong>in</strong>em<br />

asymmetrischen Konzelationssystem, ggf. e<strong>in</strong>em digitalen Signatursystem <strong>und</strong> e<strong>in</strong>em symmetrischen<br />

kryptographischen System zusammen gebildete kryptographische System wird hybrides kryptographisches<br />

System genannt. Es verb<strong>in</strong>det das bequeme Schlüsselmanagement der ersteren<br />

kryptographischen Systeme mit der Effizienz des letzteren. Das hybride kryptographische System ist<br />

natürlich nur so sicher wie das schwächste zu se<strong>in</strong>er Bildung verwendete.<br />

E<strong>in</strong> hybrides kryptographisches System kann nicht nur wegen der höheren Effizienz verwendet<br />

werden, sondern auch aus Gründen e<strong>in</strong>er effizienteren Nutzung des Übertragungskanals: lange<br />

Blöcke könnten zuviel Verschnitt verursachen; die Fehlerausbreitung des symmetrischen kryptographischen<br />

Systems könnte auf die Anwendung <strong>und</strong> den Kanal besser abgestimmt se<strong>in</strong>, vgl. §3.8.2.<br />

(Letzteres ist nur dann s<strong>in</strong>nvoll, wenn Authentizität für die Anwendung nicht wichtig ist.)<br />

1 2<br />

Authentikationscodes<br />

Vernam-Chiffre<br />

(one-time pad)<br />

<strong>in</strong>formationstheoretisch<br />

4<br />

3<br />

∩<br />

GMR<br />

CS<br />

Pseudo-onetime-pad<br />

mit<br />

s<br />

2<br />

-mod-n-<br />

Generator<br />

aktiver<br />

Angriff<br />

7<br />

6<br />

∩<br />

kryptographisch<br />

stark<br />

System mit<br />

s 2-mod-n-<br />

Generator<br />

5<br />

passiver<br />

Angriff<br />

gegen …<br />

9<br />

RSA<br />

RSA<br />

8<br />

∩<br />

Mathematik<br />

11<br />

10<br />

wohluntersucht<br />

DES<br />

DES<br />

Chaos<br />

3.2 Vernam-Chiffre (one-time pad)<br />

Dieser Abschnitt behandelt <strong>in</strong>formationstheoretisch sichere symmetrische Konzelationssysteme. Sie<br />

bestehen also aus den <strong>in</strong> Bild 3-2 gezeigten Komponenten. Es zeigt sich, daß das e<strong>in</strong>fachste Beispiel,<br />

die Vernam-Chiffre, so perfekt ist, daß man ke<strong>in</strong> weiteres benötigt.<br />

Grob heißt <strong>Sicherheit</strong> hier, daß e<strong>in</strong> Angreifer, der e<strong>in</strong>en (beliebig langen) Schlüsseltext S sieht,<br />

dadurch nichts über den Klartext erfährt. Dies wird erreicht, <strong>in</strong>dem man verlangt, daß es zu jedem<br />

möglichen Klartext x m<strong>in</strong>destens e<strong>in</strong>en Schlüssel k gibt, so daß k(x) = S. (Das heißt: x ist tatsächlich<br />

e<strong>in</strong> möglicher Inhalt von S, <strong>und</strong> zwar gerade <strong>in</strong> dem Fall, wo der geheime Schlüssel k ist.) Damit die<br />

verschiedenen Klartexte nicht verschieden wahrsche<strong>in</strong>lich werden, wird <strong>in</strong> dem normalen Fall, daß<br />

alle Schlüssel gleichwahrsche<strong>in</strong>lich s<strong>in</strong>d, noch verlangt, daß es zu jedem x gleichviele solche k gibt,<br />

meistens genau 1.<br />

Am Beispiel der Vernam-Chiffre sieht man, daß diese Def<strong>in</strong>ition sehr natürlich ist.<br />

kann es nicht geben wird von bekanntem System majorisiert<br />

Bild 3-12: Überblick über die folgenden kryptographischen Systeme<br />

Zu den Teilmengenzeichen:<br />

Horizontal: Jedes asymmetrische System läßt sich auch als symmetrisches nutzen, <strong>in</strong>dem der<br />

Erzeuger des geheimen Schlüssels diesen se<strong>in</strong>em Partner mitteilt.<br />

Vertikal: Jedes <strong>in</strong>formationstheoretisch sichere System ist auch kryptographisch stark, <strong>und</strong> letztere<br />

s<strong>in</strong>d automatisch wohluntersucht. Auch ist, was gegen aktive Angriffe sicher ist, erst recht gegen