Sicherheit in Rechnernetzen: - Professur Datenschutz und ...

Sicherheit in Rechnernetzen: - Professur Datenschutz und ...

Sicherheit in Rechnernetzen: - Professur Datenschutz und ...

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

88<br />

A. Pfitzmann: Datensicherheit <strong>und</strong> Kryptographie; TU Dresden, WS2000/2001, 15.10.2000, 15:52 Uhr<br />

87<br />

A. Pfitzmann: Datensicherheit <strong>und</strong> Kryptographie; TU Dresden, WS2000/2001, 15.10.2000, 15:52 Uhr<br />

Zufallszahl<br />

ll<br />

<strong>Sicherheit</strong>sparameter<br />

Zufallszahl<br />

l<br />

<strong>Sicherheit</strong>sparameter<br />

Schlüsselgenerierung:<br />

Schlüsselgenerierung:<br />

p, q Primzahlen<br />

n := p•q<br />

t mit ggT(t, (p-1)(q-1)) = 1<br />

s ≡ t -1mod<br />

( p-1)(q-1)<br />

t, n<br />

p, q Primzahlen<br />

n := p•q<br />

c mit ggT(c, (p-1)(q-1)) = 1<br />

d ≡ c -1 mod (p-1)(q-1)<br />

c, n<br />

Schlüssel zum Testen<br />

der Signatur,<br />

öffentlich bekannt<br />

Chiffrierschlüssel,<br />

öffentlich bekannt<br />

Schlüssel zum<br />

Signieren,<br />

geheimgehalten<br />

s, n<br />

Dechiffrierschlüssel,<br />

geheimgehalten<br />

d, n<br />

Textblock<br />

Verschlüsselung:<br />

Textblock mit<br />

Signatur<br />

Textblock<br />

mit Signatur<br />

<strong>und</strong> Testergebnis<br />

m<br />

m,<br />

Entschlüsselung:<br />

1. Komp. ≡<br />

(2. Komp.) t<br />

mod n ?<br />

Klartextblock<br />

Entschlüsselung:<br />

Schlüsseltextblock<br />

c<br />

m mod n<br />

Verschlüsselung:<br />

Klartextblock<br />

m s mod n<br />

c<br />

≡ (m ) mod n<br />

d<br />

m<br />

m<br />

s<br />

( • ) mod n<br />

m,<br />

m s mod n,<br />

„ok“ oder<br />

„falsch“<br />

d<br />

( • ) mod n<br />

c<br />

( • ) mod n<br />

Geheimer Bereich<br />

Geheimer Bereich<br />

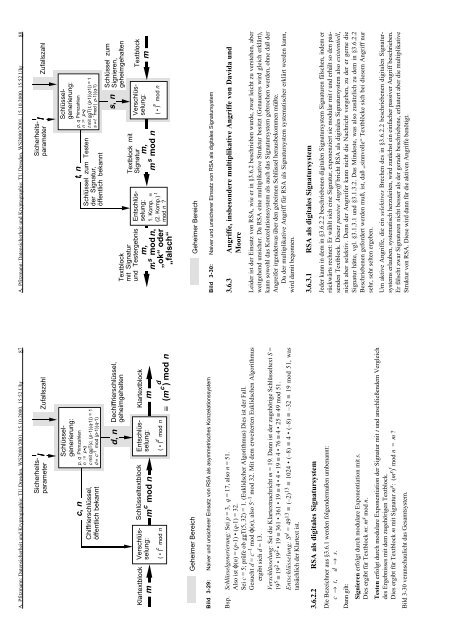

Bild 3-30: Naiver <strong>und</strong> unsicherer E<strong>in</strong>satz von RSA als digitales Signatursystem<br />

Bild 3-29: Naiver <strong>und</strong> unsicherer E<strong>in</strong>satz von RSA als asymmetrisches Konzelationssystem<br />

3.6.3 Angriffe, <strong>in</strong>sbesondere multiplikative Angriffe von Davida <strong>und</strong><br />

Moore<br />

Bsp. Schlüsselgenerierung: Sei p = 3, q = 17, also n = 51.<br />

Also ist φ(n) = (p-1) • (q-1) = 32.<br />

Sei c = 5; prüfe ob ggT(5, 32) = 1. (Euklidscher Algorithmus) Dies ist der Fall.<br />

Gesucht d = c –1 mod φ(n), also 5 –1 mod 32. Mit dem erweiterten Euklidschen Algorithmus<br />

ergibt sich d = 13.<br />

Leider ist der E<strong>in</strong>satz von RSA, wie er <strong>in</strong> §3.6.2 beschrieben wurde, zwar leicht zu verstehen, aber<br />

weitgehend unsicher. Da RSA e<strong>in</strong>e multiplikative Struktur besitzt (Genaueres wird gleich erklärt),<br />

kann sowohl das Konzelationssystem als auch das Signatursystem gebrochen werden, ohne daß der<br />

Angreifer irgendetwas über den geheimen Schlüssel herausbekommen müßte.<br />

Da der multiplikative Angriff für RSA als Signatursystem systematischer erklärt werden kann,<br />

wird damit begonnen.<br />

Verschlüsselung: Sei die Klartextnachricht m = 19. Dann ist der zugehörige Schlüsseltext S =<br />

195 ≡ 192 • 192 • 19 ≡ 361 • 361 • 19 ≡ 4 • 4 • 19 ≡ 4 • 76 ≡ 4 • 25 ≡ 49 mod 51.<br />

Entschlüsselung: Sd = 4913 ≡ (–2) 13 ≡ 1024 • (–8) ≡ 4 • (–8) ≡ –32 ≡ 19 mod 51, was<br />

tatsächlich der Klartext ist.<br />

3.6.3.1 RSA als digitales Signatursystem<br />

3.6.2.2 RSA als digitales Signatursystem<br />

Jeder kann <strong>in</strong> dem <strong>in</strong> §3.6.2.2 beschriebenen digitalen Signatursystem Signaturen fälschen, <strong>in</strong>dem er<br />

rückwärts rechnet: Er wählt sich e<strong>in</strong>e Signatur, exponenziert sie modular mit t <strong>und</strong> erhält so den passenden<br />

Textblock. Dieser passive Angriff bricht RSA als digitales Signatursystem also existentiell,<br />

nicht aber selektiv. Denn der Angreifer kann nicht die Nachricht vorgeben, zu der er gerne die<br />

Signatur hätte, vgl. §3.1.3.1 <strong>und</strong> §3.1.3.2. Das M<strong>in</strong>deste, was also zusätzlich zu dem <strong>in</strong> §3.6.2.2<br />

Beschriebenen gefordert werden muß, ist, daß „s<strong>in</strong>nvolle“ Textblöcke sich bei diesem Angriff nur<br />

sehr, sehr selten ergeben.<br />

Die Bezeichner aus §3.6.1 werden folgendermaßen umbenannt:<br />

c → t, d → s.<br />

Dann gilt:<br />

Um aktive Angriffe, die e<strong>in</strong> selektives Brechen des <strong>in</strong> §3.6.2.2 beschriebenen digitalen Signatursystems<br />

erlauben, systematisch herzuleiten, wird zunächst e<strong>in</strong> e<strong>in</strong>facher passiver Angriff beschrieben.<br />

Er fälscht zwar Signaturen nicht besser als der gerade beschriebene, erläutert aber die multiplikative<br />

Struktur von RSA. Diese wird dann für die aktiven Angriffe benötigt.<br />

Signieren erfolgt durch modulare Exponentiation mit s.<br />

Dies ergibt für Textblock m: ms mod n.<br />

Testen erfolgt durch modulare Exponentiation der Signatur mit t <strong>und</strong> anschließendem Vergleich<br />

des Ergebnisses mit dem zugehörigen Textblock.<br />

Dies ergibt für Textblock m mit Signatur ms : (ms ) t mod n = m ?<br />

Bild 3-30 veranschaulicht das Gesamtsystem.