Sicherheit in Rechnernetzen: - Professur Datenschutz und ...

Sicherheit in Rechnernetzen: - Professur Datenschutz und ...

Sicherheit in Rechnernetzen: - Professur Datenschutz und ...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

238<br />

A. Pfitzmann: Datensicherheit <strong>und</strong> Kryptographie; TU Dresden, WS2000/2001, 15.10.2000, 15:52 Uhr<br />

237<br />

A. Pfitzmann: Datensicherheit <strong>und</strong> Kryptographie; TU Dresden, WS2000/2001, 15.10.2000, 15:52 Uhr<br />

von sich gegenseitig mißtrauenden Organisationen betrieben werden, durch Verwendung e<strong>in</strong>es<br />

Schwellwertschemas (vgl. §3.9.6) rekonstruiert werden kann [Pfi1_85].<br />

Beides ermöglicht ohne Änderungen der Adreß- oder Verschlüsselungsschemata e<strong>in</strong> MIX-zu-<br />

MIX-Protokoll, <strong>in</strong>dem der jeweilige Sender oder MIX bei Ausfall e<strong>in</strong>es (oder mehrerer) MIXe die<br />

Informationse<strong>in</strong>heit zu e<strong>in</strong>em nicht ausgefallenen Mitglied des entsprechenden Teams übermittelt.<br />

Dazu benötigt er Information über Ausfälle von MIXen sowie die Teamstruktur. Beides kann<br />

entweder global bekannt se<strong>in</strong> oder auf Anfrage mitgeteilt werden – der Ausfall e<strong>in</strong>es MIXes etwa<br />

durch Ausbleiben e<strong>in</strong>er Antwort (Empfangsquittung). Auf die ebenfalls nötige Information über die<br />

Erreichbarkeit von MIXen, die durch Ausfälle von Teilen des unterliegenden Kommunikationsnetzes<br />

e<strong>in</strong>geschränkt se<strong>in</strong> kann, wird aus den zu Beg<strong>in</strong>n dieses Kapitels dargelegten Gründen nicht weiter<br />

e<strong>in</strong>gegangen.<br />

In der Begriffswelt der Fehlertoleranz ausgedrückt handelt es sich also um statisch erzeugte, dynamisch<br />

aktivierte Parallel-Red<strong>und</strong>anz.<br />

ausgefallenen Teammitgliedern unterbrochen ist. Insbesondere dürfen Informationse<strong>in</strong>heiten, die von<br />

ausgefallenen oder gerade unerreichbaren Teammitgliedern bereits gemixt wurden, nicht nochmal von<br />

e<strong>in</strong>em Teammitglied gemixt werden – obwohl e<strong>in</strong> Angreifer versuchen wird, genau das zu erreichen.<br />

Diese Aufgabe kann von e<strong>in</strong>em e<strong>in</strong>fachen Protokoll zwischen den Teammitgliedern gelöst werden.<br />

Allerd<strong>in</strong>gs ist der Aufwand dieses Protokolls, nämlich die durch se<strong>in</strong>e Ausführung verursachte<br />

zusätzliche Verzögerungszeit der eigentlichen Nachrichten sowie die zusätzliche Kommunikation<br />

zwischen sowie der zusätzliche Speicherplatz <strong>in</strong> MIXen, erheblich.<br />

MIX 5'<br />

MIX 4'<br />

MIX 3'<br />

MIX 2'<br />

MIX 1'<br />

Ineffizientes Koord<strong>in</strong>ations-Protokoll [Pfi1_85 Seite 74]:<br />

Bevor e<strong>in</strong> MIX Informationse<strong>in</strong>heiten mixt, schickt er alle se<strong>in</strong>e E<strong>in</strong>gabe-Informationse<strong>in</strong>heiten<br />

an alle Teammitglieder, die nicht ausgefallen s<strong>in</strong>d.<br />

Der MIX mixt e<strong>in</strong>e Informationse<strong>in</strong>heit nur, nachdem ihm von allen nicht ausgefallenen Teammitgliedern<br />

bestätigt wurde, daß sie diese E<strong>in</strong>gabe-Informationse<strong>in</strong>heit noch nicht gemixt<br />

haben <strong>und</strong> auch nicht mixen werden.<br />

E<strong>in</strong> ausgefallener MIX bekommt von den anderen Teammitgliedern alle Informationse<strong>in</strong>heiten,<br />

die gemixt wurden oder gemixt werden sollen, bevor er selbst wieder zu mixen beg<strong>in</strong>nt.<br />

E<br />

MIX 5<br />

MIX 4<br />

MIX 3<br />

MIX 2<br />

MIX 1<br />

S<br />

MIX 5"<br />

MIX 4"<br />

MIX 3"<br />

MIX 2"<br />

MIX 1"<br />

Koord<strong>in</strong>ations-<br />

Protokoll<br />

Koord<strong>in</strong>ations-<br />

Protokoll<br />

Koord<strong>in</strong>ations-<br />

Protokoll<br />

Koord<strong>in</strong>ations-<br />

Protokoll<br />

Koord<strong>in</strong>ations-<br />

Protokoll<br />

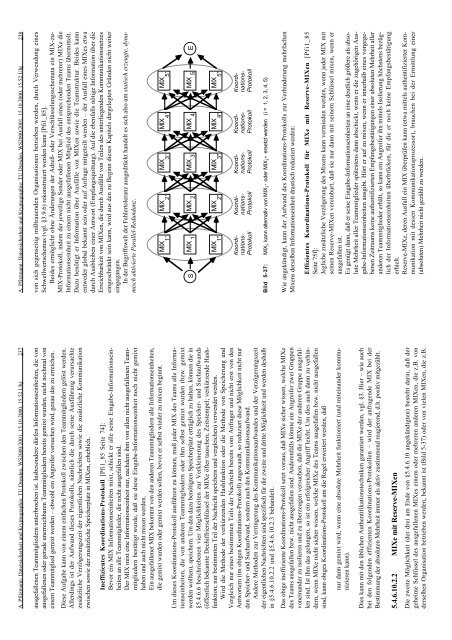

Bild 5-37: MIX i kann alternativ von MIX i ' oder MIX i " ersetzt werden (i = 1, 2, 3, 4, 5)<br />

Um dieses Koord<strong>in</strong>ations-Protokoll ausführen zu können, muß jeder MIX des Teams alle Informationse<strong>in</strong>heiten,<br />

die von anderen Teammitgliedern oder ihm selbst gemixt wurden (bzw. gemixt<br />

werden wollten), speichern. Um den dazu benötigten Speicherplatz erträglich zu halten, können die <strong>in</strong><br />

§5.4.6.6 beschriebenen vier Möglichkeiten zur Verkle<strong>in</strong>erung des Speicher- <strong>und</strong> Suchaufwands<br />

(öffentlich bekannte Dechiffrierschlüssel der MIXe öfter tauschen; Zeitstempel; verkürzende Hashfunktion;<br />

nur bestimmten Teil der Nachricht speichern <strong>und</strong> vergleichen) verwendet werden.<br />

Wird die Methode der verkürzenden Hashfunktion oder die Methode von Speicherung <strong>und</strong><br />

Vergleich nur e<strong>in</strong>es bestimmten Teils der Nachricht bereits vom Anfrager <strong>und</strong> nicht erst von den<br />

Antwortern (im obigen Koord<strong>in</strong>ations-Protokoll) angewandt, so reduziert diese Möglichkeit nicht nur<br />

den Speicher- <strong>und</strong> Suchaufwand, sondern auch den Kommunikationsaufwand.<br />

Andere Methoden zur Verr<strong>in</strong>gerung des Kommunikationsaufwandes <strong>und</strong> der Verzögerungszeit<br />

der eigentlichen Nachrichten s<strong>in</strong>d spezifisch für die zweite <strong>und</strong> dritte Möglichkeit <strong>und</strong> werden deshalb<br />

<strong>in</strong> §5.4.6.10.2.2 <strong>und</strong> §5.4.6.10.2.3 behandelt.<br />

Wie angekündigt, kann der Aufwand des Koord<strong>in</strong>ations-Protokolls zur Verh<strong>in</strong>derung mehrfachen<br />

Mixens derselben Informationse<strong>in</strong>heit drastisch reduziert werden:<br />

Effizientes Koord<strong>in</strong>ations-Protokoll für MIXe mit Reserve-MIXen [Pfi1_85<br />

Seite 75f]:<br />

Jegliche zusätzliche Verzögerung des Mixens kann vermieden werden, wenn jeder MIX mit<br />

se<strong>in</strong>en Reserve-MIXen vere<strong>in</strong>bart, daß sie nur dann mit se<strong>in</strong>em Schlüssel mixen, wenn er<br />

ausgefallen ist.<br />

Es genügt dann, daß er se<strong>in</strong>e E<strong>in</strong>gabe-Informationse<strong>in</strong>heiten an e<strong>in</strong>e deutlich größere als absolute<br />

Mehrheit aller Teammitglieder spätestens dann abschickt, wenn er die zugehörigen Ausgabe-Informationse<strong>in</strong>heiten<br />

ausgibt. Hört er auf zu mixen, wenn er <strong>in</strong>nerhalb e<strong>in</strong>es vorgegebenen<br />

Zeitraums ke<strong>in</strong>e authentifizierten Empfangsbestätigungen e<strong>in</strong>er absoluten Mehrheit aller<br />

anderen Teammitglieder erhält, so kann e<strong>in</strong> Angreifer ihn mittels Isolierung höchstens bezüglich<br />

der Informationse<strong>in</strong>heiten überbrücken, für die er noch ke<strong>in</strong>e Empfangsbestätigung<br />

erhielt.<br />

Reserve-MIXe, deren Ausfall e<strong>in</strong> MIX überprüfen kann (etwa mittels authentifizierter Kommunikation<br />

mit dessen Kommunikationsprozessor), brauchen bei der Ermittlung e<strong>in</strong>er<br />

(absoluten) Mehrheit nicht gezählt zu werden.<br />

Das obige <strong>in</strong>effiziente Koord<strong>in</strong>ations-Protokoll setzt voraus, daß MIXe sicher wissen, welche MIXe<br />

des Teams ausgefallen bzw. nicht ausgefallen s<strong>in</strong>d. Anderenfalls könnte e<strong>in</strong> Angreifer zwei Gruppen<br />

vone<strong>in</strong>ander zu isolieren <strong>und</strong> zu überzeugen versuchen, daß die MIXe der anderen Gruppe ausgefallen<br />

s<strong>in</strong>d. Ist ihm das gelungen, so ist e<strong>in</strong> erfolgreicher Angriff leicht. Um dies auch dann zu verh<strong>in</strong>dern,<br />

wenn MIXe nicht sicher wissen, welche MIXe des Teams ausgefallen bzw. nicht ausgefallen<br />

s<strong>in</strong>d, kann obiges Koord<strong>in</strong>ations-Protokoll um die Regel erweitert werden, daß<br />

nur dann gemixt wird, wenn e<strong>in</strong>e absolute Mehrheit funktioniert (<strong>und</strong> mite<strong>in</strong>ander kommunizieren<br />

kann).<br />

Dies kann mit den üblichen Authentifikationstechniken garantiert werden, vgl. §3. Hier – wie auch<br />

bei den folgenden effizienten Koord<strong>in</strong>ations-Protokollen – wird der anfragende MIX bei der<br />

Bestimmung der absoluten Mehrheit immer als aktiv zustimmend reagierend, d.h. positiv mitgezählt.<br />

5.4.6.10.2.2 MIXe mit Reserve-MIXen<br />

Die zweite Möglichkeit (der drei am Ende von §5.4.6.10 angekündigten) besteht dar<strong>in</strong>, daß der<br />

geheime Schlüssel des ausgefallenen MIXes e<strong>in</strong>em oder mehreren anderen MIXen, die z.B. von<br />

derselben Organisation betrieben werden, bekannt ist (Bild 5-37) oder von vielen MIXen, die z.B.