Desarrollo de Soluciones Cliente-Servidor para la Verificación ...

Desarrollo de Soluciones Cliente-Servidor para la Verificación ...

Desarrollo de Soluciones Cliente-Servidor para la Verificación ...

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

4.7. Limitaciones 85<br />

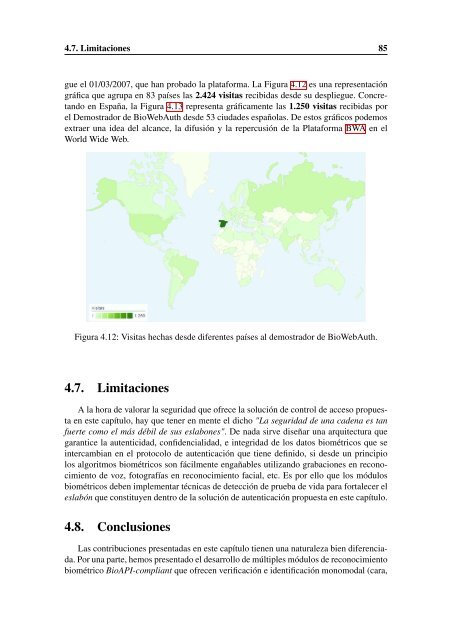

gue el 01/03/2007, que han probado <strong>la</strong> p<strong>la</strong>taforma. La Figura 4.12 es una representación<br />

gráfica que agrupa en 83 países <strong>la</strong>s 2.424 visitas recibidas <strong>de</strong>s<strong>de</strong> su <strong>de</strong>spliegue. Concretando<br />

en España, <strong>la</strong> Figura 4.13 representa gráficamente <strong>la</strong>s 1.250 visitas recibidas por<br />

el Demostrador <strong>de</strong> BioWebAuth <strong>de</strong>s<strong>de</strong> 53 ciuda<strong>de</strong>s españo<strong>la</strong>s. De estos gráficos po<strong>de</strong>mos<br />

extraer una i<strong>de</strong>a <strong>de</strong>l alcance, <strong>la</strong> difusión y <strong>la</strong> repercusión <strong>de</strong> <strong>la</strong> P<strong>la</strong>taforma BWA en el<br />

World Wi<strong>de</strong> Web.<br />

Figura 4.12: Visitas hechas <strong>de</strong>s<strong>de</strong> diferentes países al <strong>de</strong>mostrador <strong>de</strong> BioWebAuth.<br />

4.7. Limitaciones<br />

A <strong>la</strong> hora <strong>de</strong> valorar <strong>la</strong> seguridad que ofrece <strong>la</strong> solución <strong>de</strong> control <strong>de</strong> acceso propuesta<br />

en este capítulo, hay que tener en mente el dicho "La seguridad <strong>de</strong> una ca<strong>de</strong>na es tan<br />

fuerte como el más débil <strong>de</strong> sus es<strong>la</strong>bones". De nada sirve diseñar una arquitectura que<br />

garantice <strong>la</strong> autenticidad, confi<strong>de</strong>ncialidad, e integridad <strong>de</strong> los datos biométricos que se<br />

intercambian en el protocolo <strong>de</strong> autenticación que tiene <strong>de</strong>finido, si <strong>de</strong>s<strong>de</strong> un principio<br />

los algoritmos biométricos son fácilmente engañables utilizando grabaciones en reconocimiento<br />

<strong>de</strong> voz, fotografías en reconocimiento facial, etc. Es por ello que los módulos<br />

biométricos <strong>de</strong>ben implementar técnicas <strong>de</strong> <strong>de</strong>tección <strong>de</strong> prueba <strong>de</strong> vida <strong>para</strong> fortalecer el<br />

es<strong>la</strong>bón que constituyen <strong>de</strong>ntro <strong>de</strong> <strong>la</strong> solución <strong>de</strong> autenticación propuesta en este capítulo.<br />

4.8. Conclusiones<br />

Las contribuciones presentadas en este capítulo tienen una naturaleza bien diferenciada.<br />

Por una parte, hemos presentado el <strong>de</strong>sarrollo <strong>de</strong> múltiples módulos <strong>de</strong> reconocimiento<br />

biométrico BioAPI-compliant que ofrecen verificación e i<strong>de</strong>ntificación monomodal (cara,