- Seite 1:

Sicherheit in Rechnernetzen: Mehrse

- Seite 4 und 5:

Zur Abrundung des mathematischen bz

- Seite 7 und 8:

Inhaltsverzeichnis 1 Einführung 21

- Seite 9 und 10:

Inhaltsverzeichnis 3.6.4.2 RSA als

- Seite 11 und 12:

Inhaltsverzeichnis 5.4.1.3 Tolerier

- Seite 13 und 14:

Inhaltsverzeichnis 6.2.1.2 Authenti

- Seite 15 und 16:

Abbildungsverzeichnis 1.1 Ausschnit

- Seite 17 und 18:

Abbildungsverzeichnis 3.44 Patholog

- Seite 19 und 20:

Abbildungsverzeichnis 5.31 Indirekt

- Seite 21 und 22:

1 Einführung Um das Anwendungsgebi

- Seite 23 und 24:

1.1 Was sind Rechnernetze (verteilt

- Seite 25 und 26:

Dienste Fernsprechen Bildschrimtext

- Seite 27 und 28:

[VoKe_83, ZSI_89]: 1.2 Was bedeutet

- Seite 29 und 30:

1.2 Was bedeutet Sicherheit? Damit

- Seite 31 und 32:

Abbildung 1.4: Transitive Ausbreitu

- Seite 33 und 34:

1.2 Was bedeutet Sicherheit? arten

- Seite 35 und 36:

Schutz bzgl. Schutz vor Entwerfer u

- Seite 37 und 38:

Systemteile des Angreifers die Welt

- Seite 39 und 40:

1.4 Warum mehrseitige Sicherheit?

- Seite 41 und 42:

2 Sicherheit in einzelnen Rechnern

- Seite 43 und 44:

verzögern (z.B. hartes Material),

- Seite 45 und 46:

2.2 Schutz isolierter Rechner vor u

- Seite 47 und 48:

2.2 Schutz isolierter Rechner vor u

- Seite 49 und 50:

2.2 Schutz isolierter Rechner vor u

- Seite 51 und 52:

2.2 Schutz isolierter Rechner vor u

- Seite 53 und 54:

3 Kryptografische Grundlagen Kann o

- Seite 55 und 56:

3.1 Systematik Was lernen wir darau

- Seite 57 und 58:

3.1 Systematik Anmerkung Die Schrei

- Seite 59 und 60:

Chiffrierschlüssel, öffentlich be

- Seite 61 und 62:

3.1 Systematik Ihr Hauptvorteil ist

- Seite 63 und 64:

3.1 Systematik Chiffrierschlüsseln

- Seite 65 und 66:

3.1.2.2 Wieviele Schlüssel müssen

- Seite 67 und 68:

3.1.3 Grundsätzliches über Sicher

- Seite 69 und 70:

3.1 Systematik b1) Klartext → MAC

- Seite 71 und 72:

3.1 Systematik • Der benötigte S

- Seite 73 und 74:

3.1 Systematik nicht zu rechnen, da

- Seite 75 und 76: Sicherheit informationstheoretisch

- Seite 77 und 78: 3.2 Vernam-Chiffre (one-time pad) g

- Seite 79 und 80: 3.2 Vernam-Chiffre (one-time pad) D

- Seite 81 und 82: 3.3 Authentikationscodes Anmerkung

- Seite 83 und 84: 3.4 Der s 2 -mod-n-Pseudozufallsbit

- Seite 85 und 86: 3.4 Der s 2 -mod-n-Pseudozufallsbit

- Seite 87 und 88: 3.4 Der s 2 -mod-n-Pseudozufallsbit

- Seite 89 und 90: 3.4 Der s 2 -mod-n-Pseudozufallsbit

- Seite 91 und 92: 3.4 Der s 2 -mod-n-Pseudozufallsbit

- Seite 93 und 94: 3.4 Der s 2 -mod-n-Pseudozufallsbit

- Seite 95 und 96: 3.4 Der s 2 -mod-n-Pseudozufallsbit

- Seite 97 und 98: 3.4 Der s 2 -mod-n-Pseudozufallsbit

- Seite 99 und 100: 3.4 Der s 2 -mod-n-Pseudozufallsbit

- Seite 101 und 102: 3.4 Der s 2 -mod-n-Pseudozufallsbit

- Seite 103 und 104: 3.4 Der s 2 -mod-n-Pseudozufallsbit

- Seite 105 und 106: 3.4 Der s 2 -mod-n-Pseudozufallsbit

- Seite 107 und 108: 3.4 Der s 2 -mod-n-Pseudozufallsbit

- Seite 109 und 110: 3.5 GMR: Ein kryptographisch starke

- Seite 111 und 112: 3.5 GMR: Ein kryptographisch starke

- Seite 113 und 114: 3.5 GMR: Ein kryptographisch starke

- Seite 115 und 116: Hilfsreferenzen Referenzen 3.5 GMR:

- Seite 117 und 118: Implementierung K-Sig-naturen R-Sig

- Seite 119 und 120: 3.6 RSA: Das bekannteste System fü

- Seite 121 und 122: 3.6 RSA: Das bekannteste System fü

- Seite 123 und 124: 3.6 RSA: Das bekannteste System fü

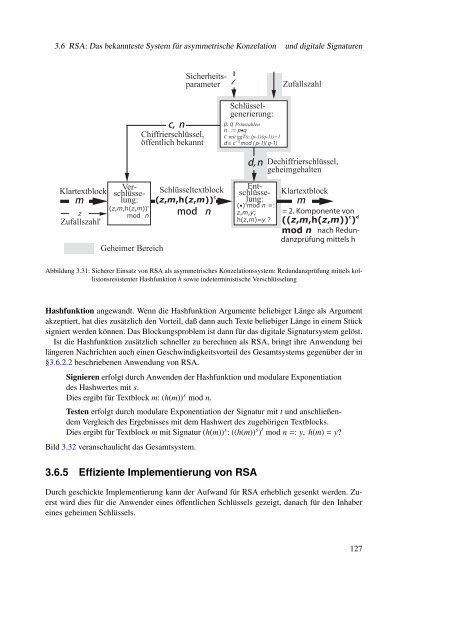

- Seite 125: 3.6 RSA: Das bekannteste System fü

- Seite 129 und 130: 3.6 RSA: Das bekannteste System fü

- Seite 131 und 132: 3.7 DES: Das bekannteste System fü

- Seite 133 und 134: 3.7 DES: Das bekannteste System fü

- Seite 135 und 136: 3.7 DES: Das bekannteste System fü

- Seite 137 und 138: 3.7 DES: Das bekannteste System fü

- Seite 139 und 140: 3.7 DES: Das bekannteste System fü

- Seite 141 und 142: 3.8 Zum praktischen Betrieb kryptog

- Seite 143 und 144: 3.8 Zum praktischen Betrieb kryptog

- Seite 145 und 146: z.B. 64 Bits bei DES Blockgrenzen 3

- Seite 147 und 148: 3.8 Zum praktischen Betrieb kryptog

- Seite 149 und 150: 3.8 Zum praktischen Betrieb kryptog

- Seite 151 und 152: * Die verwendete Blockchiffre muß

- Seite 153 und 154: Blocklänge Länge der Ausgabeeinhe

- Seite 155 und 156: 3.8 Zum praktischen Betrieb kryptog

- Seite 157 und 158: Blocklänge Länge der Ausgabeeinhe

- Seite 159 und 160: Verwendung indeterministischer Bloc

- Seite 161 und 162: Verschlüsselung 3.8 Zum praktische

- Seite 163 und 164: Berechne b := g (p−1)/pi Wenn b =

- Seite 165 und 166: Schlüsselgenerierung Berechnung ge

- Seite 167 und 168: 3.9 Skizzen weiterer Systeme Nachri

- Seite 169 und 170: „ok“ oder „falsch“ Schlüss

- Seite 171 und 172: Text Zufallszahl' Text mit Signatur

- Seite 173 und 174: 3.9 Skizzen weiterer Systeme seinem

- Seite 175 und 176: 4 Steganographische Grundlagen Steg

- Seite 177 und 178:

und/oder Nutzungsrechteinhaber so i

- Seite 179 und 180:

Schlüsselgenerierung Zufallszahl g

- Seite 181 und 182:

4.1.2 Eine Anmerkung zum Schlüssel

- Seite 183 und 184:

Bew.: 4.1 Systematik es umfaßt den

- Seite 185 und 186:

4.1 Systematik dann kann der Empfä

- Seite 187 und 188:

4.3 Zwei gegensätzliche Stegoparad

- Seite 189 und 190:

5 Sicherheit in Kommunikationsnetze

- Seite 191 und 192:

5.1 Problemstellung überträgt dan

- Seite 193 und 194:

5.1 Problemstellung i2 Nachrichten

- Seite 195 und 196:

5.2 Einsatz und Grenzen von Verschl

- Seite 197 und 198:

Radio Fernseher Bildtelefon Telefon

- Seite 199 und 200:

5.2 Einsatz und Grenzen von Verschl

- Seite 201 und 202:

Radio Fernseher Bildtelefon Telefon

- Seite 203 und 204:

5.3 Grundverfahren außerhalb des K

- Seite 205 und 206:

5.4 Grundverfahren innerhalb des Ko

- Seite 207 und 208:

5.4 Grundverfahren innerhalb des Ko

- Seite 209 und 210:

5.4 Grundverfahren innerhalb des Ko

- Seite 211 und 212:

5.4 Grundverfahren innerhalb des Ko

- Seite 213 und 214:

5.4 Grundverfahren innerhalb des Ko

- Seite 215 und 216:

5.4 Grundverfahren innerhalb des Ko

- Seite 217 und 218:

5.4 Grundverfahren innerhalb des Ko

- Seite 219 und 220:

5.4 Grundverfahren innerhalb des Ko

- Seite 221 und 222:

5.4 Grundverfahren innerhalb des Ko

- Seite 223 und 224:

5.4 Grundverfahren innerhalb des Ko

- Seite 225 und 226:

5.4 Grundverfahren innerhalb des Ko

- Seite 227 und 228:

5.4 Grundverfahren innerhalb des Ko

- Seite 229 und 230:

5.4 Grundverfahren innerhalb des Ko

- Seite 231 und 232:

5.4 Grundverfahren innerhalb des Ko

- Seite 233 und 234:

5.4 Grundverfahren innerhalb des Ko

- Seite 235 und 236:

5.4 Grundverfahren innerhalb des Ko

- Seite 237 und 238:

5.4 Grundverfahren innerhalb des Ko

- Seite 239 und 240:

5.4 Grundverfahren innerhalb des Ko

- Seite 241 und 242:

5.4 Grundverfahren innerhalb des Ko

- Seite 243 und 244:

5.4 Grundverfahren innerhalb des Ko

- Seite 245 und 246:

5.4 Grundverfahren innerhalb des Ko

- Seite 247 und 248:

5.4 Grundverfahren innerhalb des Ko

- Seite 249 und 250:

5.4 Grundverfahren innerhalb des Ko

- Seite 251 und 252:

5.4 Grundverfahren innerhalb des Ko

- Seite 253 und 254:

5.4 Grundverfahren innerhalb des Ko

- Seite 255 und 256:

5.4 Grundverfahren innerhalb des Ko

- Seite 257 und 258:

5.4 Grundverfahren innerhalb des Ko

- Seite 259 und 260:

5.4 Grundverfahren innerhalb des Ko

- Seite 261 und 262:

5.4 Grundverfahren innerhalb des Ko

- Seite 263 und 264:

5.4 Grundverfahren innerhalb des Ko

- Seite 265 und 266:

5.4 Grundverfahren innerhalb des Ko

- Seite 267 und 268:

5.4 Grundverfahren innerhalb des Ko

- Seite 269 und 270:

5.4 Grundverfahren innerhalb des Ko

- Seite 271 und 272:

5.4 Grundverfahren innerhalb des Ko

- Seite 273 und 274:

5.4 Grundverfahren innerhalb des Ko

- Seite 275 und 276:

5.4 Grundverfahren innerhalb des Ko

- Seite 277 und 278:

5.4 Grundverfahren innerhalb des Ko

- Seite 279 und 280:

5.4 Grundverfahren innerhalb des Ko

- Seite 281 und 282:

5.4 Grundverfahren innerhalb des Ko

- Seite 283 und 284:

5.4 Grundverfahren innerhalb des Ko

- Seite 285 und 286:

5.4 Grundverfahren innerhalb des Ko

- Seite 287 und 288:

5.4 Grundverfahren innerhalb des Ko

- Seite 289 und 290:

5.4 Grundverfahren innerhalb des Ko

- Seite 291 und 292:

5.4 Grundverfahren innerhalb des Ko

- Seite 293 und 294:

5.4 Grundverfahren innerhalb des Ko

- Seite 295 und 296:

5.4 Grundverfahren innerhalb des Ko

- Seite 297 und 298:

5.4 Grundverfahren innerhalb des Ko

- Seite 299 und 300:

5.4 Grundverfahren innerhalb des Ko

- Seite 301 und 302:

5.4 Grundverfahren innerhalb des Ko

- Seite 303 und 304:

5.4 Grundverfahren innerhalb des Ko

- Seite 305 und 306:

5.4 Grundverfahren innerhalb des Ko

- Seite 307 und 308:

5.4 Grundverfahren innerhalb des Ko

- Seite 309 und 310:

5.4 Grundverfahren innerhalb des Ko

- Seite 311 und 312:

5.4 Grundverfahren innerhalb des Ko

- Seite 313 und 314:

5.5 Ausbau zu einem breitbandigen d

- Seite 315 und 316:

5.5 Ausbau zu einem breitbandigen d

- Seite 317 und 318:

für für 5.5 Ausbau zu einem breit

- Seite 319 und 320:

5.5 Ausbau zu einem breitbandigen d

- Seite 321 und 322:

für für für 5.5 Ausbau zu einem

- Seite 323 und 324:

5.5 Ausbau zu einem breitbandigen d

- Seite 325 und 326:

5.5 Ausbau zu einem breitbandigen d

- Seite 327 und 328:

zw. für i = 2, . . . , m gemäß

- Seite 329 und 330:

5.5 Ausbau zu einem breitbandigen d

- Seite 331 und 332:

5.6 Netzmanagement in der Lage sein

- Seite 333 und 334:

Teilnehmerstation Teilnehmerendger

- Seite 335 und 336:

5.6 Netzmanagement Die Vermittlungs

- Seite 337 und 338:

5.7 Öffentlicher mobiler Funk Kost

- Seite 339 und 340:

Teilnehmer Teilnehmer OVSt MIXe 5.7

- Seite 341 und 342:

6 Werteaustausch und Zahlungssystem

- Seite 343 und 344:

6.2 Rechtssicherheit von Geschäfts

- Seite 345 und 346:

6.2 Rechtssicherheit von Geschäfts

- Seite 347 und 348:

6.2 Rechtssicherheit von Geschäfts

- Seite 349 und 350:

6.2 Rechtssicherheit von Geschäfts

- Seite 351 und 352:

6.2 Rechtssicherheit von Geschäfts

- Seite 353 und 354:

6.3 Betrugssicherer Werteaustausch

- Seite 355 und 356:

6.3 Betrugssicherer Werteaustausch

- Seite 357 und 358:

Bestellung Lieferant ist P L (Y,g)

- Seite 359 und 360:

6.4 Anonyme digitale Zahlungssystem

- Seite 361 und 362:

6.4 Anonyme digitale Zahlungssystem

- Seite 363 und 364:

Bestätigung über Besitz [ 2 ] Tra

- Seite 365 und 366:

6.4 Anonyme digitale Zahlungssystem

- Seite 367 und 368:

6.4 Anonyme digitale Zahlungssystem

- Seite 369 und 370:

6.4 Anonyme digitale Zahlungssystem

- Seite 371 und 372:

6.4 Anonyme digitale Zahlungssystem

- Seite 373 und 374:

Aktuelle Forschungsliteratur Comput

- Seite 375 und 376:

7 Umrechenbare Autorisierungen (Cre

- Seite 377 und 378:

8 Verteilte Berechnungsprotokolle G

- Seite 379 und 380:

Berechnungsprotokoll zwischen mehre

- Seite 381 und 382:

9 Regulierbarkeit von Sicherheitste

- Seite 383 und 384:

9.2 Digitale Signaturen ermögliche

- Seite 385 und 386:

9.3 Key-Escrow-Systeme können zum

- Seite 387 und 388:

9.5 Steganographie: Vertrauliche Na

- Seite 389 und 390:

9.6 Maßnahmen bei Schlüsselverlus

- Seite 391 und 392:

9.7 Schlußfolgerungen Der Einsatz

- Seite 393 und 394:

10 Entwurf mehrseitig sicherer IT-S

- Seite 395 und 396:

11 Glossar a Länge der Ausgabeeinh

- Seite 397 und 398:

\ ohne, d. h. Mengensubtraktion O(

- Seite 399 und 400:

Literaturverzeichnis [AABB_97] Hal

- Seite 401 und 402:

Literaturverzeichnis [BMTW_84] Toby

- Seite 403 und 404:

Literaturverzeichnis [Bras_83] Gill

- Seite 405 und 406:

Literaturverzeichnis [Chau_87] Davi

- Seite 407 und 408:

Literaturverzeichnis [DaPr_89] Dona

- Seite 409 und 410:

Literaturverzeichnis [FJKPS_96] Han

- Seite 411 und 412:

Literaturverzeichnis Andreas Pfitzm

- Seite 413 und 414:

Literaturverzeichnis [HuPf2_96] Mic

- Seite 415 und 416:

Literaturverzeichnis [Lüne_87] Hei

- Seite 417 und 418:

Literaturverzeichnis [OkOh1_89] Tat

- Seite 419 und 420:

Literaturverzeichnis [Pfit_85] Andr

- Seite 421 und 422:

Literaturverzeichnis [Roch_87] Edou

- Seite 423 und 424:

Literaturverzeichnis [Tane_88] Andr

- Seite 425 und 426:

Literaturverzeichnis [Weck_98] Gerh

- Seite 427 und 428:

A Aufgaben 1 Aufgaben zur Einführu

- Seite 429 und 430:

Radio Fernseher Bildtelefon Telefon

- Seite 431 und 432:

2-6 Wirklich kein verborgener Kanal

- Seite 433 und 434:

) Was wären die Nachteile? 3 Aufga

- Seite 435 und 436:

3 Aufgaben zu Kryptologische Grundl

- Seite 437 und 438:

3 Aufgaben zu Kryptologische Grundl

- Seite 439 und 440:

Text mit MAC H,0 H,1 T,0 T,1 00 H -

- Seite 441 und 442:

3 Aufgaben zu Kryptologische Grundl

- Seite 443 und 444:

3 Aufgaben zu Kryptologische Grundl

- Seite 445 und 446:

3-21 DES 3 Aufgaben zu Kryptologisc

- Seite 447 und 448:

3 Aufgaben zu Kryptologische Grundl

- Seite 449 und 450:

3 Aufgaben zu Kryptologische Grundl

- Seite 451 und 452:

4-3 Macht gute Steganographie Versc

- Seite 453 und 454:

5 Aufgaben zu Sicherheit in Kommuni

- Seite 455 und 456:

5 Aufgaben zu Sicherheit in Kommuni

- Seite 457 und 458:

inäres überlagerndes Senden veral

- Seite 459 und 460:

5 Aufgaben zu Sicherheit in Kommuni

- Seite 461 und 462:

5-20 Warum längentreue Umcodierung

- Seite 463 und 464:

5-28 Mehrseitig sicherer Web-Zugrif

- Seite 465 und 466:

9 Aufgaben zu Regulierbarkeit von S

- Seite 467 und 468:

B Lösungen B.1 Lösungen zur Einf

- Seite 469 und 470:

B.1 Lösungen zur Einführung b) Si

- Seite 471 und 472:

B.1 Lösungen zur Einführung Integ

- Seite 473 und 474:

B.1 Lösungen zur Einführung Anmer

- Seite 475 und 476:

B.2 Lösungen zu Sicherheit in einz

- Seite 477 und 478:

B.2 Lösungen zu Sicherheit in einz

- Seite 479 und 480:

B.2 Lösungen zu Sicherheit in einz

- Seite 481 und 482:

✭ ✭✭✭✭✭ Verschlüsselun

- Seite 483 und 484:

B.3 Lösungen zu Kryptologische Gru

- Seite 485 und 486:

B.3 Lösungen zu Kryptologische Gru

- Seite 487 und 488:

B.3 Lösungen zu Kryptologische Gru

- Seite 489 und 490:

B.3 Lösungen zu Kryptologische Gru

- Seite 491 und 492:

A lässt t A , den Schlüssel zum T

- Seite 493 und 494:

B.3 Lösungen zu Kryptologische Gru

- Seite 495 und 496:

B.3 Lösungen zu Kryptologische Gru

- Seite 497 und 498:

B.3 Lösungen zu Kryptologische Gru

- Seite 499 und 500:

B.3 Lösungen zu Kryptologische Gru

- Seite 501 und 502:

B.3 Lösungen zu Kryptologische Gru

- Seite 503 und 504:

B.3 Lösungen zu Kryptologische Gru

- Seite 505 und 506:

B.3 Lösungen zu Kryptologische Gru

- Seite 507 und 508:

x S = k(x) 0 1 k 0 y ¯y 1 ¯y y ¯

- Seite 509 und 510:

wurden die Medien konzipiert. See p

- Seite 511 und 512:

B.3 Lösungen zu Kryptologische Gru

- Seite 513 und 514:

B.3 Lösungen zu Kryptologische Gru

- Seite 515 und 516:

B.3 Lösungen zu Kryptologische Gru

- Seite 517 und 518:

B.3 Lösungen zu Kryptologische Gru

- Seite 519 und 520:

B.3 Lösungen zu Kryptologische Gru

- Seite 521 und 522:

B.3 Lösungen zu Kryptologische Gru

- Seite 523 und 524:

B.3 Lösungen zu Kryptologische Gru

- Seite 525 und 526:

Modulo 11: w∗ 2 Modulo 7: w∗ 2

- Seite 527 und 528:

K-Signaturen R-Signaturen N-Signatu

- Seite 529 und 530:

B.3 Lösungen zu Kryptologische Gru

- Seite 531 und 532:

B.3 Lösungen zu Kryptologische Gru

- Seite 533 und 534:

B.3 Lösungen zu Kryptologische Gru

- Seite 535 und 536:

Vertauschen der Hälften ergibt den

- Seite 537 und 538:

B.3 Lösungen zu Kryptologische Gru

- Seite 539 und 540:

B.3 Lösungen zu Kryptologische Gru

- Seite 541 und 542:

B.3 Lösungen zu Kryptologische Gru

- Seite 543 und 544:

B.3 Lösungen zu Kryptologische Gru

- Seite 545 und 546:

B.3 Lösungen zu Kryptologische Gru

- Seite 547 und 548:

B.3 Lösungen zu Kryptologische Gru

- Seite 549 und 550:

Rückwärts: Also ist 17 −1 mod 3

- Seite 551 und 552:

B.4 Lösungen zu Steganographische

- Seite 553 und 554:

B.4 Lösungen zu Steganographische

- Seite 555 und 556:

4-5 Modellierung steganographischer

- Seite 557 und 558:

B.5 Lösungen zu Sicherheit in Komm

- Seite 559 und 560:

B.5 Lösungen zu Sicherheit in Komm

- Seite 561 und 562:

B.5 Lösungen zu Sicherheit in Komm

- Seite 563 und 564:

B.5 Lösungen zu Sicherheit in Komm

- Seite 565 und 566:

inäres überlagerndes Senden veral

- Seite 567 und 568:

inäres überlagerndes Senden veral

- Seite 569 und 570:

B.5 Lösungen zu Sicherheit in Komm

- Seite 571 und 572:

5-16 Reicht Ausgabenachrichten von

- Seite 573 und 574:

B.5 Lösungen zu Sicherheit in Komm

- Seite 575 und 576:

B.5 Lösungen zu Sicherheit in Komm

- Seite 577 und 578:

B.5 Lösungen zu Sicherheit in Komm

- Seite 579 und 580:

B.6 Lösungen zu Werteaustausch und

- Seite 581 und 582:

B.9 Lösungen zu Regulierbarkeit vo