Informationen und Handlungshilfen zum grenzüberschreitenden ...

Informationen und Handlungshilfen zum grenzüberschreitenden ...

Informationen und Handlungshilfen zum grenzüberschreitenden ...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

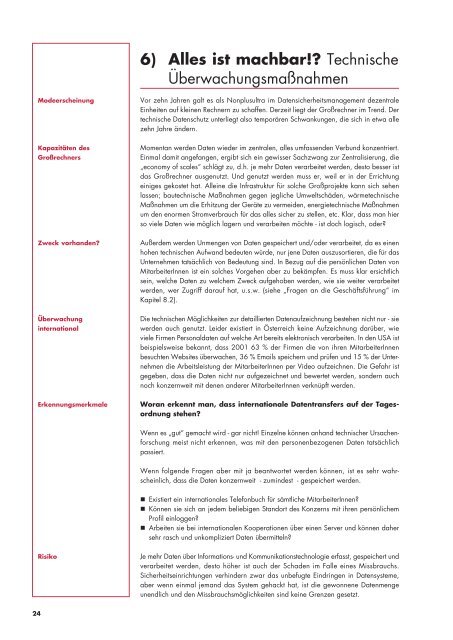

6) Alles ist machbar!? Technische<br />

Überwachungsmaßnahmen<br />

Modeerscheinung<br />

Kapazitäten des<br />

Großrechners<br />

Zweck vorhanden?<br />

Überwachung<br />

international<br />

Erkennungsmerkmale<br />

Vor zehn Jahren galt es als Nonplusultra im Datensicherheitsmanagement dezentrale<br />

Einheiten auf kleinen Rechnern zu schaffen. Derzeit liegt der Großrechner im Trend. Der<br />

technische Datenschutz unterliegt also temporären Schwankungen, die sich in etwa alle<br />

zehn Jahre ändern.<br />

Momentan werden Daten wieder im zentralen, alles umfassenden Verb<strong>und</strong> konzentriert.<br />

Einmal damit angefangen, ergibt sich ein gewisser Sachzwang zur Zentralisierung, die<br />

„economy of scales“ schlägt zu, d.h. je mehr Daten verarbeitet werden, desto besser ist<br />

das Großrechner ausgenutzt. Und genutzt werden muss er, weil er in der Errichtung<br />

einiges gekostet hat. Alleine die Infrastruktur für solche Großprojekte kann sich sehen<br />

lassen; bautechnische Maßnahmen gegen jegliche Umweltschäden, wärmetechnische<br />

Maßnahmen um die Erhitzung der Geräte zu vermeiden, energietechnische Maß nahmen<br />

um den enormen Stromverbrauch für das alles sicher zu stellen, etc. Klar, dass man hier<br />

so viele Daten wie möglich lagern <strong>und</strong> verarbeiten möchte - ist doch logisch, oder?<br />

Außerdem werden Unmengen von Daten gespeichert <strong>und</strong>/oder verarbeitet, da es einen<br />

hohen technischen Aufwand bedeuten würde, nur jene Daten auszusortieren, die für das<br />

Unternehmen tatsächlich von Bedeutung sind. In Bezug auf die persönlichen Daten von<br />

MitarbeiterInnen ist ein solches Vorgehen aber zu bekämpfen. Es muss klar ersichtlich<br />

sein, welche Daten zu welchem Zweck aufgehoben werden, wie sie weiter verarbeitet<br />

werden, wer Zugriff darauf hat, u.s.w. (siehe „Fragen an die Geschäftsführung“ im<br />

Kapitel 8.2).<br />

Die technischen Möglichkeiten zur detaillierten Datenaufzeichnung bestehen nicht nur - sie<br />

werden auch genutzt. Leider existiert in Österreich keine Aufzeichnung darüber, wie<br />

viele Firmen Personaldaten auf welche Art bereits elektronisch verarbeiten. In den USA ist<br />

beispielsweise bekannt, dass 2001 63 % der Firmen die von ihren MitarbeiterInnen<br />

besuchten Websites überwachen, 36 % Emails speichern <strong>und</strong> prüfen <strong>und</strong> 15 % der Unternehmen<br />

die Arbeitsleistung der MitarbeiterInnen per Video aufzeichnen. Die Gefahr ist<br />

gegeben, dass die Daten nicht nur aufgezeichnet <strong>und</strong> bewertet werden, sondern auch<br />

noch konzernweit mit denen anderer MitarbeiterInnen verknüpft werden.<br />

Woran erkennt man, dass internationale Datentransfers auf der Tagesordnung<br />

stehen?<br />

Wenn es „gut“ gemacht wird - gar nicht! Einzelne können anhand technischer Ursachen -<br />

forschung meist nicht erkennen, was mit den personenbezogenen Daten tatsächlich<br />

passiert.<br />

Wenn folgende Fragen aber mit ja beantwortet werden können, ist es sehr wahr -<br />

scheinlich, dass die Daten konzernweit - <strong>zum</strong>indest - gespeichert werden.<br />

Existiert ein internationales Telefonbuch für sämtliche MitarbeiterInnen?<br />

Können sie sich an jedem beliebigen Standort des Konzerns mit ihren persönlichem<br />

Profil einloggen?<br />

Arbeiten sie bei internationalen Kooperationen über einen Server <strong>und</strong> können daher<br />

sehr rasch <strong>und</strong> unkompliziert Daten übermitteln?<br />

Risiko<br />

Je mehr Daten über Informations- <strong>und</strong> Kommunikationstechnologie erfasst, gespeichert <strong>und</strong><br />

verarbeitet werden, desto höher ist auch der Schaden im Falle eines Missbrauchs.<br />

Sicherheits einrichtungen verhindern zwar das unbefugte Eindringen in Datensysteme,<br />

aber wenn einmal jemand das System gehackt hat, ist die gewonnene Datenmenge<br />

unendlich <strong>und</strong> den Missbrauchsmöglichkeiten sind keine Grenzen gesetzt.<br />

24