Besondere Prüfungsordnung des Fachbereichs ... - Hochschule Fulda

Besondere Prüfungsordnung des Fachbereichs ... - Hochschule Fulda

Besondere Prüfungsordnung des Fachbereichs ... - Hochschule Fulda

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

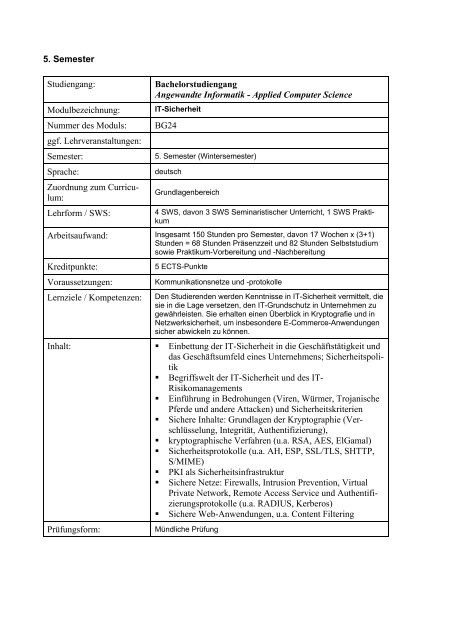

5. Semester<br />

Studiengang: Bachelorstudiengang<br />

Angewandte Informatik - Applied Computer Science<br />

Modulbezeichnung:<br />

Nummer <strong>des</strong> Moduls: BG24<br />

ggf. Lehrveranstaltungen:<br />

IT-Sicherheit<br />

Semester: 5. Semester (Wintersemester)<br />

Sprache: deutsch<br />

Zuordnung zum Curriculum:<br />

Lehrform / SWS:<br />

Arbeitsaufwand:<br />

Grundlagenbereich<br />

Kreditpunkte: 5 ECTS-Punkte<br />

4 SWS, davon 3 SWS Seminaristischer Unterricht, 1 SWS Praktikum<br />

Insgesamt 150 Stunden pro Semester, davon 17 Wochen x (3+1)<br />

Stunden = 68 Stunden Präsenzzeit und 82 Stunden Selbststudium<br />

sowie Praktikum-Vorbereitung und -Nachbereitung<br />

Voraussetzungen: Kommunikationsnetze und -protokolle<br />

Lernziele / Kompetenzen: Den Studierenden werden Kenntnisse in IT-Sicherheit vermittelt, die<br />

sie in die Lage versetzen, den IT-Grundschutz in Unternehmen zu<br />

gewährleisten. Sie erhalten einen Überblick in Kryptografie und in<br />

Netzwerksicherheit, um insbesondere E-Commerce-Anwendungen<br />

sicher abwickeln zu können.<br />

Inhalt: Einbettung der IT-Sicherheit in die Geschäftstätigkeit und<br />

das Geschäftsumfeld eines Unternehmens; Sicherheitspolitik<br />

Begriffswelt der IT-Sicherheit und <strong>des</strong> IT-<br />

Risikomanagements<br />

Einführung in Bedrohungen (Viren, Würmer, Trojanische<br />

Pferde und andere Attacken) und Sicherheitskriterien<br />

Sichere Inhalte: Grundlagen der Kryptographie (Verschlüsselung,<br />

Integrität, Authentifizierung),<br />

kryptographische Verfahren (u.a. RSA, AES, ElGamal)<br />

Sicherheitsprotokolle (u.a. AH, ESP, SSL/TLS, SHTTP,<br />

S/MIME)<br />

PKI als Sicherheitsinfrastruktur<br />

Sichere Netze: Firewalls, Intrusion Prevention, Virtual<br />

Private Network, Remote Access Service und Authentifizierungsprotokolle<br />

(u.a. RADIUS, Kerberos)<br />

Sichere Web-Anwendungen, u.a. Content Filtering<br />

Prüfungsform: Mündliche Prüfung