Das Magazin für Netze, Daten- und Telekommunikation - ITwelzel.biz

Das Magazin für Netze, Daten- und Telekommunikation - ITwelzel.biz

Das Magazin für Netze, Daten- und Telekommunikation - ITwelzel.biz

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

wird bei der Zugangskontrolle, bei der<br />

Festlegung, wer Informationen erhalten<br />

oder verändern darf <strong>und</strong> wer die Kostenverantwortung<br />

trägt. Authentisierung steht<br />

ebenfalls am Anfang beim Aufbau eines<br />

sicheren Kommunikationstunnels.<br />

“<strong>Daten</strong>integrität” verhindert die unerlaubte<br />

Änderung von <strong>Daten</strong> <strong>und</strong> Informationen.<br />

Sie wird durch das Verbinden von<br />

Einweg-Hashalgorithmen mit dem privaten<br />

Schlüssel erreicht.<br />

“Vertraulichkeit” macht unautorisierten<br />

Dritten das Lesen <strong>und</strong> die Interpretation<br />

des Inhalts von <strong>Daten</strong> unmöglich. Dazu<br />

kommt Kryptographie zum Einsatz.<br />

Die “Nicht-Bestreitbarkeit” von Kommunikation<br />

oder IT-Aktivitäten verhindert<br />

schließlich Fälle, in denen Personen oder<br />

Systeme den Versand oder Empfang einer<br />

Nachricht oder den Zugang auf bestimmte<br />

Netzwerkressourcen leugnen. Deshalb<br />

sollten die Logging-<strong>Daten</strong> bei Transaktionen<br />

in einem VPN-Server überwacht <strong>und</strong><br />

www.lanline.de<br />

SCHWERPUNKT: VIRTUAL PRIVATE NETWORKS<br />

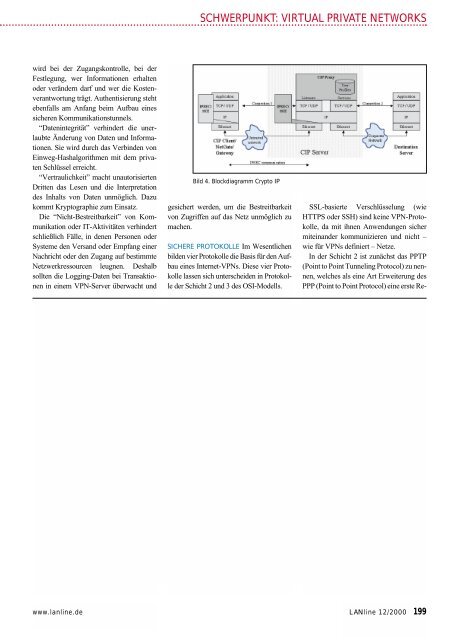

Bild 4. Blockdiagramm Crypto IP<br />

gesichert werden, um die Bestreitbarkeit<br />

von Zugriffen auf das Netz unmöglich zu<br />

machen.<br />

SICHERE PROTOKOLLE Im Wesentlichen<br />

bilden vier Protokolle die Basis <strong>für</strong> den Aufbau<br />

eines Internet-VPNs. Diese vier Protokolle<br />

lassen sich unterscheiden in Protokolle<br />

der Schicht 2 <strong>und</strong> 3 des OSI-Modells.<br />

SSL-basierte Verschlüsselung (wie<br />

HTTPS oder SSH) sind keine VPN-Protokolle,<br />

da mit ihnen Anwendungen sicher<br />

miteinander kommunizieren <strong>und</strong> nicht –<br />

wie <strong>für</strong> VPNs definiert – <strong>Netze</strong>.<br />

In der Schicht 2 ist zunächst das PPTP<br />

(Point to Point Tunneling Protocol) zu nennen,<br />

welches als eine Art Erweiterung des<br />

PPP (Point to Point Protocol) eine erste Re-<br />

LANline 12/2000 199