Das Magazin für Netze, Daten- und Telekommunikation - ITwelzel.biz

Das Magazin für Netze, Daten- und Telekommunikation - ITwelzel.biz

Das Magazin für Netze, Daten- und Telekommunikation - ITwelzel.biz

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

SCHWERPUNKT: VIRTUAL PRIVATE NETWORKS<br />

alisierung eines VPN-Tunnelings darstellt.<br />

Im Rahmen der IETF (Internet Engineering<br />

Task Force) wurde das L2TP (Layer 2<br />

Tunneling Protocol) entwickelt, welches<br />

auf Eigenschaften des PPTP <strong>und</strong> des L2F<br />

(Layer 2 Forwarding Protocol der Firma<br />

Cisco) aufbaut.<br />

PPTP <strong>und</strong> L2TP können als Layer-2-<br />

Protokolle verschiedenste Layer-3-Protokolle<br />

wie IP, IPX oder NetBEUI übertra-<br />

gen. So lassen sich beispielsweise auch<br />

Unternehmensinseln, die ausschließlich<br />

auf Novells IPX/SPX basieren, über das<br />

Internet miteinander verbinden. <strong>Das</strong> Internet<br />

bildet in diesem Fall ein reines Transportnetz.<br />

Layer-2-Tunneling-Protokolle<br />

besitzen allerdings nicht alle Verschlüsselungsmechanismen<br />

<strong>und</strong> die verwendeten<br />

Methoden zur Anwenderauthentisierung<br />

genügen auch nicht mehr unbedingt heutigen<br />

Anforderungen.<br />

Mit der Entwicklung des bislang einzigen<br />

sicheren Layer-3-Protokolls IPSec<br />

steht erstmals ein standardisiertes Verfahren<br />

zur umfassenden Sicherheit <strong>für</strong> Authentisierung<br />

<strong>und</strong> <strong>Daten</strong>integrität <strong>für</strong> das<br />

Internet bereit. Die IPSec-Spezifikationen<br />

wurden von der IETF inzwischen weltweit<br />

standardisiert. <strong>Das</strong> IPSec-Protokoll ist unabhängig<br />

von aktuellen Verschlüsselungsverfahren,<br />

was bedeutet, dass ständig ak-<br />

200 LANline 12/2000<br />

tuellste Algorithmen eingesetzt werden<br />

können. IPSec besteht nicht nur aus einem<br />

Protokoll, sondern umfasst mehrere Protokolle.<br />

So besitzt es neben Protokollen zur<br />

Verschlüsselung auch das IKE (Internet<br />

Key Exchange Protokoll) zur Verwaltung<br />

<strong>und</strong> zum Austausch von Schlüsselinformationen<br />

zwischen den Tunnel-Endpunkten.<br />

Diese Entwicklung führt vermutlich dazu,<br />

dass sich IP als dominantes Protokoll auch<br />

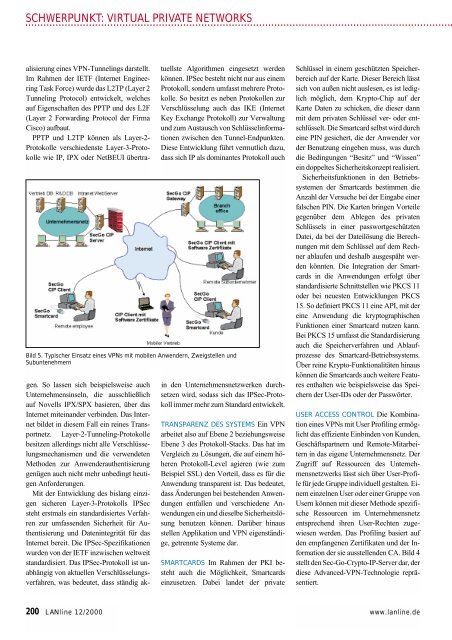

Bild 5. Typischer Einsatz eines VPNs mit mobilen Anwendern, Zweigstellen <strong>und</strong><br />

Subuntenehmern<br />

in den Unternehmensnetzwerken durchsetzen<br />

wird, sodass sich das IPSec-Protokoll<br />

immer mehr zum Standard entwickelt.<br />

TRANSPARENZ DES SYSTEMS Ein VPN<br />

arbeitet also auf Ebene 2 beziehungsweise<br />

Ebene 3 des Protokoll-Stacks. <strong>Das</strong> hat im<br />

Vergleich zu Lösungen, die auf einem höheren<br />

Protokoll-Level agieren (wie zum<br />

Beispiel SSL) den Vorteil, dass es <strong>für</strong> die<br />

Anwendung transparent ist. <strong>Das</strong> bedeutet,<br />

dass Änderungen bei bestehenden Anwendungen<br />

entfallen <strong>und</strong> verschiedene Anwendungen<br />

ein <strong>und</strong> dieselbe Sicherheitslösung<br />

benutzen können. Darüber hinaus<br />

stellen Applikation <strong>und</strong> VPN eigenständige,<br />

getrennte Systeme dar.<br />

SMARTCARDS Im Rahmen der PKI besteht<br />

auch die Möglichkeit, Smartcards<br />

einzusetzen. Dabei landet der private<br />

Schlüssel in einem geschützten Speicherbereich<br />

auf der Karte. Dieser Bereich lässt<br />

sich von außen nicht auslesen, es ist lediglich<br />

möglich, dem Krypto-Chip auf der<br />

Karte <strong>Daten</strong> zu schicken, die dieser dann<br />

mit dem privaten Schlüssel ver- oder entschlüsselt.<br />

Die Smartcard selbst wird durch<br />

eine PIN gesichert, die der Anwender vor<br />

der Benutzung eingeben muss, was durch<br />

die Bedingungen “Besitz” <strong>und</strong> “Wissen”<br />

ein doppeltes Sicherheitskonzept realisiert.<br />

Sicherheitsfunktionen in den Betriebssystemen<br />

der Smartcards bestimmen die<br />

Anzahl der Versuche bei der Eingabe einer<br />

falschen PIN. Die Karten bringen Vorteile<br />

gegenüber dem Ablegen des privaten<br />

Schlüssels in einer passwortgeschützten<br />

Datei, da bei der Dateilösung die Berechnungen<br />

mit dem Schlüssel auf dem Rechner<br />

ablaufen <strong>und</strong> deshalb ausgespäht werden<br />

könnten. Die Integration der Smartcards<br />

in die Anwendungen erfolgt über<br />

standardisierte Schnittstellen wie PKCS 11<br />

oder bei neuesten Entwicklungen PKCS<br />

15. So definiert PKCS 11 eine API, mit der<br />

eine Anwendung die kryptographischen<br />

Funktionen einer Smartcard nutzen kann.<br />

Bei PKCS 15 umfasst die Standardisierung<br />

auch die Speicherverfahren <strong>und</strong> Ablaufprozesse<br />

des Smartcard-Betriebssystems.<br />

Über reine Krypto-Funktionalitäten hinaus<br />

können die Smartcards auch weitere Features<br />

enthalten wie beispielsweise das Speichern<br />

der User-IDs oder der Passwörter.<br />

USER ACCESS CONTROL Die Kombination<br />

eines VPNs mit User Profiling ermöglicht<br />

das effiziente Einbinden von K<strong>und</strong>en,<br />

Geschäftspartnern <strong>und</strong> Remote-Mitarbeitern<br />

in das eigene Unternehmensnetz. Der<br />

Zugriff auf Ressourcen des Unternehmensnetzwerks<br />

lässt sich über User-Profile<br />

<strong>für</strong> jede Gruppe individuell gestalten. Einem<br />

einzelnen User oder einer Gruppe von<br />

Usern können mit dieser Methode spezifische<br />

Ressourcen im Unternehmensnetz<br />

entsprechend ihren User-Rechten zugewiesen<br />

werden. <strong>Das</strong> Profiling basiert auf<br />

den empfangenen Zertifikaten <strong>und</strong> der Information<br />

der sie ausstellenden CA. Bild 4<br />

stellt den Sec-Go-Crypto-IP-Server dar, der<br />

diese Advanced-VPN-Technologie repräsentiert.<br />

www.lanline.de