Das Magazin für Netze, Daten- und Telekommunikation - ITwelzel.biz

Das Magazin für Netze, Daten- und Telekommunikation - ITwelzel.biz

Das Magazin für Netze, Daten- und Telekommunikation - ITwelzel.biz

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

SCHWERPUNKT: VIRTUAL PRIVATE NETWORKS<br />

VIRTUAL PRIVATE NETWORKS (VPN) UND IPSEC<br />

Private<br />

<strong>Daten</strong> routen<br />

VPNs sind eine Alternative zu Festverbindungen. Strukturell gibt es<br />

unterschiedliche Varianten zum Aufbau der <strong>Netze</strong> – per Switch oder<br />

Router. Bisher basieren VPNs meist auf überwiegend proprietären<br />

Lösungen. IPSec soll das ändern <strong>und</strong> den virtuellen privaten <strong>Netze</strong>n<br />

zum endgültigen Siegeszug verhelfen.<br />

Festverbindungen gelten zwar als<br />

ziemlich sicher, sind aber bei längeren<br />

Strecken mit hohen Fixkosten verb<strong>und</strong>en.<br />

ISDN-Wählverbindungen schlagen<br />

ebenfalls mit hohen Kosten je nach<br />

Dauer <strong>und</strong> Distanz der Verbindung zu<br />

Buche. Für Unternehmen bieten sich hier<br />

VPNs an – sie bieten eine wirtschaftliche<br />

Alternative. Denn in einem virtuellen privaten<br />

Netz bezahlt der K<strong>und</strong>e nur <strong>für</strong> die<br />

Anbindung zum nächsten POP (Point of<br />

Presence) des Providers. Da der <strong>Daten</strong>verkehr<br />

jedoch über das Internet oder ein<br />

öffentliches IP-Netz läuft, spielt der Faktor<br />

Sicherheit eine bedeutende Rolle.<br />

SWITCH ODER ROUTER ALS BASIS?<br />

VPNs lassen sich sowohl mit Switches<br />

als auch mit Routern realisieren. Als<br />

Faustregel gilt dabei: Switch-basierte<br />

VPNs eignen sich in erster Linie <strong>für</strong> sehr<br />

große Netzwerke von Carriern oder ISPs.<br />

Sie bringen den Vorteil, dass der <strong>Daten</strong>verkehr<br />

von mehreren IP-Adressen über<br />

lediglich einen Switch geleitet werden<br />

kann. Damit ist beispielsweise ein ISP in<br />

der Lage, zwei konkurrierenden Unternehmen<br />

gleichzeitig eine VPN-Lösung<br />

anzubieten. Die <strong>Daten</strong> laufen beide über<br />

denselben Switch, die K<strong>und</strong>en bekommen<br />

davon nichts mit, <strong>und</strong> der Anbieter<br />

garantiert, dass das System die <strong>Daten</strong> der<br />

K<strong>und</strong>en bei der Abwicklung nicht vermischt.<br />

Im Vergleich zu einem Routerbasierten<br />

VPN kann der Switch diese Separation<br />

der <strong>Daten</strong>inhalte schneller ver-<br />

206 LANline 12/2000<br />

arbeiten. Allerdings wird der Traffic bei<br />

Switch-basierten VPNs nicht unbedingt<br />

verschlüsselt. Oftmals kommt nur das <strong>für</strong><br />

VPN übliche Tunneling-Verfahren zum<br />

Einsatz. Dabei werden die <strong>Daten</strong>pakete<br />

in ein zweites IP-Paket verpackt – sozusagen<br />

gekapselt. <strong>Das</strong> funktioniert in der<br />

Regel über das PPTP (Point-to-Point<br />

Tunneling Protocol). Es arbeitet auf<br />

Layer 2 <strong>und</strong> nutzt zur Authentisierung<br />

PAP (Password Authentification Protocol)<br />

sowie CHAP (Challenge Handshake<br />

Protocol). Eine zusätzliche Verschlüsselung<br />

im Switch gibt es heutzutage nicht.<br />

Sie würde das Verfahren aufwändiger<br />

<strong>und</strong> langsamer machen.<br />

Anders sieht es bei Router-basierten<br />

VPNs aus. Hier kann der Prozessor im<br />

Router in der Regel die Verschlüsselung<br />

gleich mit verarbeiten. Oftmals wird<br />

standardmäßig jedoch nur eine relativ ge-<br />

ringe Verschlüsselung mit lediglich 40-<br />

Bit langen Schlüsseln vorgenommen. Je<br />

nach Sicherheitsbedürfnis sollte ein Verfahren<br />

mit mindestens einem 85-Bit-<br />

Schlüssel gewählt werden. Im Prinzip<br />

gibt es also zwei Arten von VPNs:<br />

– VPN von Carriern <strong>und</strong> ISPs: Der Zusammenschluss<br />

der virtuellen privaten<br />

<strong>Netze</strong> erfolgt über den Backbone des<br />

Carriers; die Administration wird<br />

ebenfalls vom Carrier abgewickelt.<br />

Meist werden diese <strong>Netze</strong> mit Switches<br />

aufgebaut – das erleichtert in großen<br />

Netzwerken die Verwaltung <strong>und</strong> wirkt<br />

sich nicht negativ auf den Durchsatz<br />

aus. Diese VPNs sparen also Kosten,<br />

der <strong>Daten</strong>verkehr wird aber nicht unbedingt<br />

zusätzlich verschlüsselt.<br />

– Unternehmenseigenes VPN: Hierbei<br />

verwaltet der Administrator des Unternehmens<br />

das VPN selbst. Ausgehender<br />

<strong>Daten</strong>verkehr über den Service-Provider<br />

oder das Internet wird in der Regel<br />

verschlüsselt. Diese VPNs sind meist<br />

Router-basiert, da die Verschlüsselung<br />

hier ohne großen Mehraufwand <strong>und</strong><br />

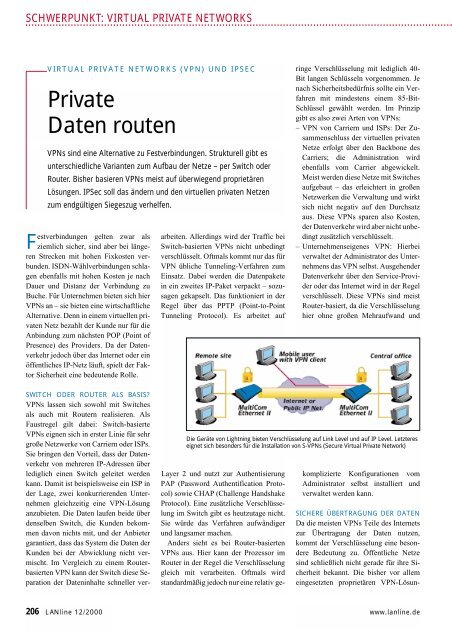

Die Geräte von Lightning bieten Verschlüsselung auf Link Level <strong>und</strong> auf IP Level. Letzteres<br />

eignet sich besonders <strong>für</strong> die Installation von S-VPNs (Secure Virtual Private Network)<br />

komplizierte Konfigurationen vom<br />

Administrator selbst installiert <strong>und</strong><br />

verwaltet werden kann.<br />

SICHERE ÜBERTRAGUNG DER DATEN<br />

Da die meisten VPNs Teile des Internets<br />

zur Übertragung der <strong>Daten</strong> nutzen,<br />

kommt der Verschlüsselung eine besondere<br />

Bedeutung zu. Öffentliche <strong>Netze</strong><br />

sind schließlich nicht gerade <strong>für</strong> ihre Sicherheit<br />

bekannt. Die bisher vor allem<br />

eingesetzten proprietären VPN-Lösun-<br />

www.lanline.de