Abschlussbericht

Abschlussbericht

Abschlussbericht

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

<strong>Abschlussbericht</strong><br />

Trusted Sensor Node<br />

müssen sie vor dem Abschalten gesichert werden. Dazu gibt es von allen wichtigen Registern<br />

ein Duplikat, das als nicht-flüchtiger Speicher ausgelegt ist. In diesem werden die<br />

wichtigen Inhalte gerettet und später wieder ausgelesen. Im TSN könnten damit alle Kryptokomponenten<br />

abgeschaltet werden. Zu beachten ist hierbei, dass Register, die Schlüssel<br />

enthalten, auf sichere Art 13 zwischengespeichert werden müssen. Darüber hinaus kann<br />

die DSU abgeschaltet werden, da diese nur zur Inbetriebnahme des TSN notwendig ist.<br />

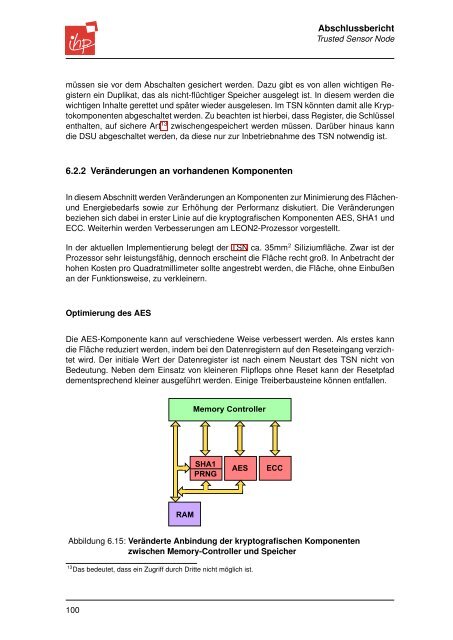

6.2.2 Veränderungen an vorhandenen Komponenten<br />

In diesem Abschnitt werden Veränderungen an Komponenten zur Minimierung des Flächenund<br />

Energiebedarfs sowie zur Erhöhung der Performanz diskutiert. Die Veränderungen<br />

beziehen sich dabei in erster Linie auf die kryptografischen Komponenten AES, SHA1 und<br />

ECC. Weiterhin werden Verbesserungen am LEON2-Prozessor vorgestellt.<br />

In der aktuellen Implementierung belegt der TSN ca. 35mm 2 Siliziumfläche. Zwar ist der<br />

Prozessor sehr leistungsfähig, dennoch erscheint die Fläche recht groß. In Anbetracht der<br />

hohen Kosten pro Quadratmillimeter sollte angestrebt werden, die Fläche, ohne Einbußen<br />

an der Funktionsweise, zu verkleinern.<br />

Optimierung des AES<br />

Die AES-Komponente kann auf verschiedene Weise verbessert werden. Als erstes kann<br />

die Fläche reduziert werden, indem bei den Datenregistern auf den Reseteingang verzichtet<br />

wird. Der initiale Wert der Datenregister ist nach einem Neustart des TSN nicht von<br />

Bedeutung. Neben dem Einsatz von kleineren Flipflops ohne Reset kann der Resetpfad<br />

dementsprechend kleiner ausgeführt werden. Einige Treiberbausteine können entfallen.<br />

Memory Controller<br />

SHA1<br />

PRNG<br />

AES<br />

ECC<br />

RAM<br />

Abbildung 6.15: Veränderte Anbindung der kryptografischen Komponenten<br />

zwischen Memory-Controller und Speicher<br />

13 Das bedeutet, dass ein Zugriff durch Dritte nicht möglich ist.<br />

100