Abschlussbericht

Abschlussbericht

Abschlussbericht

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

<strong>Abschlussbericht</strong><br />

Trusted Sensor Node<br />

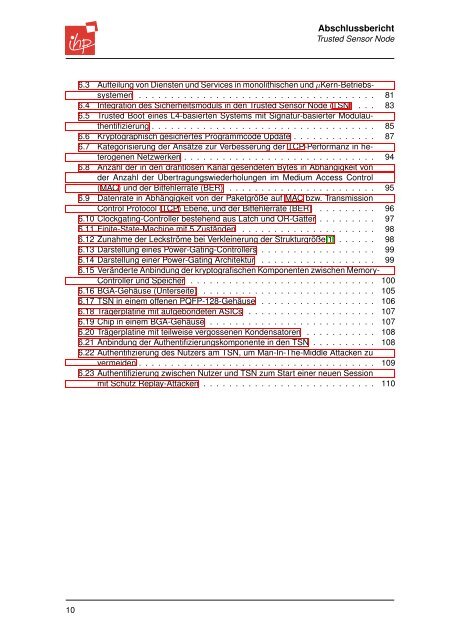

6.3 Aufteilung von Diensten und Services in monolithischen und µKern-Betriebssystemen<br />

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 81<br />

6.4 Integration des Sicherheitsmoduls in den Trusted Sensor Node (TSN) . . . 83<br />

6.5 Trusted Boot eines L4-basierten Systems mit Signatur-basierter Modulauthentifizierung<br />

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 85<br />

6.6 Kryptographisch gesichertes Programmcode Update . . . . . . . . . . . . . 87<br />

6.7 Kategorisierung der Ansätze zur Verbesserung der TCP-Performanz in heterogenen<br />

Netzwerken . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 94<br />

6.8 Anzahl der in den drahtlosen Kanal gesendeten Bytes in Abhängigkeit von<br />

der Anzahl der Übertragungswiederholungen im Medium Access Control<br />

(MAC) und der Bitfehlerrate (BER) . . . . . . . . . . . . . . . . . . . . . . . 95<br />

6.9 Datenrate in Abhängigkeit von der Paketgröße auf MAC bzw. Transmission<br />

Control Protocol (TCP) Ebene, und der Bitfehlerrate (BER) . . . . . . . . . 96<br />

6.10 Clockgating-Controller bestehend aus Latch und OR-Gatter . . . . . . . . . 97<br />

6.11 Finite-State-Machine mit 5 Zuständen . . . . . . . . . . . . . . . . . . . . . 98<br />

6.12 Zunahme der Leckströme bei Verkleinerung der Strukturgröße[1] . . . . . . 98<br />

6.13 Darstellung eines Power-Gating-Controllers . . . . . . . . . . . . . . . . . . 99<br />

6.14 Darstellung einer Power-Gating Architektur . . . . . . . . . . . . . . . . . . 99<br />

6.15 Veränderte Anbindung der kryptografischen Komponenten zwischen Memory-<br />

Controller und Speicher . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 100<br />

6.16 BGA-Gehäuse (Unterseite) . . . . . . . . . . . . . . . . . . . . . . . . . . . 105<br />

6.17 TSN in einem offenen PQFP-128-Gehäuse . . . . . . . . . . . . . . . . . . 106<br />

6.18 Trägerplatine mit aufgebondeten ASICs . . . . . . . . . . . . . . . . . . . . 107<br />

6.19 Chip in einem BGA-Gehäuse . . . . . . . . . . . . . . . . . . . . . . . . . . 107<br />

6.20 Trägerplatine mit teilweise vergossenen Kondensatoren . . . . . . . . . . . 108<br />

6.21 Anbindung der Authentifizierungskomponente in den TSN . . . . . . . . . . 108<br />

6.22 Authentifizierung des Nutzers am TSN, um Man-In-The-Middle Attacken zu<br />

vermeiden . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 109<br />

6.23 Authentifizierung zwischen Nutzer und TSN zum Start einer neuen Session<br />

mit Schutz Replay-Attacken . . . . . . . . . . . . . . . . . . . . . . . . . . . 110<br />

10