Offene Lösung überzeugt - Midrange Magazin

Offene Lösung überzeugt - Midrange Magazin

Offene Lösung überzeugt - Midrange Magazin

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

ANZEIGE<br />

Transparenz, Compliance<br />

und Security für IBM Power i<br />

Zuverlässig, stabil, effizient, unverwüstlich, sicher.<br />

Das sind Merkmale der IBM Power i seitdem sie als<br />

AS/400 1988 auf den Markt gebracht wurde. Doch<br />

die Praxis sieht oftmals anders aus. Die Maschine<br />

läuft weil sie konzeptionell eigentlich für den unbeaufsichtigten<br />

Betrieb konzipiert wurde. Was aber<br />

tatsächlich im System passiert, ist für viele Administratoren<br />

leider immer noch nicht transparent. Es<br />

liegt vielleicht auch an der Vielzahl von Funktionen<br />

die mittlerweile auf und mit dem System ausgeführt<br />

werden.<br />

Dagegen kann man sehr einfach etwas tun. Die<br />

iSecurity Produktfamilie von Raz-Lee Security<br />

GmbH setzt genau dort auf wo das Problem sitzt.<br />

Prozesse müssen transparent gemacht werden,<br />

bevor Sicherheitsrichtlinien erstellt und angewandt<br />

werden können. Mit iSecurity bekommen Sie mit,<br />

welche Zugriffe von und nach externen Systemen<br />

erfolgen und können diese nicht nur protokollieren<br />

sondern effizient kontrollieren.<br />

Mit iSecurity wissen Sie, welche Prozesse und Tasks<br />

im System von wem initiiert, geändert oder beendet<br />

werden. Ebenso wer Systemwerte oder Benutzerprofile<br />

ändert. In Echtzeit bekommen Sie benötigte<br />

Informationen per E-Mail und geplante Berichte<br />

versorgen Auditoren zuverlässig mit geforderten Informationen.<br />

iSecurity hilft Ihnen auch Transparenz<br />

und Kontrolle in Vorgänge in Ihre kritischen Datenbanken<br />

zu bekommen. Änderungen in Stammdaten,<br />

Rabattsätze in Aufträgen, etc. werden gefiltert dem<br />

zuständigen Vorgesetzten berichtet oder stehen ad<br />

hoc zum Abfragen zur Verfügung. Mit den 15 Modulen<br />

von iSecurity findet jedes Unternehmen seine<br />

Sicherheit nach Maß – www.razlee.de!<br />

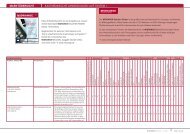

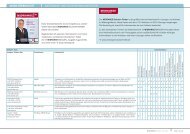

iSecurity Modulübersicht