Informationsmanagement

Informationsmanagement

Informationsmanagement

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

Popp <strong>Informationsmanagement</strong> 77<br />

• Bonner Regulierungsbehörde für Post und Telekommunikation kontrolliert und beglaubigt die<br />

privaten und öffentlichen Zertifizierungsstellen. Diese werden dadurch zu vertrauenswürdigen Instanzen<br />

für Anbieter und Anwender.<br />

• Im System von Kontrollen und Gegenkontrollen beglaubigen die Zertifizierungsstellen die Identität<br />

der Geschäftspartner im Netz.<br />

• Damit ein Anwender einmal seine Identität feststellen lassen kann, geht er zu einer Registrierungsstelle<br />

(Läden der Telekommunikationsanbieter, Postfilialen, Einwohnermeldeämter), die<br />

seine Daten (Geburtsdatum, Name, Wohnung) an den übergeordneten Zertifizierer weiterleitet.<br />

• Die Zertifizierungsstelle errechnet (mit RSA- und EI-Gama1-Algorithmen) einen öffentlichen<br />

und einen privaten Schlüssel für den Kunden. Dieses Schlüsselpaar gehört untrennbar zusammen,<br />

wird aber getrennt eingesetzt.<br />

• Der private Schlüssel bleibt geheim, wird auf der Chipkarte gespeichert und ist nicht auslesbar.<br />

Er signiert die zu versendenden Dokumente.<br />

• Der Empfänger überprüft mit dem beglaubigten öffentlichen Schlüssel (dieser wird entweder<br />

mitübertragen oder aus der Datenbank der Zertifizierungsstelle abgerufen) das empfangene<br />

Dokument.<br />

• Die digitale Signatur ist rechtsverbindlich und schafft so Vertrauen zwischen Geschäftspartnern<br />

im Netz<br />

• Der Benutzer kann an jedem Computer, der mit einem entsprechenden Chipkartenleser (zusätzliche<br />

Laufwerke im PC oder diskettenförmiger Adapter in 3,5-Zoll-Diskettenlaufwerk) und der benötigten<br />

Software ausgestattet ist, digital signieren.<br />

• Bisher größte Sicherheitslücke ist der Verlust der Chipkarte. Dann muß man seine digitale Signatur<br />

sperren. Um diesen Sperren zu überprüfen, müssen die Zertifizierungsstellen Verzeichnisdienste<br />

nach der Norm X.509v3 führen.<br />

4.2.3.2.6 Zertifikate<br />

Ein Zertifikat ist eine nachprüfbare Aussage einer Person über einen Sachverhalt. In der Online-Welt<br />

finden wir Zertifikate für den Authentizitätsnachweis öffentlicher Schlüssel (heute die häufigste<br />

Anwendung) oder auch ansatzweise im Bereich von Qualitätszertifikaten („Best Home Page“, „Cool<br />

Java Applet“ etc.). In diesem Bereich besteht jedoch weder eine Standardisierung der Attribute noch<br />

eine auf öffentlichen Schlüsseln basierende Infrastruktur.<br />

Ein Zertifikat (...) ist eine mit einer digitalen Signatur versehene digitale Bescheinigung über die Zuordnung<br />

eines öffentlichen Signaturschlüssels zu einer natürlichen Person (Signaturschlüssel-<br />

Zertifikat) oder eine gesonderte digitale Bescheinigung, die unter eindeutiger Bezugnahme auf ein<br />

Signaturschlüssel-Zertifikat weitere Angaben enthält (Attribut-Zertifikat). [SigG, §2(3)]<br />

Im Internet werden elektronische Zertifikate heute für den Nachweis der Zugehörigkeit eines öffentlichen<br />

Schlüssels zu einer Person verwendet.<br />

Die Internet-Lösung besteht daher im Einsatz einer vertrauenswürdigen dritten Partei (engl. Trusted<br />

Third Party, TTP). Im Internet hat sich bei der Verwaltung von Zertifikaten für öffentliche Schlüssel<br />

der Begriff der Zertifizierungsautorität durchgesetzt (engl. Certificate Authority, CA). Diese genießt<br />

so hohes Vertrauen, dass ihre Aussagen von allen Nutzern als gültig angenommen werden können.<br />

Eine Aussage der CA kann damit also sein: „Dieser öffentliche Schlüssel gehört Michael Merz“.<br />

Wird diese Aussage noch von der CA unterschrieben, liegen bereits die wesentliche Merkmale eines<br />

elektronischen Zertifikats vor.<br />

Die Aufgaben der CA bestehen dabei in der Verwaltung von Zertifikaten. Dazu zählen folgende<br />

Funktionen:<br />

� Einrichtung von Prozeduren zur Registrierung einer Person und ihres öffentlichen Schlüssels<br />

� Schaffung eines Online-Dienstes zur automatischen Verifikation von Schlüsseln anhand von Zertifikaten<br />

� Verwaltung von Schwarzen Listen für ungültige Zertifikate<br />

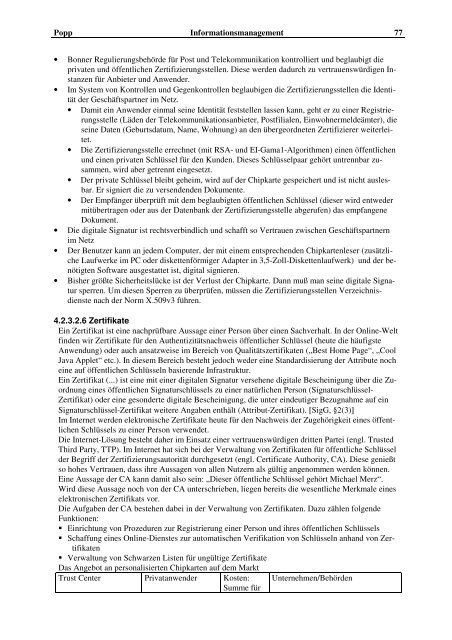

Das Angebot an personalisierten Chipkarten auf dem Markt<br />

Trust Center Privatanwender Kosten: Unternehmen/Behörden<br />

Summe für