Protocols for Secure Communication in Wireless Sensor Networks

Protocols for Secure Communication in Wireless Sensor Networks

Protocols for Secure Communication in Wireless Sensor Networks

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

iv<br />

Dieses Ziel kann durch kryptographische Verfahren erreicht werden, die<br />

auf Ende-zu-Ende-Sicherheit beruhen, d.h. e<strong>in</strong>es Schlüssels, der nur den beiden<br />

Partien e<strong>in</strong>er Kommunikationsbeziehung bekannt ist. Solche Verfahren<br />

beschränken den E<strong>in</strong>fluss e<strong>in</strong>es vom Angreifer kontrollierten Knotens auf se<strong>in</strong>e<br />

eigenen direkten Kommunikationswege. E<strong>in</strong> solcher Knoten kann ke<strong>in</strong>en E<strong>in</strong>fluss<br />

auf die Kommunikation anderer Knoten nehmen. Allerd<strong>in</strong>gs s<strong>in</strong>d Endezu-Ende-Verfahren<br />

oftmals zu teuer, um für drahtlose <strong>Sensor</strong>netze e<strong>in</strong>gesetzt zu<br />

werden, da sie zu viel Rechenkapazität oder Kommunikationsaufwand benötigen.<br />

Dies gilt <strong>in</strong>sbesondere dann, wenn e<strong>in</strong>e Vielzahl der Kommunikationswege<br />

nur bei Bedarf und nur selten benutzt wird. Daher werden neuartige<br />

Verfahren benötigt, die e<strong>in</strong>en vergleichbaren und ausreichenden Schutz bieten,<br />

jedoch auch <strong>in</strong> <strong>Sensor</strong>netzen e<strong>in</strong>gesetzt werden können, <strong>in</strong> denen nur ger<strong>in</strong>ge<br />

Ressourcen zur Verfügung stehen.<br />

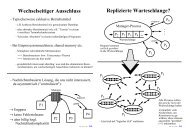

Die These der vorliegenden Arbeit ist, dass die Vorverteilung von Schlüsseln<br />

e<strong>in</strong> geeignetes Verfahren für die Schlüsselerzeugung <strong>in</strong> drahtlosen <strong>Sensor</strong>netzen<br />

ist. Darüber h<strong>in</strong>aus bieten Schlüssel, die lediglich zwischen Nachbarknoten<br />

ausgetauscht werden, mit Hilfe e<strong>in</strong>es Verfahrens zur verschränkten Nachrichtenauthentisierung<br />

e<strong>in</strong>en geeigneten Schutz der Kommunikation <strong>in</strong> Multi-Hop-<br />

Umgebungen.<br />

Wir legen dar, wie zusammengesetzte Vefahren zur Schlüssel-Vorverteilung<br />

für den Schlüsselaustausch zwischen benachbarten Knoten genutzt werden<br />

können. Diese Verfahren benötigen lediglich e<strong>in</strong>fache und wenige Rechenoperationen<br />

und ihr Speicherbedarf kann den verfügbaren Ressourcen sowie<br />

dem Sicherheitsbedürfnis angepasst werden. Auf der Grundlage geme<strong>in</strong>samer<br />

Schlüssel <strong>in</strong>nerhalb e<strong>in</strong>er k-Hop-Nachbarschaft (wobei k kle<strong>in</strong> ist) wird e<strong>in</strong> Verfahren<br />

zur Nachrichtenauthentisierung entworfen, das die sichere Übertragung<br />

von Nachrichten auch über grosse Entfernungen erlaubt.<br />

Der wissenschaftliche Beitrag dieser Arbeit besteht aus folgenden Punkten:<br />

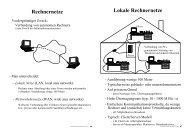

• E<strong>in</strong>em Verfahren zum paarweisen Schlüsselaustausch, das effizient auf<br />

ressourcenbeschränkten drahtlosen <strong>Sensor</strong>knoten implementiert werden<br />

kann und die Wirkung von Angriffen gegen Knoten beschränkt.<br />

• E<strong>in</strong>em Verfahren zur Nachrichtenauthentisierung, das lediglich lokale geme<strong>in</strong>same<br />

Schlüssel und Operationen der symmetrischen Kryptographie<br />

er<strong>for</strong>dert. Das Verfahren bietet e<strong>in</strong> Sicherheitsniveau <strong>in</strong> Annäherung der<br />

von Ende-zu-Ende-Sicherheit. Es basiert auf der Erzeugung mehrerer disjunkter<br />

Authentisierungspfade.<br />

• Der Bewertung des Verfahrens zur Nachrichtenauthentisierung, welche