Methoden der Vermeidung

Methoden der Vermeidung

Methoden der Vermeidung

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

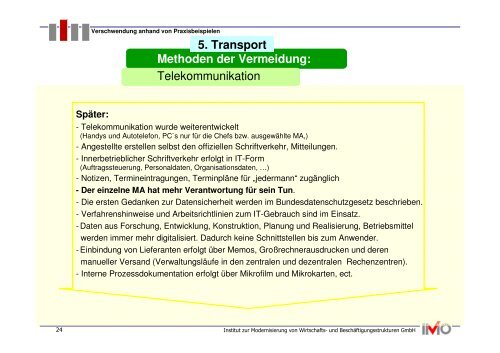

Verschwendung anhand von Praxisbeispielen<br />

Später:<br />

5. Transport<br />

<strong>Methoden</strong> <strong>der</strong> <strong>Vermeidung</strong>:<br />

Telekommunikation<br />

- Telekommunikation wurde weiterentwickelt<br />

(Handys und Autotelefon, PC`s nur für die Chefs bzw. ausgewählte MA,)<br />

- Angestellte erstellen selbst den offiziellen Schriftverkehr, Mitteilungen.<br />

- Innerbetrieblicher Schriftverkehr erfolgt in IT-Form<br />

(Auftragssteuerung, Personaldaten, Organisationsdaten, …)<br />

- Notizen, Termineintragungen, Terminpläne für „je<strong>der</strong>mann“ zugänglich<br />

- Der einzelne MA hat mehr Verantwortung für sein Tun.<br />

- Die ersten Gedanken zur Datensicherheit werden im Bundesdatenschutzgesetz beschrieben.<br />

- Verfahrenshinweise und Arbeitsrichtlinien zum IT-Gebrauch sind im Einsatz.<br />

- Daten aus Forschung, Entwicklung, Konstruktion, Planung und Realisierung, Betriebsmittel<br />

werden immer mehr digitalisiert. Dadurch keine Schnittstellen bis zum Anwen<strong>der</strong>.<br />

- Einbindung von Lieferanten erfolgt über Memos, Großrechnerausdrucken und <strong>der</strong>en<br />

manueller Versand (Verwaltungsläufe in den zentralen und dezentralen Rechenzentren).<br />

- Interne Prozessdokumentation erfolgt über Mikrofilm und Mikrokarten, ect.<br />

24 Institut zur Mo<strong>der</strong>nisierung von Wirtschafts- und Beschäftigungsstrukturen GmbH