2-2022

Fachzeitschrift für Elektronik-Produktion - Fertigungstechnik, Materialien und Qualitätsmanagement

Fachzeitschrift für Elektronik-Produktion - Fertigungstechnik, Materialien und Qualitätsmanagement

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

CrowdStrike-Produkte<br />

DAUERGEFAHR RANSOMWARE: WIE SICH UNTERNEHMEN<br />

UND INSTITUTIONEN VOR NEUEN TRENDS UND METHODEN<br />

SCHÜTZEN KÖNNEN<br />

mächtige Werkzeuge wie das IoT-Scanning-Portal<br />

Shodan oder Programme,<br />

die gezielt nach Schwachstellen suchen,<br />

zur Verfügung. Ja nach geografischem<br />

Standort mit seiner örtlichen Gesetzgebung<br />

können dunkle Aktivitäten legal<br />

oder illegal sein.<br />

DIE AKTEURE HINTER<br />

DEN RANSOMWARE-ANGRIFFEN<br />

Cybersecurity<br />

basierten Web-Schutz und Cyber-Resilicence-Technologien.<br />

Malware, Phishing-,<br />

Credential-Harvesting- und Identitätsfälschungsangriffe<br />

lassen sich identifizieren<br />

und blockieren, bevor ein Schaden<br />

entsteht. Auch interne Kommunikations-<br />

Tools lassen sich besser verteidigen und<br />

gegen mögliche Insider-Risiken absichern.<br />

CrowdStrike Über welche Intelligence Position überwacht verfügen das die Cybercrime-<br />

Ökosystem,<br />

Angreifer?<br />

indem es Cybercrime-Organisationen, Ist mein unabhängige<br />

Betrieb von Datenlecks<br />

Sowohl im üblichen frei zugänglichen<br />

Bedrohungsakteure und deren Beziehungen betroffen?<br />

verfolgt. So wurde<br />

Internet (Clearnet, „sichtbares“ Web) als<br />

zum Beispiel auch im der Deepweb Entwickler (nicht von frei Samas zugänglich) (alias Sam Anhand Sam) Ihrer als E-Mail-Adresse ein<br />

können<br />

Bedrohungsakteur als auch im Darknet namens (abgeschlossenes<br />

BOSS SPIDER identifiziert. Sie prüfen, ob INDRIK diese Adresse SPIDER in Verbindung<br />

mit Und anderen WIZARD persönlichen Daten<br />

wurde die Web) Entwicklung gibt es zahlreiche von Dridex illegale zugeschrieben. Angebote<br />

für Werkzeuge, um in Firmennetzwerke<br />

auch einzudringen. bekannt als Man der in spricht Russland heute ansässige braucht werden Betreiber könnte. der Das Hasso Platt-<br />

im Internet offengelegt wurde und miss-<br />

SPIDER,<br />

Banken-Malware von einem TrickBot „Geschäftsmodell“ (die in der namens Vergangenheit ner Institut hauptsächlich<br />

bietet dazu den HPI Identy<br />

auf Überweisungsbetrug Crime as a Service. abzielte), wurde als Gruppe Leak Checker: identifiziert, https://sec.hpi.de/ilc/<br />

die<br />

auch Ryuk Wie entwickelt weit haben hat. sich Diese die Gruppen wurden Was sind dabei populäre beobachtet, Maschen des<br />

wie sie gezielte Möglichkeiten Ransomware-Angriffe für Cyberkriminalität initiieren, Betrugs die dem per Konzept E-Mail? der<br />

„Großwildjagd“ entwickelt? folgen und dabei große Gewinne • falsche erwirtschaften. Chefs oder Lieferanten, die<br />

Cyberkriminalität kann als ein ausgereifter<br />

Markt konnte betrachtet zudem werden. eine zunehmende Hier gibt Kooperation Fake President von<br />

Zahlungen auf ihr Konto umleiten, sog.<br />

CrowdStrike<br />

es Marketing und Kundenbetreuung oder • Ordern von Waren an Fake-Adressen,<br />

Bedrohungsakteuren bei gezielten Angriffen und ein zunehmendes<br />

Dienstleistungen für maßgeschneiderte sog. Fake Identy Fraud<br />

Auftreten Angriffe als „Mega-Organisation“ werden angeboten. Cyberkriminelle<br />

setzen 2021 bei wurde ihren darauf Erpressungsan-<br />

hingewiesen, dern dass der WIZARD IBAN, sog. SPIDER Paymant – Diversion<br />

beobachten. • Herausfischen Im CrowdStrike einer Global Mail und Verän-<br />

Threat Report<br />

ein BGH-Akteur<br />

griffen mit<br />

und<br />

Ransomware<br />

etabliertes<br />

immer<br />

Cybercrime-„Großunternehmen“<br />

häufiger<br />

–<br />

eine Art Miet-Software ein, die im Netz<br />

seine rasanten Was ist beim IoT/IIoT zu beachten?<br />

als Service Operationen bereitgestellt aufrechterhalten wird.<br />

hat und das zweite Jahr in<br />

Folge der am häufigsten gemeldete Cybercrime-Gegner Schwachstellen wurde. in IoT/IIoT-Geräten<br />

Was sind die Einfallstore?<br />

sind besonders gefährlich, da sie den<br />

Zum einen ist es ganz einfach die<br />

Missbrauch sensibler<br />

gewöhnliche Internet-Anbindung,<br />

zum ande-<br />

und zu physischen<br />

Daten begünstigen<br />

HÖHERE<br />

ren ist es<br />

KOMPLEXITÄT<br />

das<br />

UND<br />

Gefahren führen<br />

IoT bzw. IIoT.<br />

können. Hierzu<br />

UNSCHARFE Als größtes Ein-LINIEfallstor<br />

werden<br />

funktionen von<br />

gehören Fehl-<br />

E-Mails angesehen<br />

(70%). Cyber-<br />

Defekte an Gerä-<br />

Industrieanlagen,<br />

Wie alle Software-Entwickler arbeiten auch Cybercrime-Gruppen<br />

ständig kriminelle an der Verbesserung setzen ihrer Ransomware und rüsten diese ten und mit Maschinen<br />

neuen Funktionen darauf, dass auf. elektronische<br />

Post erweitert samt und unnötige Anhän-<br />

und veraltete heitssystemen. Funktionen aus<br />

WIZARD SPIDER zum Beispiel oder Störungen hat Ryuk von um Gebäudesicher-<br />

viele<br />

neue Funktionen<br />

gen oft zu gedankenlos geöffnet wird. Zu den Sicherheitsrisiken zählen nichtgepatchte<br />

Erfassungsmodule Schwachstellen, ein, cloud-basier-<br />

die<br />

dem Code Dem entfernt. folgen Hackerangriffe Diese Gruppe (27%). setzt neue<br />

auf die Systeme der Opfer heruntergeladen werden, tes Management um Zugangsdaten<br />

und damit Anfälligkeit<br />

Gibt es Technologien, die<br />

zu orten und laterale Bewegungen in der Umgebung etwa für des Angriffe Opfers auf Zugangsdaten,<br />

einen sicheren E-Mail-Verkehr<br />

schwache Authentifizierung und ein Mangel<br />

an host-basierter Sicherheit.<br />

durchzuführen gewährleisten? – immer mit dem Ziel, Zugang zum Domänencontroller<br />

zu erhalten. Die Bei E-Mail erfolgreichem als eines der Zugriff wichtigsten auf den Domänencontroller Die Umgebung ist oft kann nur durch eine<br />

WIZARD digitalen SPIDER Kommunikationsmittel seine Ransomware ist Ryuk ein in Firewall der gesamten geschützt. Umgebung<br />

Das Netzwerk selbst<br />

des Opfers<br />

besonders<br />

implementieren.<br />

beliebter Angriffspunkt für wird jedoch nicht überwacht und es mangelt<br />

an Endpunktsicherheit und auch<br />

Ransomware-Attacken. Etwa die Firma<br />

Mimecast bietet Lösungen für den cloud-<br />

Erschwerend kommt hinzu, dass sich die Grenzen zwischen<br />

nationalstaatlichen und Cybercrime-Ransomware-Kampagnen<br />

verwischen. Dieser Trend ist seit 2018 zu beobachten. Ob<br />

der Ransomware-Code gestohlen oder willentlich zwischen<br />

nationalstaatlichen Akteuren und Cyberkriminellen geteilt wird, ist nach<br />

wie vor unklar. CrowdStrike hat allerdings beobachtet, dass beide Arten<br />

von Gegnern ähnliche Malware wie beispielsweise Ryuk einsetzen,<br />

entweder um sofortigen 2/<strong>2022</strong> finanziellen Gewinn zu erzielen oder um eine<br />

Ablenkung zu schaffen, die den Ursprung eines nationalstaatlichen<br />

„Jeder vierte Mittelständler in<br />

Deutschland war bereits Opfer mindestens<br />

eines erfolgreichen Cyberangriffs.“<br />

Forsa-Studie/Gesamtverband der<br />

deutschen Versicherungswirtschaft<br />

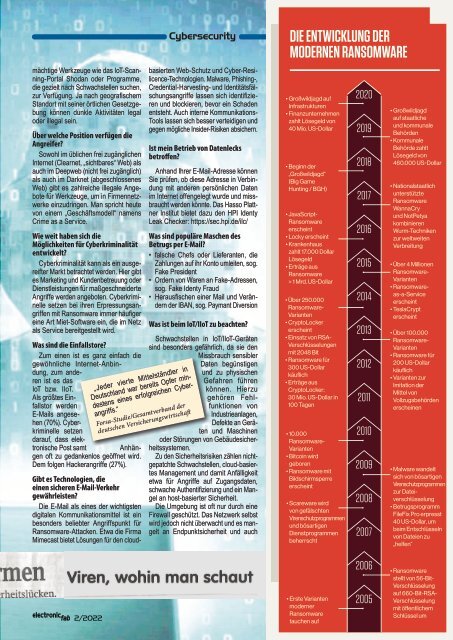

DIE ENTWICKLUNG DER<br />

MODERNEN RANSOMWARE<br />

• Großwildjagd auf<br />

Infrastrukturen<br />

• Finanzunternehmen<br />

zahlt Lösegeld von<br />

40 Mio. US-Dollar<br />

• Beginn der<br />

„Großwildjagd“<br />

(Big Game<br />

Hunting / BGH)<br />

• JavaScript-<br />

Ransomware<br />

erscheint<br />

• Locky erscheint<br />

• Krankenhaus<br />

zahlt 17.000 Dollar<br />

Lösegeld<br />

• Erträge aus<br />

Ransomware<br />

> 1 Mrd. US-Dollar<br />

• Über 250.000<br />

Ransomware-<br />

Varianten<br />

• CryptoLocker<br />

erscheint<br />

• Einsatz von RSA-<br />

Verschlüsselungen<br />

mit 2048 Bit<br />

• Ransomware für<br />

300 US-Dollar<br />

käuflich<br />

• Erträge aus<br />

CryptoLocker:<br />

30 Mio. US-Dollar in<br />

100 Tagen<br />

• 10.000<br />

Ransomware-<br />

Varianten<br />

• Bitcoin wird<br />

geboren<br />

• Ransomware mit<br />

Bildschirmsperre<br />

erscheint<br />

• Scareware wird<br />

von gefälschten<br />

Virenschutzprogrammen<br />

und bösartigen<br />

Dienstprogrammen<br />

beherrscht<br />

• Erste Varianten<br />

moderner<br />

Ransomware<br />

tauchen auf<br />

2020<br />

2019<br />

2018<br />

2017<br />

2016<br />

2015<br />

2014<br />

2013<br />

2012<br />

2011<br />

2010<br />

2009<br />

2008<br />

2007<br />

2006<br />

2005<br />

• Großwildjagd<br />

auf staatliche<br />

und kommunale<br />

Behörden<br />

• Kommunale<br />

Behörde zahlt<br />

Lösegeld von<br />

460.000 US-Dollar<br />

• Nationalstaatlich<br />

unterstützte<br />

Ransomware<br />

WannaCry<br />

und NotPetya<br />

kombinieren<br />

Wurm-Techniken<br />

zur weltweiten<br />

Verbreitung<br />

• Über 4 Millionen<br />

Ransomware-<br />

Varianten<br />

• Ransomwareas-a-Service<br />

erscheint<br />

• TeslaCrypt<br />

erscheint<br />

• Über 100.000<br />

Ransomware-<br />

Varianten<br />

• Ransomware für<br />

200 US-Dollar<br />

käuflich<br />

• Varianten zur<br />

Imitation der<br />

Mittel von<br />

Vollzugsbehörden<br />

erscheinen<br />

• Malware wandelt<br />

sich von bösartigen<br />

Virenschutzprogrammen<br />

zur Dateiverschlüsselung<br />

• Betrugsprogramm<br />

FileFix Pro erpresst<br />

40 US-Dollar, um<br />

beim Entschlüsseln<br />

von Dateien zu<br />

„helfen“<br />

• Ransomware<br />

stellt von 56-Bit-<br />

Verschlüsselung<br />

auf 660-Bit-RSA-<br />

Verschlüsselung<br />

mit öffentlichem<br />

Schlüssel um<br />

19