Netzwerk - TecChannel

Netzwerk - TecChannel

Netzwerk - TecChannel

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

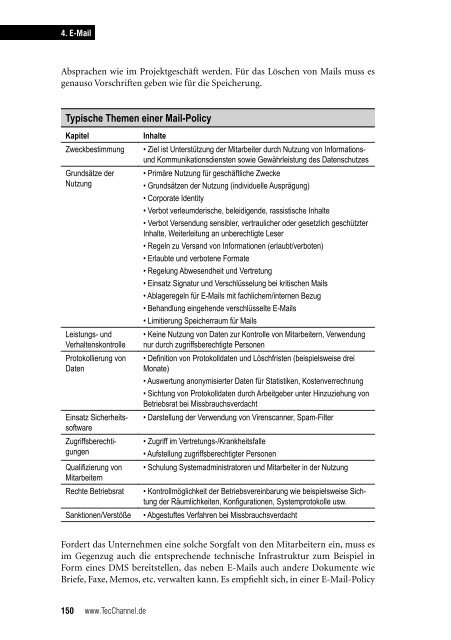

4. E-Mail<br />

Absprachen wie im Projektgeschäft werden. Für das Löschen von Mails muss es<br />

genauso Vorschriften geben wie für die Speicherung.<br />

Typische Themen einer Mail-Policy<br />

Kapitel Inhalte<br />

Zweckbestimmung • Ziel ist Unterstützung der Mitarbeiter durch Nutzung von Informationsund<br />

Kommunikationsdiensten sowie Gewährleistung des Datenschutzes<br />

Grundsätze der<br />

Nutzung<br />

Leistungs- und<br />

Verhaltenskontrolle<br />

Protokollierung von<br />

Daten<br />

Einsatz SicherheitssoftwareZugriffsberechtigungen<br />

Qualifi zierung von<br />

Mitarbeitern<br />

150 www.<strong>TecChannel</strong>.de<br />

• Primäre Nutzung für geschäftliche Zwecke<br />

• Grundsätzen der Nutzung (individuelle Ausprägung)<br />

• Corporate Identity<br />

• Verbot verleumderische, beleidigende, rassistische Inhalte<br />

• Verbot Versendung sensibler, vertraulicher oder gesetzlich geschützter<br />

Inhalte, Weiterleitung an unberechtigte Leser<br />

• Regeln zu Versand von Informationen (erlaubt/verboten)<br />

• Erlaubte und verbotene Formate<br />

• Regelung Abwesendheit und Vertretung<br />

• Einsatz Signatur und Verschlüsselung bei kritischen Mails<br />

• Ablageregeln für E-Mails mit fachlichem/internen Bezug<br />

• Behandlung eingehende verschlüsselte E-Mails<br />

• Limitierung Speicherraum für Mails<br />

• Keine Nutzung von Daten zur Kontrolle von Mitarbeitern, Verwendung<br />

nur durch zugriffsberechtigte Personen<br />

• Defi nition von Protokolldaten und Löschfristen (beispielsweise drei<br />

Monate)<br />

• Auswertung anonymisierter Daten für Statistiken, Kostenverrechnung<br />

• Sichtung von Protokolldaten durch Arbeitgeber unter Hinzuziehung von<br />

Betriebsrat bei Missbrauchsverdacht<br />

• Darstellung der Verwendung von Virenscanner, Spam-Filter<br />

• Zugriff im Vertretungs-/Krankheitsfalle<br />

• Aufstellung zugriffsberechtigter Personen<br />

• Schulung Systemadministratoren und Mitarbeiter in der Nutzung<br />

Rechte Betriebsrat • Kontrollmöglichkeit der Betriebsvereinbarung wie beispielsweise Sichtung<br />

der Räumlichkeiten, Konfi gurationen, Systemprotokolle usw.<br />

Sanktionen/Verstöße • Abgestuftes Verfahren bei Missbrauchsverdacht<br />

Fordert das Unternehmen eine solche Sorgfalt von den Mitarbeitern ein, muss es<br />

im Gegenzug auch die entsprechende technische Infrastruktur zum Beispiel in<br />

Form eines DMS bereitstellen, das neben E-Mails auch andere Dokumente wie<br />

Briefe, Faxe, Memos, etc. verwalten kann. Es empfi ehlt sich, in einer E-Mail-Policy