- Page 1:

RAPORT o stanie bezpieczeństwa w P

- Page 5 and 6:

Wstęp Raport o stanie bezpieczeńs

- Page 7 and 8:

Rozdział 1 Przestępczość ogół

- Page 9 and 10:

Wykres 1.3 Liczba podejrzanych usta

- Page 11 and 12:

Prokuratura Generalna Przestępczo

- Page 13 and 14:

Sądy okręgowe Sądy rejonowe (z w

- Page 15 and 16:

Rozdział 2 Poczucie bezpieczeństw

- Page 17 and 18:

Poczucie bezpieczeństwa Polaków C

- Page 19 and 20:

Wykres 2.2.1 Jak by Pan(i) ocenił(

- Page 21 and 22:

Poczucie bezpieczeństwa Polaków W

- Page 23 and 24:

Poczucie bezpieczeństwa Polaków W

- Page 25 and 26:

Poczucie bezpieczeństwa Polaków W

- Page 27 and 28:

Wykres 2.3.2.6 Proszę ocenić wska

- Page 29 and 30:

Rozdział 3 Przestępczość krymin

- Page 31 and 32:

Przestępczość kryminalna, przemo

- Page 33 and 34:

Przestępczość kryminalna, przemo

- Page 35 and 36:

Wszczęte postępowania Przestępcz

- Page 37 and 38:

Podejrzani o popełnienie zabójstw

- Page 39 and 40:

Żandarmeria Wojskowa Przestępczo

- Page 41 and 42:

Czyny karalne nieletnich Przestępc

- Page 43 and 44:

Przestępczość kryminalna, przemo

- Page 45 and 46:

Przestępczość kryminalna, przemo

- Page 47 and 48:

Przestępczość kryminalna, przemo

- Page 49 and 50:

Żandarmeria Wojskowa Przestępczo

- Page 51 and 52:

Czyny karalne nieletnich Przestępc

- Page 53 and 54:

Przestępczość kryminalna, przemo

- Page 55 and 56:

Przestępczość kryminalna, przemo

- Page 57 and 58:

Przestępczość kryminalna, przemo

- Page 59 and 60:

Przestępczość kryminalna, przemo

- Page 61 and 62:

3.7 Kradzieże Przestępczość kry

- Page 63 and 64:

Przestępczość kryminalna, przemo

- Page 65 and 66:

Przestępczość kryminalna, przemo

- Page 67 and 68:

3.8 Kradzieże z włamaniem Przest

- Page 69 and 70:

Przestępczość kryminalna, przemo

- Page 71 and 72:

Żandarmeria Wojskowa Przestępczo

- Page 73 and 74:

Wskaźnik wykrycia Przestępczość

- Page 75 and 76:

Przestępczość kryminalna, przemo

- Page 77 and 78:

Czyny karalne nieletnich Przestępc

- Page 79 and 80:

Przestępczość kryminalna, przemo

- Page 81 and 82:

Żandarmeria Wojskowa Przestępczo

- Page 83 and 84:

Ministerstwo Sprawiedliwości Przes

- Page 85 and 86:

Przestępczość kryminalna, przemo

- Page 87 and 88:

Przestępczość kryminalna, przemo

- Page 89 and 90:

UM w Suwałkach PowiatoweCentrumPo

- Page 91 and 92:

StarostwoPowiatowe w Świdwinie Mie

- Page 93 and 94:

Przestępczość kryminalna, przemo

- Page 95 and 96:

Podejrzani Przestępczość krymina

- Page 97 and 98:

Rozdział 4 Przestępczość zorgan

- Page 99 and 100:

Przestępczość zorganizowana Odno

- Page 101 and 102:

Przestępczość zorganizowana Wykr

- Page 103 and 104:

Przestępczość zorganizowana W ty

- Page 105 and 106:

Przestępczość zorganizowana Ogra

- Page 107 and 108:

Przestępczość zorganizowana Z ko

- Page 109 and 110:

Przestępczość zorganizowana Wykr

- Page 111 and 112:

Przestępczość zorganizowana Gł

- Page 113 and 114:

Rozdział 5 Przestępczość transg

- Page 115 and 116:

Przestępczość transgraniczna Stw

- Page 117 and 118:

Przestępczość transgraniczna Wyk

- Page 119 and 120:

Przestępczość transgraniczna W 2

- Page 121 and 122:

Współpraca na granicach zewnętrz

- Page 123 and 124:

Przestępczość transgraniczna Obs

- Page 125 and 126:

Przestępczość transgraniczna 8 w

- Page 127 and 128:

Przestępczość transgraniczna odb

- Page 129 and 130:

Straż Graniczna W 2011 roku wszcz

- Page 131 and 132:

koordynacja działań w ramach Prog

- Page 133 and 134:

Przestępczość transgraniczna ure

- Page 135 and 136:

Skala i dynamika zjawiska Policja P

- Page 137 and 138:

Przestępczość transgraniczna wyp

- Page 139 and 140:

Rozdział 6 Przestępczość narkot

- Page 141 and 142:

Przestępczość narkotykowa Polska

- Page 143 and 144:

Przestępczość narkotykowa zmiana

- Page 145 and 146:

Przestępczość narkotykowa Wykres

- Page 147 and 148:

Przestępczość narkotykowa Wśró

- Page 149 and 150:

Przestępczość narkotykowa Karę

- Page 151 and 152:

Przestępczość narkotykowa co mi

- Page 153 and 154:

Przestępczość narkotykowa kursor

- Page 155 and 156:

Program Profilaktyka a Ty (PaT) Prz

- Page 157 and 158:

Przestępczość narkotykowa ZOZ MS

- Page 159 and 160:

Rozdział 7 Przestępczość ekonom

- Page 161 and 162:

7.1 Przestępczość przeciwko praw

- Page 163 and 164:

Przestępczość ekonomiczna Wykres

- Page 165 and 166:

art. 23-24, 24a, 24 b ustawy o ZNK

- Page 167 and 168:

Straż Graniczna Przestępczość e

- Page 169 and 170:

Przestępczość ekonomiczna Ponadt

- Page 171 and 172:

Przestępczość ekonomiczna Art. 1

- Page 173 and 174:

Nielegalny obrót wyrobami alkoholo

- Page 175 and 176:

Przestępczość ekonomiczna W osta

- Page 177 and 178:

Przestępstwa stwierdzone Przestęp

- Page 179 and 180:

Przestępczość ekonomiczna Natomi

- Page 181 and 182:

Przestępczość ekonomiczna Obrót

- Page 183 and 184:

Przestępczość ekonomiczna Przemy

- Page 185 and 186:

Przestępczość ekonomiczna Wyroby

- Page 187 and 188:

Ministerstwo Sprawiedliwości Przes

- Page 189 and 190:

Przestępczość ekonomiczna W 2011

- Page 191 and 192:

Przestępczość ekonomiczna w posz

- Page 193 and 194:

Przestępczość ekonomiczna OECD i

- Page 195 and 196:

Przestępczość ekonomiczna Agencj

- Page 197 and 198:

Agencja Bezpieczeństwa Wewnętrzne

- Page 199 and 200:

Przestępczość ekonomiczna Obszar

- Page 201 and 202:

Przestępczość ekonomiczna Ze wzg

- Page 203 and 204:

Przestępczość ekonomiczna Trzeci

- Page 205 and 206:

Straty i zabezpieczone mienie Przes

- Page 207 and 208:

Przestępczość ekonomiczna W post

- Page 209 and 210:

Ministerstwo Sprawiedliwości Przes

- Page 211 and 212:

Przestępczość ekonomiczna Natomi

- Page 213 and 214:

Rozdział 8 Przestępczość przeci

- Page 215 and 216:

Przestępczość przeciwko wiarygod

- Page 217 and 218:

Przestępczość przeciwko wiarygod

- Page 219 and 220:

Rozdział 9 Przestępczość korupc

- Page 221 and 222:

Przestępczość korupcyjna W poró

- Page 223 and 224:

Przestępczość korupcyjna W poró

- Page 225 and 226:

Ministerstwo Sprawiedliwości Art.

- Page 227 and 228:

Przestępczość korupcyjna Komenda

- Page 229 and 230:

Przestępczość korupcyjna Identyf

- Page 231 and 232:

Za najistotniejsze kwestie uznano:

- Page 233 and 234:

Rozdział 10 Fałszerstwa środków

- Page 235 and 236:

Narodowy Bank Polski Fałszerstwa w

- Page 237 and 238:

Fałszerstwa środków płatniczych

- Page 239 and 240:

Rozdział 11 Przestępczość przec

- Page 241 and 242:

Przestępczość przeciwko intereso

- Page 243 and 244:

Przestępczość przeciwko intereso

- Page 245 and 246:

Rozdział 12 Wybrane aspekty finans

- Page 247 and 248:

Przestępstwa kryminalne 44 Wybrane

- Page 249 and 250:

Wybrane aspekty finansowe przestęp

- Page 251 and 252:

Wybrane aspekty finansowe przestęp

- Page 253 and 254:

Wybrane aspekty finansowe przestęp

- Page 255 and 256: Wybrane aspekty finansowe przestęp

- Page 257 and 258: Rozdział 13 Zagrożenia w ruchu dr

- Page 259 and 260: Zagrożenia w ruchu drogowym Liczba

- Page 261 and 262: Zagrożenia w ruchu drogowym Liczba

- Page 263 and 264: Zagrożenia w ruchu drogowym przekr

- Page 265 and 266: Zagrożenia w ruchu drogowym Za naj

- Page 267 and 268: Zagrożenia w ruchu drogowym Najwi

- Page 269 and 270: Nieletni sprawcy przestępstw drogo

- Page 271 and 272: Zagrożenia w ruchu drogowym W okre

- Page 273 and 274: Zagrożenia w ruchu drogowym Dział

- Page 275 and 276: Zagrożenia w ruchu drogowym Głów

- Page 277 and 278: Zagrożenia w ruchu drogowym Przeds

- Page 279 and 280: Inne działania prewencyjne i eduka

- Page 281 and 282: Rozdział 14 Zagrożenia bezpiecze

- Page 283 and 284: Zagrożenia bezpieczeństwa imprez

- Page 285 and 286: Zagrożenia bezpieczeństwa imprez

- Page 287 and 288: Zagrożenia bezpieczeństwa imprez

- Page 289 and 290: Zagrożenia bezpieczeństwa imprez

- Page 291 and 292: Zagrożenia bezpieczeństwa imprez

- Page 293 and 294: Zagrożenia bezpieczeństwa imprez

- Page 295 and 296: Zagrożenia bezpieczeństwa imprez

- Page 297 and 298: Zagrożenia bezpieczeństwa imprez

- Page 299 and 300: Rozdział 15 Przestępstwa w cyberp

- Page 301 and 302: Przestępstwa w cyberprzestrzeni Ar

- Page 303 and 304: Przestępstwa w cyberprzestrzeni ar

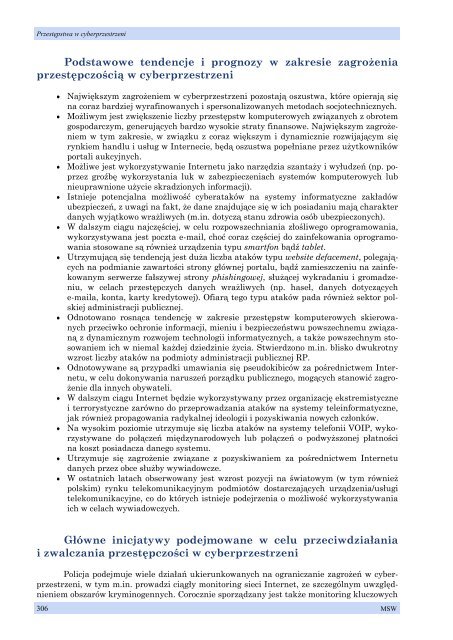

- Page 305: Agencja Bezpieczeństwa Wewnętrzne

- Page 309 and 310: Rozdział 16 Zagrożenie terroryzme

- Page 311 and 312: Zagrożenie terroryzmem i ekstremiz

- Page 313 and 314: Zagrożenie terroryzmem i ekstremiz

- Page 315 and 316: Zagrożenie terroryzmem i ekstremiz

- Page 317 and 318: Zagrożenie terroryzmem i ekstremiz

- Page 319 and 320: Zagrożenie terroryzmem i ekstremiz

- Page 321 and 322: Zagrożenie terroryzmem i ekstremiz

- Page 323 and 324: Zagrożenie terroryzmem i ekstremiz

- Page 325 and 326: Rozdział 17 Bezpieczeństwo powsze

- Page 327 and 328: Bezpieczeństwo powszechne Lasy w P

- Page 329 and 330: Bezpieczeństwo powszechne mianego

- Page 331 and 332: Zagrożenia miejscowe Bezpieczeńst

- Page 333 and 334: Wykres 17.6 Pożary (według rodzaj

- Page 335 and 336: Bezpieczeństwo powszechne 4821 bud

- Page 337 and 338: Tatrzańskie Ochotnicze Pogotowie R

- Page 339 and 340: Wypadki w kopalniach Bezpieczeństw

- Page 341 and 342: Bezpieczeństwo powszechne W wyniku

- Page 343 and 344: Rozdział 18 Funkcjonariusze polegl

- Page 345 and 346: Biuro Ochrony Rządu Funkcjonariusz

- Page 347 and 348: Straż Ochrony Kolei Funkcjonariusz

- Page 349 and 350: Rozdział 19 Poszukiwania zaginiony

- Page 351 and 352: Poszukiwania zaginionych i identyfi

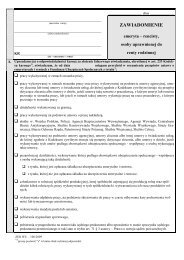

- Page 353 and 354: Rozdział 20 Postępowanie mandatow

- Page 355 and 356: Postępowanie mandatowe Wykres 20.2

- Page 357 and 358:

Postępowanie mandatowe Największy

- Page 359 and 360:

Postępowanie mandatowe W 2011 roku

- Page 361 and 362:

Postępowanie mandatowe b) ruchu mo

- Page 363 and 364:

Postępowanie mandatowe ustawa o oc

- Page 365 and 366:

Postępowanie mandatowe W 2011 roku

- Page 367 and 368:

Postępowanie mandatowe Łączna kw

- Page 369 and 370:

Straż Ochrony Kolei Postępowanie

- Page 371 and 372:

Wykres 20.12 Liczba mandatów nało

- Page 373 and 374:

Postępowanie mandatowe Jak wynika

- Page 375 and 376:

Postępowanie mandatowe W 2011 roku

- Page 377 and 378:

Postępowanie mandatowe Tabela 20.1

- Page 379 and 380:

Źródło: IJHARS Postępowanie man

- Page 381 and 382:

Urzędy górnicze Postępowanie man

- Page 383 and 384:

Postępowanie mandatowe art. 61 ust

- Page 385 and 386:

Podsumowanie Przestępczość ogó

- Page 387 and 388:

Przestępczość korupcyjna Podsumo

- Page 389 and 390:

Centrum Badania Opinii Społecznej:

- Page 391 and 392:

Podsumowanie Z uwagi na fakt, że p

- Page 393:

OBOP - Ośrodek Badania Opinii Publ