El uso del software libre en las administraciones públicas de la UE

El uso del software libre en las administraciones públicas de la UE

El uso del software libre en las administraciones públicas de la UE

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

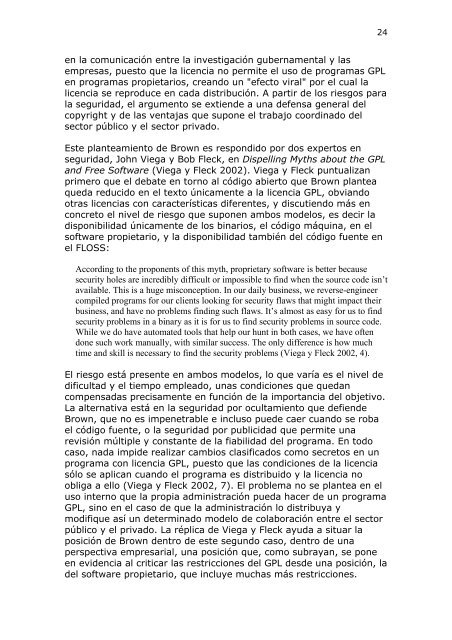

24<strong>en</strong> <strong>la</strong> comunicación <strong>en</strong>tre <strong>la</strong> investigación gubernam<strong>en</strong>tal y <strong><strong>la</strong>s</strong>empresas, puesto que <strong>la</strong> lic<strong>en</strong>cia no permite el <strong>uso</strong> <strong>de</strong> programas GPL<strong>en</strong> programas propietarios, creando un "efecto viral" por el cual <strong>la</strong>lic<strong>en</strong>cia se reproduce <strong>en</strong> cada distribución. A partir <strong>de</strong> los riesgos para<strong>la</strong> seguridad, el argum<strong>en</strong>to se exti<strong>en</strong><strong>de</strong> a una <strong>de</strong>f<strong>en</strong>sa g<strong>en</strong>eral <strong><strong>de</strong>l</strong>copyright y <strong>de</strong> <strong><strong>la</strong>s</strong> v<strong>en</strong>tajas que supone el trabajo coordinado <strong><strong>de</strong>l</strong>sector público y el sector privado.Este p<strong>la</strong>nteami<strong>en</strong>to <strong>de</strong> Brown es respondido por dos expertos <strong>en</strong>seguridad, John Viega y Bob Fleck, <strong>en</strong> Dispelling Myths about the GPLand Free Software (Viega y Fleck 2002). Viega y Fleck puntualizanprimero que el <strong>de</strong>bate <strong>en</strong> torno al código abierto que Brown p<strong>la</strong>nteaqueda reducido <strong>en</strong> el texto únicam<strong>en</strong>te a <strong>la</strong> lic<strong>en</strong>cia GPL, obviandootras lic<strong>en</strong>cias con características difer<strong>en</strong>tes, y discuti<strong>en</strong>do más <strong>en</strong>concreto el nivel <strong>de</strong> riesgo que supon<strong>en</strong> ambos mo<strong><strong>de</strong>l</strong>os, es <strong>de</strong>cir <strong>la</strong>disponibilidad únicam<strong>en</strong>te <strong>de</strong> los binarios, el código máquina, <strong>en</strong> el<strong>software</strong> propietario, y <strong>la</strong> disponibilidad también <strong><strong>de</strong>l</strong> código fu<strong>en</strong>te <strong>en</strong>el FLOSS:According to the propon<strong>en</strong>ts of this myth, proprietary <strong>software</strong> is better becausesecurity holes are incredibly difficult or impossible to find wh<strong>en</strong> the source co<strong>de</strong> isn’tavai<strong>la</strong>ble. This is a huge misconception. In our daily business, we reverse-<strong>en</strong>gineercompiled programs for our cli<strong>en</strong>ts looking for security f<strong>la</strong>ws that might impact theirbusiness, and have no problems finding such f<strong>la</strong>ws. It’s almost as easy for us to findsecurity problems in a binary as it is for us to find security problems in source co<strong>de</strong>.While we do have automated tools that help our hunt in both cases, we have oft<strong>en</strong>done such work manually, with simi<strong>la</strong>r success. The only differ<strong>en</strong>ce is how muchtime and skill is necessary to find the security problems (Viega y Fleck 2002, 4).<strong>El</strong> riesgo está pres<strong>en</strong>te <strong>en</strong> ambos mo<strong><strong>de</strong>l</strong>os, lo que varía es el nivel <strong>de</strong>dificultad y el tiempo empleado, unas condiciones que quedancomp<strong>en</strong>sadas precisam<strong>en</strong>te <strong>en</strong> función <strong>de</strong> <strong>la</strong> importancia <strong><strong>de</strong>l</strong> objetivo.La alternativa está <strong>en</strong> <strong>la</strong> seguridad por ocultami<strong>en</strong>to que <strong>de</strong>fi<strong>en</strong><strong>de</strong>Brown, que no es imp<strong>en</strong>etrable e incl<strong>uso</strong> pue<strong>de</strong> caer cuando se robael código fu<strong>en</strong>te, o <strong>la</strong> seguridad por publicidad que permite unarevisión múltiple y constante <strong>de</strong> <strong>la</strong> fiabilidad <strong><strong>de</strong>l</strong> programa. En todocaso, nada impi<strong>de</strong> realizar cambios c<strong><strong>la</strong>s</strong>ificados como secretos <strong>en</strong> unprograma con lic<strong>en</strong>cia GPL, puesto que <strong><strong>la</strong>s</strong> condiciones <strong>de</strong> <strong>la</strong> lic<strong>en</strong>ciasólo se aplican cuando el programa es distribuido y <strong>la</strong> lic<strong>en</strong>cia noobliga a ello (Viega y Fleck 2002, 7). <strong>El</strong> problema no se p<strong>la</strong>ntea <strong>en</strong> el<strong>uso</strong> interno que <strong>la</strong> propia administración pueda hacer <strong>de</strong> un programaGPL, sino <strong>en</strong> el caso <strong>de</strong> que <strong>la</strong> administración lo distribuya ymodifique así un <strong>de</strong>terminado mo<strong><strong>de</strong>l</strong>o <strong>de</strong> co<strong>la</strong>boración <strong>en</strong>tre el sectorpúblico y el privado. La réplica <strong>de</strong> Viega y Fleck ayuda a situar <strong>la</strong>posición <strong>de</strong> Brown d<strong>en</strong>tro <strong>de</strong> este segundo caso, d<strong>en</strong>tro <strong>de</strong> unaperspectiva empresarial, una posición que, como subrayan, se pone<strong>en</strong> evid<strong>en</strong>cia al criticar <strong><strong>la</strong>s</strong> restricciones <strong><strong>de</strong>l</strong> GPL <strong>de</strong>s<strong>de</strong> una posición, <strong>la</strong><strong><strong>de</strong>l</strong> <strong>software</strong> propietario, que incluye muchas más restricciones.