vgbe energy journal 11 (2022) - International Journal for Generation and Storage of Electricity and Heat

vgbe energy journal - International Journal for Generation and Storage of Electricity and Heat. Issue 11 (2022). Technical Journal of the vgbe energy e.V. - Energy is us! NOTICE: Please feel free to read this free copy of the vgbe energy journal. This is our temporary contribution to support experience exchange in the energy industry during Corona times. The printed edition, subscription as well as further services are available on our website, www.vgbe.energy +++++++++++++++++++++++++++++++++++++++++++++++++++++++

vgbe energy journal - International Journal for Generation and Storage of Electricity and Heat.

Issue 11 (2022).

Technical Journal of the vgbe energy e.V. - Energy is us!

NOTICE: Please feel free to read this free copy of the vgbe energy journal. This is our temporary contribution to support experience exchange in the energy industry during Corona times. The printed edition, subscription as well as further services are available on our website, www.vgbe.energy

+++++++++++++++++++++++++++++++++++++++++++++++++++++++

- Keine Tags gefunden...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

Cybersecurity Konzepte aus Industrie 4.0 für bestehende Anlagen<br />

nen, z.B. für die anschließende Durchführung<br />

von Cybersicherheitsrisikobewertungen.<br />

Im Rahmen eines Modernisierungsprojektes<br />

sind dabei auf jeder Abstraktionsebene<br />

nur die jeweils relevanten Auszüge zu<br />

modellieren.<br />

Anmerkung: Das Beispiel verdeutlicht, dass<br />

der Modellierungsansatz für den Anlagenneubau,<br />

beispielsweise eines Small Modular<br />

Reactor (SMR) oder eines Microreactor<br />

(MR) besser geeignet ist, da von vornherein<br />

alle Detaillierungsebenen vollständig erfasst<br />

werden und damit kein späteres Reverse<br />

Engineering von Anlagenteilen er<strong>for</strong>derlich<br />

ist.<br />

Bezüglich Cybersecurity ist insbesondere<br />

bei der Modellierung von Assets zu unterscheiden<br />

zwischen:<br />

––<br />

Primäre Assets (Primary Assets, gemäß<br />

ISO/IEC 27005): zu schützende Aggregate<br />

und technische Prozesse<br />

––<br />

Unterstützende Assets (Supporting Assets):<br />

autarke und vernetzte IIoT-Systeme,<br />

welche die primären Assets ansteuern.<br />

Typisch für Automatisierungsprojekte ist ein<br />

ständig steigender Grad der Vernetzung.<br />

Entsprechend obiger Terminologie wäre dies<br />

die Vernetzung zwischen den unterstützenden<br />

Assets. Dazu gehören neben den Safety<br />

Automatisierungssystemen und den OT-Systemen<br />

zunehmend auch die Elektrischen<br />

Energiesysteme (EPS – Electrical Power Systems),<br />

da diese auch von digitalen Automatisierungssystemen<br />

überwacht und konfiguriert<br />

werden sowie das Edge und Cloud Computing,<br />

z.B. Security In<strong>for</strong>mation und Event<br />

Management (SIEM) Systeme. Der sichere<br />

Datenaustausch zwischen diesen Systemen<br />

wird im folgenden Abschnitt betrachtet.<br />

Sichere M2M Kommunikation,<br />

Trust Anchor API<br />

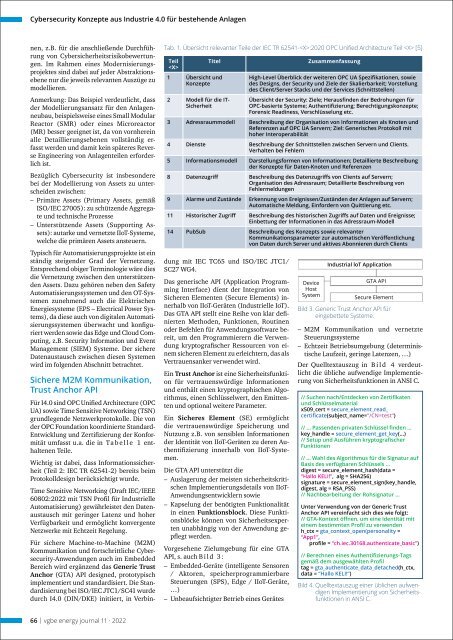

Tab. 1. Übersicht relevanter Teile der IEC TR 62541-:2020 OPC Unified Architecture Teil [5]<br />

Teil<br />

<br />

Titel<br />

1 Übersicht und<br />

Konzepte<br />

2 Modell für die IT-<br />

Sicherheit<br />

Für I4.0 sind OPC Unified Architecture (OPC<br />

UA) sowie Time Sensitive Networking (TSN)<br />

grundlegende Netzwerkprotokolle. Die von<br />

der OPC Foundation koordinierte St<strong>and</strong>ard-<br />

Entwicklung und Zertifizierung der Kon<strong>for</strong>mität<br />

umfasst u.a. die in Ta b e l l e 1 enthaltenen<br />

Teile.<br />

Wichtig ist dabei, dass In<strong>for</strong>mationssicherheit<br />

(Teil 2: IEC TR 62541-2) bereits beim<br />

Protokolldesign berücksichtigt wurde.<br />

Time Sensitive Networking (Draft IEC/IEEE<br />

60802:<strong>2022</strong> mit TSN Pr<strong>of</strong>il für Industrielle<br />

Automatisierung) gewährleistet den Datenaustausch<br />

mit geringer Latenz und hoher<br />

Verfügbarkeit und ermöglicht konvergente<br />

Netzwerke mit Echtzeit Regelung.<br />

Für sichere Machine-to-Machine (M2M)<br />

Kommunikation und <strong>for</strong>tschrittliche Cybersecurity-Anwendungen<br />

auch im Embedded<br />

Bereich wird ergänzend das Generic Trust<br />

Anchor (GTA) API designed, prototypisch<br />

implementiert und st<strong>and</strong>ardisiert. Die St<strong>and</strong>ardisierung<br />

bei ISO/IEC JTC1/SC41 wurde<br />

durch I4.0 (DIN/DKE) initiiert, in Verbindung<br />

mit IEC TC65 und ISO/IEC JTC1/<br />

SC27 WG4.<br />

Das generische API (Application Programming<br />

Interface) dient der Integration von<br />

Sicheren Elementen (Secure Elements) innerhalb<br />

von IIoT-Geräten (Industrielle IoT).<br />

Das GTA API stellt eine Reihe von klar definierten<br />

Methoden, Funktionen, Routinen<br />

oder Befehlen für Anwendungss<strong>of</strong>tware bereit,<br />

um den Programmierern die Verwendung<br />

kryptografischer Ressourcen von einem<br />

sicheren Element zu erleichtern, das als<br />

Vertrauensanker verwendet wird.<br />

Ein Trust Anchor ist eine Sicherheitsfunktion<br />

für vertrauenswürdige In<strong>for</strong>mationen<br />

und enthält einen kryptographischen Algorithmus,<br />

einen Schlüsselwert, den Emittenten<br />

und optional weitere Parameter.<br />

Ein Sicheres Element (SE) ermöglicht<br />

die vertrauenswürdige Speicherung und<br />

Nutzung z.B. von sensiblen In<strong>for</strong>mationen<br />

der Identität von IIoT-Geräten zu deren Authentifizierung<br />

innerhalb von IIoT-Systemen.<br />

Die GTA API unterstützt die<br />

––<br />

Auslagerung der meisten sicherheitskritischen<br />

Implementierungsdetails von IIoT-<br />

Anwendungsentwicklern sowie<br />

––<br />

Kapselung der benötigten Funktionalität<br />

in einen Funktionsblock. Diese Funktionsblöcke<br />

können von Sicherheitsexperten<br />

unabhängig von der Anwendung gepflegt<br />

werden.<br />

Vorgesehene Zielumgebung für eine GTA<br />

API, s. auch B i l d 3 :<br />

––<br />

Embedded-Geräte (intelligente Sensoren<br />

/ Aktoren, speicherprogrammierbare<br />

Steuerungen (SPS), Edge / IIoT-Geräte,<br />

…)<br />

––<br />

Unbeaufsichtigter Betrieb eines Gerätes<br />

Zusammenfassung<br />

High-Level Überblick der weiteren OPC UA Spezifikationen, sowie<br />

des Designs, der Security und Ziele der Skalierbarkeit; Vorstellung<br />

des Client/Server Stacks und der Services (Schnittstellen)<br />

Übersicht der Security: Ziele; Herausfinden der Bedrohungen für<br />

OPC-basierte Systeme; Authentifizierung; Berechtigungskonzepte;<br />

Forensic Readiness, Verschlüsselung etc.<br />

3 Adressraummodell Beschreibung der Organisation von In<strong>for</strong>mationen als Knoten und<br />

Referenzen auf OPC UA Servern; Ziel: Generisches Protokoll mit<br />

hoher Interoperabilität<br />

4 Dienste Beschreibung der Schnittstellen zwischen Servern und Clients.<br />

Verhalten bei Fehlern<br />

5 In<strong>for</strong>mationsmodell Darstellungs<strong>for</strong>men von In<strong>for</strong>mationen; Detaillierte Beschreibung<br />

der Konzepte für Daten-Knoten und Referenzen<br />

8 Datenzugriff Beschreibung des Datenzugriffs von Clients auf Servern;<br />

Organisation des Adressraum; Detaillierte Beschreibung von<br />

Fehlermeldungen<br />

9 Alarme und Zustände Erkennung von Ereignissen/Zuständen der Anlagen auf Servern;<br />

Automatische Meldung, Ein<strong>for</strong>dern von Quittierung etc.<br />

<strong>11</strong> Historischer Zugriff Beschreibung des historischen Zugriffs auf Daten und Ereignisse;<br />

Einbettung der In<strong>for</strong>mationen in das Adressraum-Modell<br />

14 PubSub Beschreibung des Konzepts sowie relevanter<br />

Kommunikationsparameter zur automatischen Veröffentlichung<br />

von Daten durch Server und aktives Abonnieren durch Clients<br />

Device<br />

Host<br />

System<br />

Industrial loT Application<br />

GTA API<br />

Secure Element<br />

Bild 3. Generic Trust Anchor API für<br />

eingebettete Systeme.<br />

––<br />

M2M Kommunikation und vernetzte<br />

Steuerungssysteme<br />

––<br />

Echtzeit Betriebsumgebung (deterministische<br />

Laufzeit, geringe Latenzen, …)<br />

Der Quelltextauszug in B i l d 4 verdeutlicht<br />

die übliche aufwendige Implementierung<br />

von Sicherheitsfunktionen in ANSI C.<br />

// Suchen nach/Entdecken von Zertifikaten<br />

und Schlüsselmaterial<br />

x509_cert = secure_element_read_<br />

certificate(subject_name=”/CN=test”)<br />

// ... Passenden privaten Schlüssel finden ...<br />

key_h<strong>and</strong>le = secure_element_get_key(...)<br />

// Setup und Ausführen kryptografischer<br />

Funktionen<br />

// ... Wahl des Algorithmus für die Signatur auf<br />

Basis des verfügbaren Schlüssels ...<br />

digest = secure_element_hash(data =<br />

“Hallo KELI!”, alg = SHA256)<br />

signature = secure_element_sign(key_h<strong>and</strong>le,<br />

digest, alg = RSA_PSS)<br />

// Nachbearbeitung der Rohsignatur ...<br />

Unter Verwendung von der Generic Trust<br />

Anchor API vereinfacht sich dies wie folgt:<br />

// GTA-Kontext öffnen, um eine Identität mit<br />

einem bestimmten Pr<strong>of</strong>il zu verwenden<br />

h_ctx = gta_context_open(personality =<br />

“App1”,<br />

pr<strong>of</strong>ile = “ch.iec.30168.authenticate_basic”)<br />

// Berechnen eines Authentifizierungs-Tags<br />

gemäß dem ausgewählten Pr<strong>of</strong>il<br />

tag = gta_authenticate_data_detached(h_ctx,<br />

data = “Hallo KELI!”)<br />

Bild 4. Quelltextauszug einer üblichen aufwendigen<br />

Implementierung von Sicherheitsfunktionen<br />

in ANSI C.<br />

66 | <strong>vgbe</strong> <strong>energy</strong> <strong>journal</strong> <strong>11</strong> · <strong>2022</strong>