VGB POWERTECH 10 (2019)

VGB PowerTech - International Journal for Generation and Storage of Electricity and Heat. Issue 10 (2019). Technical Journal of the VGB PowerTech Association. Energy is us! Cyber security. Power generation. Environment. Flexibility.

VGB PowerTech - International Journal for Generation and Storage of Electricity and Heat. Issue 10 (2019).

Technical Journal of the VGB PowerTech Association. Energy is us!

Cyber security. Power generation. Environment. Flexibility.

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

<strong>VGB</strong> PowerTech <strong>10</strong> l <strong>2019</strong><br />

Bedrohungslage Cyber-Security in der Energiewirtschaft: Insider-Betrachtungen <strong>2019</strong><br />

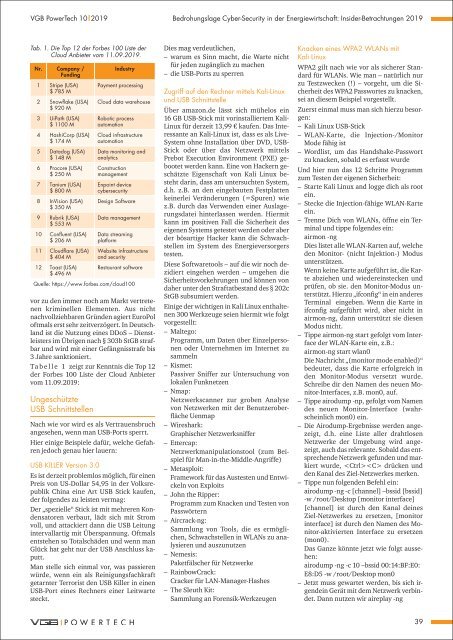

Tab. 1. Die Top 12 der Forbes <strong>10</strong>0 Liste der<br />

Cloud Anbieter vom 11.09.<strong>2019</strong>.<br />

Nr. Company /<br />

Funding<br />

1 Stripe (USA)<br />

$ 785 M<br />

2 Snowflake (USA)<br />

$ 920 M<br />

3 UiPath (USA)<br />

$ 1<strong>10</strong>0 M<br />

4 HashiCorp (USA)<br />

$ 174 M<br />

5 Datadog (USA)<br />

$ 148 M<br />

6 Procore (USA)<br />

$ 250 M<br />

7 Tanium (USA)<br />

$ 800 M<br />

8 InVision (USA)<br />

$ 350 M<br />

9 Rubrik (USA)<br />

$ 553 M<br />

<strong>10</strong> Confluent (USA)<br />

$ 206 M<br />

11 Cloudflare (USA)<br />

$ 404 M<br />

12 Toast (USA)<br />

$ 496 M<br />

vor zu den immer noch am Markt vertretenen<br />

kriminellen Elementen. Aus nicht<br />

nachvollziehbaren Gründen agiert EuroPol<br />

oftmals erst sehr zeitverzögert. In Deutschland<br />

ist die Nutzung eines DDoS – Dienstleisters<br />

im Übrigen nach § 303b StGB strafbar<br />

und wird mit einer Gefängnisstrafe bis<br />

3 Jahre sanktioniert.<br />

Ta b e l l e 1 zeigt zur Kenntnis die Top 12<br />

der Forbes <strong>10</strong>0 Liste der Cloud Anbieter<br />

vom 11.09.<strong>2019</strong>:<br />

Ungeschützte<br />

USB Schnittstellen<br />

Industry<br />

Payment processing<br />

Cloud data warehouse<br />

Robotic process<br />

automation<br />

Cloud infrastructure<br />

automation<br />

Data monitoring and<br />

analytics<br />

Construction<br />

management<br />

Enpoint device<br />

cybersecurity<br />

Design Software<br />

Data management<br />

Data streaming<br />

platform<br />

Website infrastructure<br />

and security<br />

Restaurant software<br />

Quelle: https://www.forbes.com/cloud<strong>10</strong>0<br />

Nach wie vor wird es als Vertrauensbruch<br />

angesehen, wenn man USB-Ports sperrt.<br />

Hier einige Beispiele dafür, welche Gefahren<br />

jedoch genau hier lauern:<br />

USB KILLER Version 3.0<br />

Es ist derzeit problemlos möglich, für einen<br />

Preis von US-Dollar 54,95 in der Volksrepublik<br />

China eine Art USB Stick kaufen,<br />

der folgendes zu leisten vermag:<br />

Der „spezielle“ Stick ist mit mehreren Kondensatoren<br />

verbaut, lädt sich mit Strom<br />

voll, und attackiert dann die USB Leitung<br />

intervallartig mit Überspannung. Oftmals<br />

entstehen so Totalschäden und wenn man<br />

Glück hat geht nur der USB Anschluss kaputt.<br />

Man stelle sich einmal vor, was passieren<br />

würde, wenn ein als Reinigungsfachkraft<br />

getarnter Terrorist den USB Killer in einen<br />

USB-Port eines Rechners einer Leitwarte<br />

steckt.<br />

Dies mag verdeutlichen,<br />

––<br />

warum es Sinn macht, die Warte nicht<br />

für jeden zugänglich zu machen<br />

––<br />

die USB-Ports zu sperren<br />

Zugriff auf den Rechner mittels Kali-Linux<br />

und USB Schnittstelle<br />

Über amazon.de lässt sich mühelos ein<br />

16 GB USB-Stick mit vorinstalliertem Kali-<br />

Linux für derzeit 13,99 € kaufen. Das Interessante<br />

an Kali-Linux ist, dass es als Live-<br />

System ohne Installation über DVD, USB-<br />

Stick oder über das Netzwerk mittels<br />

Prebot Execution Environment (PXE) gebootet<br />

werden kann. Eine von Hackern geschätzte<br />

Eigenschaft von Kali Linux besteht<br />

darin, dass am untersuchten System,<br />

d.h. z.B. an den eingebauten Festplatten<br />

keinerlei Veränderungen (=Spuren) wie<br />

z.B. durch das Verwenden einer Auslagerungsdatei<br />

hinterlassen werden. Hiermit<br />

kann im positiven Fall die Sicherheit des<br />

eigenen Systems getestet werden oder aber<br />

der bösartige Hacker kann die Schwachstellen<br />

im System des Energieversorgers<br />

testen.<br />

Diese Softwaretools – auf die wir noch dezidiert<br />

eingehen werden – umgehen die<br />

Sicherheitsvorkehrungen und können von<br />

daher unter den Straftatbestand des § 202c<br />

StGB subsumiert werden.<br />

Einige der wichtigen in Kali Linux enthaltenen<br />

300 Werkzeuge seien hiermit wie folgt<br />

vorgestellt:<br />

––<br />

Maltego:<br />

Programm, um Daten über Einzelpersonen<br />

oder Unternehmen im Internet zu<br />

sammeln<br />

––<br />

Kismet:<br />

Passiver Sniffer zur Untersuchung von<br />

lokalen Funknetzen<br />

––<br />

Nmap:<br />

Netzwerkscanner zur groben Analyse<br />

von Netzwerken mit der Benutzeroberfläche<br />

Uenmap<br />

––<br />

Wireshark:<br />

Graphischer Netzwerksniffer<br />

––<br />

Ettercap:<br />

Netzwerkmanipulationstool (zum Beispiel<br />

für Man-in-the-Middle-Angriffe)<br />

––<br />

Metasploit:<br />

Framework für das Austesten und Entwickeln<br />

von Exploits<br />

––<br />

John the Ripper:<br />

Programm zum Knacken und Testen von<br />

Passwörtern<br />

––<br />

Aircrack-ng:<br />

Sammlung von Tools, die es ermöglichen,<br />

Schwachstellen in WLANs zu analysieren<br />

und auszunutzen<br />

––<br />

Nemesis:<br />

Paketfälscher für Netzwerke<br />

––<br />

RainbowCrack:<br />

Cracker für LAN-Manager-Hashes<br />

––<br />

The Sleuth Kit:<br />

Sammlung an Forensik-Werkzeugen<br />

Knacken eines WPA2 WLANs mit<br />

Kali Linux<br />

WPA2 gilt nach wie vor als sicherer Standard<br />

für WLANs. Wie man – natürlich nur<br />

zu Testzwecken (!) – vorgeht, um die Sicherheit<br />

des WPA2 Passwortes zu knacken,<br />

sei an diesem Beispiel vorgestellt.<br />

Zuerst einmal muss man sich hierzu besorgen:<br />

––<br />

Kali Linux USB-Stick<br />

––<br />

WLAN-Karte, die Injection-/Monitor<br />

Mode fähig ist<br />

––<br />

Wordlist, um das Handshake-Passwort<br />

zu knacken, sobald es erfasst wurde<br />

Und hier nun das 12 Schritte Programm<br />

zum Testen der eigenen Sicherheit:<br />

––<br />

Starte Kali Linux and logge dich als root<br />

ein.<br />

––<br />

Stecke die Injection-fähige WLAN-Karte<br />

ein.<br />

––<br />

Trenne Dich von WLANs, öffne ein Terminal<br />

und tippe folgendes ein:<br />

airmon -ng<br />

Dies listet alle WLAN-Karten auf, welche<br />

den Monitor- (nicht Injektion-) Modus<br />

unterstützen.<br />

Wenn keine Karte aufgeführt ist, die Karte<br />

abziehen und wiedereinstecken und<br />

prüfen, ob sie. den Monitor-Modus unterstützt.<br />

Hierzu „ifconfig“ in ein anderes<br />

Terminal eingeben. Wenn die Karte in<br />

ifconfig aufgeführt wird, aber nicht in<br />

airmon-ng, dann unterstützt sie diesen<br />

Modus nicht.<br />

––<br />

Tippe airmon-ng start gefolgt vom Interface<br />

der WLAN-Karte ein, z.B.:<br />

airmon-ng start wlan0<br />

Die Nachricht „(monitor mode enabled)“<br />

bedeutet, dass die Karte erfolgreich in<br />

den Monitor-Modus versetzt wurde.<br />

Schreibe dir den Namen des neuen Monitor-Interfaces,<br />

z.B. mon0, auf.<br />

––<br />

Tippe airodump -np, gefolgt vom Namen<br />

des neuen Monitor-Interface (wahrscheinlich<br />

mon0) ein.<br />

––<br />

Die Airodump-Ergebnisse werden angezeigt,<br />

d.h. eine Liste aller drahtlosen<br />

Netzwerke der Umgebung wird angezeigt,<br />

auch das relevante. Sobald das entsprechende<br />

Netzwerk gefunden und markiert<br />

wurde, drücken und<br />

den Kanal des Ziel-Netzwerkes merken.<br />

––<br />

Tippe nun folgenden Befehl ein:<br />

airodump -ng -c [channel] –bssid [bssid]<br />

-w /root/Desktop [monitor interface]<br />

[channel] ist durch den Kanal deines<br />

Ziel-Netzwerkes zu ersetzen, [monitor<br />

interface] ist durch den Namen des Monitor-aktivierten<br />

Interface zu ersetzen<br />

(mon0).<br />

Das Ganze könnte jetzt wie folgt aussehen:<br />

airodump -ng -c <strong>10</strong> –bssid 00:14:BF:E0:<br />

E8:D5 -w /root/Desktop mon0<br />

––<br />

Jetzt muss gewartet werden, bis sich irgendein<br />

Gerät mit dem Netzwerk verbindet.<br />

Dann nutzen wir aireplay -ng<br />

39