Download PDF - IBM Redbooks

Download PDF - IBM Redbooks

Download PDF - IBM Redbooks

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

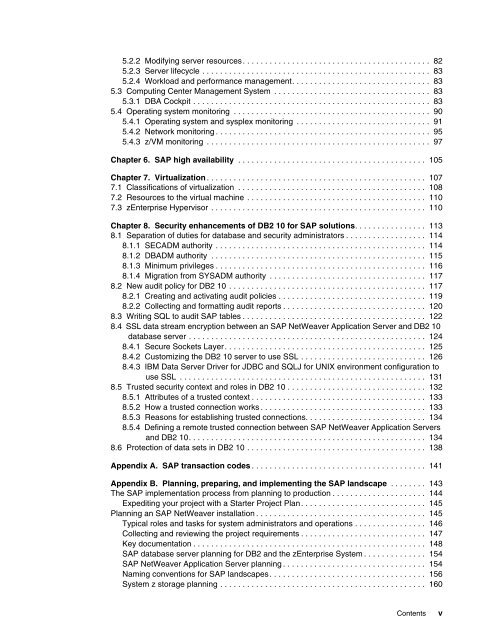

5.2.2 Modifying server resources. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 82<br />

5.2.3 Server lifecycle . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 83<br />

5.2.4 Workload and performance management. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 83<br />

5.3 Computing Center Management System . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 83<br />

5.3.1 DBA Cockpit . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 83<br />

5.4 Operating system monitoring . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 90<br />

5.4.1 Operating system and sysplex monitoring . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 91<br />

5.4.2 Network monitoring . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 95<br />

5.4.3 z/VM monitoring . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 97<br />

Chapter 6. SAP high availability . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 105<br />

Chapter 7. Virtualization . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 107<br />

7.1 Classifications of virtualization . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 108<br />

7.2 Resources to the virtual machine . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 110<br />

7.3 zEnterprise Hypervisor . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 110<br />

Chapter 8. Security enhancements of DB2 10 for SAP solutions. . . . . . . . . . . . . . . . 113<br />

8.1 Separation of duties for database and security administrators . . . . . . . . . . . . . . . . . . 114<br />

8.1.1 SECADM authority . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 114<br />

8.1.2 DBADM authority . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 115<br />

8.1.3 Minimum privileges . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 116<br />

8.1.4 Migration from SYSADM authority . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 117<br />

8.2 New audit policy for DB2 10 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 117<br />

8.2.1 Creating and activating audit policies . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 119<br />

8.2.2 Collecting and formatting audit reports . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 120<br />

8.3 Writing SQL to audit SAP tables . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 122<br />

8.4 SSL data stream encryption between an SAP NetWeaver Application Server and DB2 10<br />

database server . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 124<br />

8.4.1 Secure Sockets Layer. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 125<br />

8.4.2 Customizing the DB2 10 server to use SSL . . . . . . . . . . . . . . . . . . . . . . . . . . . . 126<br />

8.4.3 <strong>IBM</strong> Data Server Driver for JDBC and SQLJ for UNIX environment configuration to<br />

use SSL . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 131<br />

8.5 Trusted security context and roles in DB2 10 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 132<br />

8.5.1 Attributes of a trusted context . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 133<br />

8.5.2 How a trusted connection works . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 133<br />

8.5.3 Reasons for establishing trusted connections. . . . . . . . . . . . . . . . . . . . . . . . . . . 134<br />

8.5.4 Defining a remote trusted connection between SAP NetWeaver Application Servers<br />

and DB2 10. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 134<br />

8.6 Protection of data sets in DB2 10 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 138<br />

Appendix A. SAP transaction codes . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 141<br />

Appendix B. Planning, preparing, and implementing the SAP landscape . . . . . . . . 143<br />

The SAP implementation process from planning to production . . . . . . . . . . . . . . . . . . . . . 144<br />

Expediting your project with a Starter Project Plan. . . . . . . . . . . . . . . . . . . . . . . . . . . . 145<br />

Planning an SAP NetWeaver installation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 145<br />

Typical roles and tasks for system administrators and operations . . . . . . . . . . . . . . . . 146<br />

Collecting and reviewing the project requirements . . . . . . . . . . . . . . . . . . . . . . . . . . . . 147<br />

Key documentation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 148<br />

SAP database server planning for DB2 and the zEnterprise System . . . . . . . . . . . . . . 154<br />

SAP NetWeaver Application Server planning . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 154<br />

Naming conventions for SAP landscapes. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 156<br />

System z storage planning . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 160<br />

Contents v