V 32 N 69 FA

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

GESTIÓN SEGURA DE RESPALDOS DE DATOS EN LA NUBE. PROOF OF CONCEPT “CRYPTOBOX”<br />

Figura 3. Relevancia de la violación de datos para los profesionales<br />

Secuestro de sesión<br />

modelos de servicio, es fundamental que los consumidores<br />

de esos servicios comprendan las implicaciones de seguridad<br />

asociadas con el uso, la gestión, la orquestación y la<br />

supervisión de servicios en la nube. La dependencia de un<br />

conjunto débil de las interfaces y APIs expone a las<br />

organizaciones a una variedad de problemas de seguridad<br />

relacionados con la confidencialidad, integridad,<br />

disponibilidad y responsabilidad. Algunos ejemplos se<br />

presentan a continuación. a) Acceso anónimo y/o contraseñas<br />

reutilizables. b) Autenticación en texto plano. c) Transmisión<br />

de contenidos. d) Control de acceso inflexible. e)<br />

Autorizaciones indebidas. f) Control limitado en capacidad<br />

de registro, monitorización y logs. g) Servicio desconocido o<br />

dependencias de la API.<br />

Los métodos de ataque como el phishing, el fraude y la<br />

explotación de las vulnerabilidades de software aun logran<br />

resultados. Las credenciales y contraseñas a menudo son<br />

reutilizadas, lo que amplifica el impacto de este tipo de<br />

ataques. Las soluciones basadas en cloud añaden esta<br />

amenaza para su entorno.<br />

Albaladejo (2011) sostiene que: “en un entorno en la nube, si<br />

un atacante obtiene las credenciales de un usuario del entorno<br />

puede acceder a actividades y transacciones, manipular<br />

datos, devolver información falsificada o redirigir a los<br />

clientes a sitios maliciosos.” (p. 15) Las cuentas o instancias<br />

de servicio pueden llegar a ser una nueva base para el<br />

atacante. A partir de aquí, se puede aprovechar la<br />

suplantación para lanzar ataques posteriores.<br />

En abril de 2010, Amazon experimentó un Cross-Site<br />

Scripting (XSS) error que permitía a los atacantes secuestrar<br />

las credenciales del sitio. En 2009, numerosos sistemas de<br />

Amazon fueron secuestrados para funcionar como nodos del<br />

botnet Zeus, tal como se mencionó anteriormente. Con<br />

credenciales robadas, los atacantes a menudo pueden acceder<br />

a las áreas críticas de los servicios desplegados de cloud<br />

computing, lo que les permite comprometer la<br />

confidencialidad, integridad y disponibilidad de esos<br />

servicios. Las organizaciones deben ser conscientes de estas<br />

técnicas, así como la defensa común en las estrategias de<br />

protección a fondo para contener el daño (y posibles litigios)<br />

como resultado de una violación. Las organizaciones deben<br />

mirar a prohibir la distribución de credenciales de cuentas<br />

entre usuarios y servicios, y elaborar políticas necesarias para<br />

mitigar el riesgo.<br />

Figura 4. Matriz de riesgos para secuestro de sesión.<br />

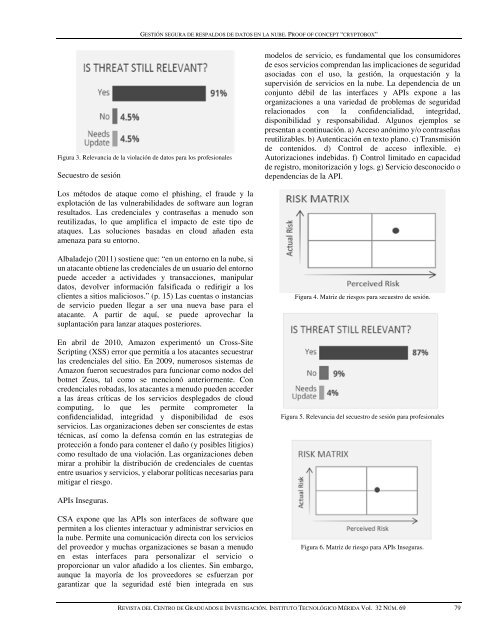

Figura 5. Relevancia del secuestro de sesión para profesionales<br />

APIs Inseguras.<br />

CSA expone que las APIs son interfaces de software que<br />

permiten a los clientes interactuar y administrar servicios en<br />

la nube. Permite una comunicación directa con los servicios<br />

del proveedor y muchas organizaciones se basan a menudo<br />

en estas interfaces para personalizar el servicio o<br />

proporcionar un valor añadido a los clientes. Sin embargo,<br />

aunque la mayoría de los proveedores se esfuerzan por<br />

garantizar que la seguridad esté bien integrada en sus<br />

Figura 6. Matriz de riesgo para APIs Inseguras.<br />

REVISTA DEL CENTRO DE GRADUADOS E INVESTIGACIÓN. INSTITUTO TECNOLÓGICO MÉRIDA Vol. <strong>32</strong> NÚM. <strong>69</strong> 79