- Page 1 and 2:

Guida avanzata di scripting Bash Un

- Page 3 and 4:

Dedica Per Anita, fonte di ogni mag

- Page 5 and 6:

12.4. Comandi per l’elaborazione

- Page 7 and 8:

Lista delle Tabelle 11-1. Identific

- Page 9 and 10:

26-5. Inserire il contenuto di uno

- Page 11 and 12:

Part 1. Introduzione La shell è un

- Page 13 and 14:

Capitolo 1. Perché programmare la

- Page 15 and 16:

Capitolo 2. Iniziare con #! Shell p

- Page 17 and 18:

cd $DIR_LOG Capitolo 2. Iniziare co

- Page 19 and 20:

2.1. Eseguire uno script O con: O c

- Page 21 and 22:

Part 2. I fondamenti

- Page 23 and 24:

; ;; . . Anche alcune operazioni di

- Page 25 and 26:

’ , \ / ‘ : Capitolo 3. Caratte

- Page 27 and 28:

! Capitolo 3. Caratteri speciali In

- Page 29 and 30:

$ ${} $* $@ $? $$ () {xxx,yyy,zzz,.

- Page 31 and 32:

File=/etc/fstab { read riga1 read r

- Page 33:

[ ] (( )) > &> >&>> < Capitolo 3. C

- Page 36 and 37:

| || & Capitolo 3. Caratteri specia

- Page 38 and 39:

- then echo "$a è uguale a $b." fi

- Page 40 and 41:

Infine, un esempio concreto di come

- Page 42 and 43:

+ % ~ ~+ ~- =~ ^ Opzione. Opzione p

- Page 44 and 45:

Capitolo 3. Caratteri speciali a="^

- Page 46 and 47:

Spaziatura Capitolo 3. Caratteri sp

- Page 48 and 49:

Capitolo 4. Introduzione alle varia

- Page 50 and 51:

# Notate l’effetto dei differenti

- Page 52 and 53:

echo "Il valore di \"a\" è $a." #

- Page 54 and 55:

let "d += 1" # 2334 + 1 = echo "d =

- Page 56 and 57:

Capitolo 4. Introduzione alle varia

- Page 58 and 59:

--- Esempio 4-6. verifica del nome

- Page 60 and 61:

Capitolo 5. Quoting Con il termine

- Page 62 and 63:

var="’(]\\{}\$\"" echo $var # ’

- Page 64 and 65:

echo "VIRGOLETTE" echo -e "\042" #

- Page 66 and 67:

echo "\\z" # \z # Sostituzione di c

- Page 68 and 69:

Note echo "foo bar" #foo #bar echo

- Page 70 and 71:

Capitolo 6. Exit ed exit status ...

- Page 72 and 73:

# Notate che "!" deve essere seguit

- Page 74 and 75:

fi parola=Linux sequenza_lettere=in

- Page 76 and 77:

echo echo "Verifica \"-n \$xyz\"" i

- Page 78 and 79:

fi Capitolo 7. Verifiche Il costrut

- Page 80 and 81:

Capitolo 7. Verifiche Nota: Dopo un

- Page 82 and 83:

-p -h -L -S -t -r -w -x -g -u il fi

- Page 84 and 85:

Esempio 7-4. Ricerca di link interr

- Page 86 and 87:

-lt -le < >= = è minore di if [ "

- Page 88 and 89:

-z -n è maggiore di, in ordine alf

- Page 90 and 91:

Capitolo 7. Verifiche fi # Usate il

- Page 92 and 93:

-a -o Capitolo 7. Verifiche # In qu

- Page 94 and 95:

Capitolo 8. Operazioni ed argomenti

- Page 96 and 97:

+= Capitolo 8. Operazioni ed argome

- Page 98 and 99:

Capitolo 8. Operazioni ed argomenti

- Page 100 and 101:

| |= ~ ! ^ ^= && || OR bitwise “O

- Page 102 and 103:

, if [ "$a" -eq 98 -o "$b" -eq 47 ]

- Page 104 and 105:

Capitolo 8. Operazioni ed argomenti

- Page 106 and 107:

Capitolo 9. Variabili riviste Utili

- Page 108 and 109:

$FUNCNAME $GLOBIGNORE $GROUPS $HOME

- Page 110 and 111:

Cautela $IFS non tratta la spaziatu

- Page 112 and 113:

$OLDPWD $OSTYPE $PATH $PIPESTATUS C

- Page 114 and 115:

$PPID $PROMPT_COMMAND $PS1 $PS2 Cap

- Page 116 and 117:

$REPLY $SECONDS exit 0 Capitolo 9.

- Page 118 and 119:

canzone="(nessuna risposta)" # Risp

- Page 120 and 121:

$UID echo "Ti chiami $nome." else e

- Page 122 and 123:

$0, $1, $2, ecc. $# $* $@ Parametri

- Page 124 and 125:

Capitolo 9. Variabili riviste All

- Page 126 and 127:

echo ’IFS=":", utilizzando $@’

- Page 128 and 129:

$! $_ PID (ID di processo) dell’u

- Page 130 and 131:

while read riga # Per tutte le righ

- Page 132 and 133:

expr substr $stringa $posizione $lu

- Page 134 and 135:

Esempio 9-11. Conversione di format

- Page 136 and 137:

Sostituzione di sottostringa ${stri

- Page 138 and 139:

${parametro} Manipolare e/o espande

- Page 140 and 141:

${parametro=default} ${parametro:=d

- Page 142 and 143:

: ${ZZXy23AB?"ZZXy23AB non è stata

- Page 144 and 145:

${var%Modello} ${var%%Modello} Capi

- Page 146 and 147:

${var:pos} Esempio 9-18. Rinominare

- Page 148 and 149:

#+ basename non ne ha, ma dirname s

- Page 150 and 151:

-i intero -a array -f funzioni (dec

- Page 152 and 153:

Capitolo 9. Variabili riviste decla

- Page 154 and 155:

Capitolo 9. Variabili riviste # (Gr

- Page 156 and 157:

END { print totale } " "$nomefile"

- Page 158 and 159:

Capitolo 9. Variabili riviste numer

- Page 160 and 161:

numeroc=$((RANDOM%25+6)) # Generare

- Page 162 and 163:

} fi else max=$((max/divisibilePer*

- Page 164 and 165:

Capitolo 9. Variabili riviste for (

- Page 166 and 167:

echo -n "$numero " let "contatore +

- Page 168 and 169:

(( a++ )) # Post-incremento di ’a

- Page 170 and 171:

Capitolo 10. Cicli ed alternative 1

- Page 172 and 173:

Capitolo 10. Cicli ed alternative #

- Page 174 and 175:

echo exit 0 Capitolo 10. Cicli ed a

- Page 176 and 177:

Esempio finale di [lista] risultant

- Page 178 and 179:

exit 0 Capitolo 10. Cicli ed altern

- Page 180 and 181:

while [condizione] do comando... do

- Page 182 and 183:

until let "a+=1" done # Fin qui nes

- Page 184 and 185:

do echo "Passo $esterno del ciclo e

- Page 186 and 187:

do echo -n "Gruppo $cicloesterno: "

- Page 188 and 189:

Capitolo 10. Cicli ed alternative b

- Page 190 and 191:

Capitolo 10. Cicli ed alternative #

- Page 192 and 193:

Capitolo 10. Cicli ed alternative #

- Page 194 and 195:

} [ $# -eq 1 ] || return $FALLIMENT

- Page 196 and 197:

Esempio 10-29. Creare menu utilizza

- Page 198 and 199:

Capitolo 11. Comandi interni e buil

- Page 200 and 201:

echo Capitolo 11. Comandi interni e

- Page 202 and 203:

printf Capitolo 11. Comandi interni

- Page 204 and 205:

ead } exit $E_ERR_DIR cd $var || er

- Page 206 and 207:

echo exit 0 Capitolo 11. Comandi in

- Page 208 and 209:

Capitolo 11. Comandi interni e buil

- Page 210 and 211:

cd Filesystem exit 0 # Fine del cod

- Page 212 and 213:

let dir2=/var/spool Capitolo 11. Co

- Page 214 and 215:

Capitolo 11. Comandi interni e buil

- Page 216 and 217:

set Capitolo 11. Comandi interni e

- Page 218 and 219:

unset echo; echo # Ancora. set -- $

- Page 220 and 221:

declare typeset readonly getopts Ca

- Page 222 and 223:

source . (comando punto ) Capitolo

- Page 224 and 225:

} # Errore, se l’argomento è ass

- Page 226 and 227:

Esempio 11-22. Effetti di exec #!/b

- Page 228 and 229:

false type [comando] Capitolo 11. C

- Page 230 and 231:

disown fg bg wait Capitolo 11. Coma

- Page 232 and 233:

suspend logout times kill Capitolo

- Page 234 and 235:

Note Notazione Significato Capitolo

- Page 236 and 237:

cat tac Capitolo 12. Filtri, progra

- Page 238 and 239:

m rmdir mkdir bash$ mv directory_in

- Page 240 and 241:

ln Capitolo 12. Filtri, programmi e

- Page 242 and 243:

man info Capitolo 12. Filtri, progr

- Page 244 and 245:

Capitolo 12. Filtri, programmi e co

- Page 246 and 247:

Capitolo 12. Filtri, programmi e co

- Page 248 and 249:

Capitolo 12. Filtri, programmi e co

- Page 250 and 251:

y=‘expr $y + 1‘ Capitolo 12. Fi

- Page 252 and 253:

Capitolo 12. Filtri, programmi e co

- Page 254 and 255:

Capitolo 12. Filtri, programmi e co

- Page 256 and 257:

at batch cal sleep Capitolo 12. Fil

- Page 258 and 259:

tsort uniq Capitolo 12. Filtri, pro

- Page 260 and 261:

expand unexpand cut Capitolo 12. Fi

- Page 262 and 263:

paste join Capitolo 12. Filtri, pro

- Page 264 and 265:

# head: # l’opzione -c4 considera

- Page 266 and 267:

grep Vedi anche Esempio 12-5, Esemp

- Page 268 and 269:

Capitolo 12. Filtri, programmi e co

- Page 270 and 271:

Capitolo 12. Filtri, programmi e co

- Page 272 and 273:

look Capitolo 12. Filtri, programmi

- Page 274 and 275:

tr Capitolo 12. Filtri, programmi e

- Page 276 and 277:

Capitolo 12. Filtri, programmi e co

- Page 278 and 279:

# Cancella i CR e scrive il file nu

- Page 280 and 281:

col column colrm # Si sarebbe potut

- Page 282 and 283:

gettext msgfmt iconv recode TeX gs

- Page 284 and 285:

lex yacc # Dalla pagina di manuale

- Page 286 and 287:

cpio Capitolo 12. Filtri, programmi

- Page 288 and 289:

gzip bzip2 compress uncompress Capi

- Page 290 and 291:

# Ricerca gli script sh e Bash in u

- Page 292 and 293:

which whereis whatis Capitolo 12. F

- Page 294 and 295:

strings Capitolo 12. Filtri, progra

- Page 296 and 297:

Capitolo 12. Filtri, programmi e co

- Page 298 and 299:

comm echo "ed avere i permessi di l

- Page 300 and 301:

sum cksum md5sum sha1sum Capitolo 1

- Page 302 and 303:

} fi Capitolo 12. Filtri, programmi

- Page 304 and 305:

mimencode mmencode crypt Capitolo 1

- Page 306 and 307:

dos2unix ptx more less Capitolo 12.

- Page 308 and 309:

;; QUESTION SECTION: ;2.6.9.81.in-a

- Page 310 and 311:

No_SPZ=$’\x0A’$’\x0D’ # Sep

- Page 312 and 313:

traceroute ping Capitolo 12. Filtri

- Page 314 and 315: sz rz ftp uucp uux cu telnet Capito

- Page 316 and 317: lynx rlogin rsh rcp rsync Capitolo

- Page 318 and 319: # "/4/i386/kernel-xen*" # "/4/i386/

- Page 320 and 321: } Capitolo 12. Filtri, programmi e

- Page 322 and 323: Capitolo 12. Filtri, programmi e co

- Page 324 and 325: mailto vacation Capitolo 12. Filtri

- Page 326 and 327: 12.8. Comandi per le operazioni mat

- Page 328 and 329: Capitolo 12. Filtri, programmi e co

- Page 330 and 331: ! } Capitolo 12. Filtri, programmi

- Page 332 and 333: Capitolo 12. Filtri, programmi e co

- Page 334 and 335: Capitolo 12. Filtri, programmi e co

- Page 336 and 337: awk Capitolo 12. Filtri, programmi

- Page 338 and 339: ash$ seq -s : 5 1:2:3:4:5 Sia jot c

- Page 340 and 341: getopt if [ $# -lt $MINARG ]; then

- Page 342 and 343: yes banner printenv lp Capitolo 12.

- Page 344 and 345: dd Capitolo 12. Filtri, programmi e

- Page 346 and 347: Capitolo 12. Filtri, programmi e co

- Page 348 and 349: od hexdump objdump mcookie Capitolo

- Page 350 and 351: m4 doexec } Unità1=miglia Unità2=

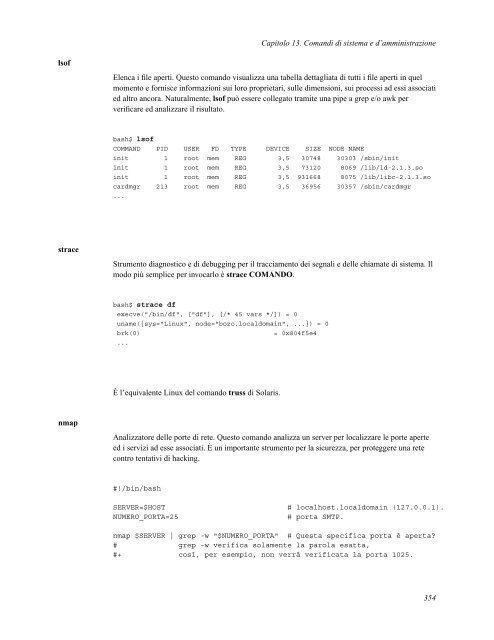

- Page 352 and 353: Capitolo 12. Filtri, programmi e co

- Page 354 and 355: useradd userdel usermod groupmod id

- Page 356 and 357: su sudo passwd Capitolo 13. Comandi

- Page 358 and 359: newgrp tty stty Capitolo 13. Comand

- Page 360 and 361: Capitolo 13. Comandi di sistema e d

- Page 362 and 363: setterm tset setserial Capitolo 13.

- Page 366 and 367: nc exit 0 # 25/tcp open smtp Capito

- Page 368 and 369: free procinfo lsdev du Capitolo 13.

- Page 370 and 371: vmstat netstat uptime bash$ stat fi

- Page 372 and 373: eadelf size Capitolo 13. Comandi di

- Page 374 and 375: pgrep pkill pstree top Capitolo 13.

- Page 376 and 377: fuser fi Capitolo 13. Comandi di si

- Page 378 and 379: telinit runlevel halt shutdown rebo

- Page 380 and 381: chkconfig tcpdump mount Capitolo 13

- Page 382 and 383: losetup mkswap swapon swapoff mke2f

- Page 384 and 385: hdparm fdisk fsck e2fsck debugfs ba

- Page 386 and 387: lockfile Capitolo 13. Comandi di si

- Page 388 and 389: ulimit quota setquota umask Risorse

- Page 390 and 391: insmod rmmod modprobe depmod modinf

- Page 392 and 393: dist Capitolo 13. Comandi di sistem

- Page 394 and 395: Capitolo 14. Sostituzione di comand

- Page 396 and 397: Cautela Capitolo 14. Sostituzione d

- Page 398 and 399: Cautela Capitolo 14. Sostituzione d

- Page 400 and 401: # Impostazione di una variabile al

- Page 402 and 403: Capitolo 14. Sostituzione di comand

- Page 404 and 405: 1. Esempio 12-9 2. Esempio 10-14 3.

- Page 406 and 407: # Redirige lo stderr nel file "nome

- Page 408 and 409: n&- # Nella redirezione congiunta d

- Page 410 and 411: # Salva lo stdout. exec > $FILELOG

- Page 412 and 413: echo "Numero di righe lette = $Righ

- Page 414 and 415:

Capitolo 16. Redirezione I/O # Sugg

- Page 416 and 417:

exit 0 Il precedente esempio può e

- Page 418 and 419:

Esempio 16-12. Eventi da registrare

- Page 420 and 421:

Capitolo 17. Here document Here and

- Page 422 and 423:

Capitolo 17. Here document # Bram M

- Page 424 and 425:

Capitolo 17. Here document Un here

- Page 426 and 427:

Finemessaggio Capitolo 17. Here doc

- Page 428 and 429:

echo echo "$nome $cognome" echo "$i

- Page 430 and 431:

Capitolo 17. Here document (printf

- Page 432 and 433:

# Esempio fornito da Kenny Stauffer

- Page 434 and 435:

Part 4. Argomenti avanzati Giunti a

- Page 436 and 437:

• • • Il punto -- . -- verifi

- Page 438 and 439:

Il solo modo per essere certi che u

- Page 440 and 441:

Capitolo 19. Espressioni Regolari N

- Page 442 and 443:

Capitolo 19. Espressioni Regolari I

- Page 444 and 445:

# Grazie, S.C. exit 0 Capitolo 19.

- Page 446 and 447:

) Capitolo 20. Subshell echo echo "

- Page 448 and 449:

È possibile eseguire processi in p

- Page 450 and 451:

echo echo Capitolo 21. Shell con fu

- Page 452 and 453:

-rw-rw-r-- 1 bozo bozo 78 Mar 10 12

- Page 454 and 455:

Note Capitolo 22. Sostituzione di p

- Page 456 and 457:

{ # Questo a proposito della sempli

- Page 458 and 459:

Capitolo 23. Funzioni saluti_bozo #

- Page 460 and 461:

funz () { echo "$1" } Capitolo 23.

- Page 462 and 463:

exit status return } read var_local

- Page 464 and 465:

else echo "Non posso contare le rig

- Page 466 and 467:

val_ritorno 257 # Errore! echo $? #

- Page 468 and 469:

Redirezione Capitolo 23. Funzioni E

- Page 470 and 471:

} echo $* } | tr a b Capitolo 23. F

- Page 472 and 473:

E_ERR_ARG=65 E_ERR_MAXARG=66 if [ -

- Page 474 and 475:

Capitolo 23. Funzioni # |_______| |

- Page 476 and 477:

Capitolo 24. Alias Un alias Bash, e

- Page 478 and 479:

Note Il comando unalias elimina un

- Page 480 and 481:

lista or else echo "Allo script son

- Page 482 and 483:

Capitolo 25. Costrutti lista # If t

- Page 484 and 485:

echo ${area[6]} # Questo assegnamen

- Page 486 and 487:

Esempio 26-3. Operazioni diverse su

- Page 488 and 489:

# Sostituzione di sottostringa # Ri

- Page 490 and 491:

# Opzione speciale del comando ’r

- Page 492 and 493:

array2[${#array2[*]}]="nuovo2" Elen

- Page 494 and 495:

nomefile=file_esempio # cat file_es

- Page 496 and 497:

# ---- # Gli enunciati "declare -a"

- Page 498 and 499:

declare -a array1=( zero1 uno1 due1

- Page 500 and 501:

Capitolo 26. Array # Ad ogni passag

- Page 502 and 503:

#!/bin/bash # Array "annidato". # E

- Page 504 and 505:

-- Capitolo 26. Array Gli array per

- Page 506 and 507:

visualizza_primi # Questo è ciò c

- Page 508 and 509:

echo "-----------------------------

- Page 510 and 511:

Capitolo 26. Array # È necessario

- Page 512 and 513:

filtra () # Elimina gli indici nega

- Page 514 and 515:

Capitolo 27. /dev e /proc 27.1. /de

- Page 516 and 517:

27.2. /proc echo "Connessione falli

- Page 518 and 519:

filedisp="/proc/bus/usb/devices" US

- Page 520 and 521:

# # Comunque, entrambi i seguenti a

- Page 522 and 523:

Capitolo 28. Zero e Null Usi di /de

- Page 524 and 525:

# blocchi=$1 # else # blocchi=$BLOC

- Page 526 and 527:

Capitolo 29. Debugging Debugging is

- Page 528 and 529:

Riepilogo dei sintomi di uno script

- Page 530 and 531:

trap Capitolo 29. Debugging # ... e

- Page 532 and 533:

#+ che indica che il collegamento

- Page 534 and 535:

Capitolo 29. Debugging LIMITE=$1 #

- Page 536 and 537:

function avvia() { local temp local

- Page 538 and 539:

Capitolo 30. Opzioni Le opzioni son

- Page 540 and 541:

Abbreviazione Nome Effetto Capitolo

- Page 542 and 543:

Capitolo 31. Precauzioni Non usare,

- Page 544 and 545:

echo "Il confronto ha funzionato."

- Page 546 and 547:

if [ "$BASH_VERSION" \< "$versione_

- Page 548 and 549:

# Cosa succede se decommentate le r

- Page 550 and 551:

do echo "$f supera i 100KB e non è

- Page 552 and 553:

Capitolo 32. Stile dello scripting

- Page 554 and 555:

Capitolo 32. Stile dello scripting

- Page 556 and 557:

Capitolo 33. Miscellanea 33.1. Shel

- Page 558 and 559:

Capitolo 33. Miscellanea awk. Se sa

- Page 560 and 561:

# È necessario effettuare la regis

- Page 562 and 563:

Capitolo 33. Miscellanea modulare e

- Page 564 and 565:

i=$RANDOM let "i %= $INTERVALLO" #

- Page 566 and 567:

if [ -z "$SUDO_COMMAND" ] then mntu

- Page 568 and 569:

echo "New York, NY 10009" echo "(21

- Page 570 and 571:

Capitolo 33. Miscellanea exit $E_BA

- Page 572 and 573:

Capitolo 33. Miscellanea Nota: Di s

- Page 574 and 575:

# Argomento $colore nullo. cecho #

- Page 576 and 577:

echo -n " "//$MUOVI_CAVALLO// } dis

- Page 578 and 579:

TIPO_CAVALLO=2 Capitolo 33. Miscell

- Page 580 and 581:

Capitolo 33. Miscellanea COL=$(expr

- Page 582 and 583:

Capitolo 33. Miscellanea #+ dell’

- Page 584 and 585:

Capitolo 33. Miscellanea L’operat

- Page 586 and 587:

} fi let "valass = (( 0 - $1 ))" #

- Page 588 and 589:

then echo "Utilizzo: ‘basename $0

- Page 590 and 591:

echo "Inserisci il secondo numero"

- Page 592 and 593:

tr -cs ’[:alpha:]’ Z | tr -s

- Page 594 and 595:

Capitolo 33. Miscellanea • Sarebb

- Page 596 and 597:

Capitolo 33. Miscellanea sia ottenu

- Page 598 and 599:

Capitolo 34. Bash, versioni 2 e 3 3

- Page 600 and 601:

echo select numero_catalogo in "B17

- Page 602 and 603:

Determina_Carta () { numero=$1 let

- Page 604 and 605:

echo # 1 2 3 4 5 6 7 8 9 10 • L

- Page 606 and 607:

Capitolo 35. Note conclusive 35.1.

- Page 608 and 609:

Capitolo 35. Note conclusive Se si

- Page 610 and 611:

Note Capitolo 35. Note conclusive M

- Page 612 and 613:

Bibliografia Those who do not under

- Page 614 and 615:

Discreto manuale che rappresenta un

- Page 616 and 617:

Ellen Siever e lo staff della O’R

- Page 618 and 619:

Gli script di shell d’esempio al

- Page 620 and 621:

(http://linuxgazette.net/109/park.h

- Page 622 and 623:

Appendice A. Script aggiuntivi Ques

- Page 624 and 625:

echo "$numero file rinominato." els

- Page 626 and 627:

Esempio A-5. copy-cd: copiare un CD

- Page 628 and 629:

then let "h /= 2" # Divide per 2. e

- Page 630 and 631:

} fi let "anno -= $ANNORIF" let "to

- Page 632 and 633:

Appendice A. Script aggiuntivi cat

- Page 634 and 635:

Appendice A. Script aggiuntivi # ++

- Page 636 and 637:

Appendice A. Script aggiuntivi # --

- Page 638 and 639:

Appendice A. Script aggiuntivi IsVa

- Page 640 and 641:

} if [ ${array[$t_top]} = "$ALIVE1"

- Page 642 and 643:

let "generation += 1" # Increment g

- Page 644 and 645:

Appendice A. Script aggiuntivi # pe

- Page 646 and 647:

Esempio A-14. password: generare pa

- Page 648 and 649:

Esempio A-16. Generare numeri primi

- Page 650 and 651:

if [ $# != 0 ] ; then cd $1 # si sp

- Page 652 and 653:

{ } [ "$1" = "$2" ] && return 0 [ "

- Page 654 and 655:

} echo "${1##$first}" Appendice A.

- Page 656 and 657:

Appendice A. Script aggiuntivi # Di

- Page 658 and 659:

T=( $(ls --inode --ignore-backups -

- Page 660 and 661:

name=Lidx case $ft in -) ((Lidx+=1)

- Page 662 and 663:

if [ $len -ne 32 ] ; then return 1

- Page 664 and 665:

{ local -a LOC LOC1 LOC2 local lk="

- Page 666 and 667:

Appendice A. Script aggiuntivi Sté

- Page 668 and 669:

function hash_set { eval "${Hash_co

- Page 670 and 671:

Appendice A. Script aggiuntivi shif

- Page 672 and 673:

Ora uno script che installa e monta

- Page 674 and 675:

Appendice A. Script aggiuntivi # if

- Page 676 and 677:

Appendice A. Script aggiuntivi echo

- Page 678 and 679:

echo Element $i: ${arrayZ[$i]} is:

- Page 680 and 681:

# # # Remove the above "# " to disa

- Page 682 and 683:

Warranty: None -{Its a script; the

- Page 684 and 685:

#### Special IFS settings used for

- Page 686 and 687:

} if [ ${#_pending_[@]} -eq 0 ] the

- Page 688 and 689:

} eval $2=\( \$\{_ul_out\[@\]\} \)

- Page 690 and 691:

# This function described in dot_ar

- Page 692 and 693:

#+ domain name recursion. declare -

- Page 694 and 695:

fi Appendice A. Script aggiuntivi p

- Page 696 and 697:

} Appendice A. Script aggiuntivi if

- Page 698 and 699:

} done eval $2=\( \$\{_st_reply\[@\

- Page 700 and 701:

} echo return 1 ;; 2) # Maybe okay.

- Page 702 and 703:

} Appendice A. Script aggiuntivi th

- Page 704 and 705:

local IFS=${WSP_IFS} # Local, uniqu

- Page 706 and 707:

;; fi fi Appendice A. Script aggiun

- Page 708 and 709:

unique_lines _den_ns _den_ns edit_e

- Page 710 and 711:

} fi if [ ${#reverse_pair[@]} -gt 0

- Page 712 and 713:

declare -a default_servers # See: h

- Page 714 and 715:

} _dot_dump=dump_dot fi fi return 0

- Page 716 and 717:

pend_func split_input pend_release

- Page 718 and 719:

Optional Graphics Support ’date,

- Page 720 and 721:

(a) To view display output on scree

- Page 722 and 723:

PC0000 guardproof.info. third.guard

- Page 724 and 725:

if [[ "$IPADDR" =~ "[(SERVFAIL)]$"

- Page 726 and 727:

} echo "Searching for $IPADDR in wh

- Page 728 and 729:

Esempio A-29. Rendere wget più sem

- Page 730 and 731:

Appendice A. Script aggiuntivi if [

- Page 732 and 733:

} Appendice A. Script aggiuntivi ec

- Page 734 and 735:

Appendice A. Script aggiuntivi unti

- Page 736 and 737:

done Appendice A. Script aggiuntivi

- Page 738 and 739:

Appendice A. Script aggiuntivi file

- Page 740 and 741:

echo $VarQualcosa Appendice A. Scri

- Page 742 and 743:

Appendice A. Script aggiuntivi # Gl

- Page 744 and 745:

echo ’comando echo:’"${Array[@]

- Page 746 and 747:

Appendice A. Script aggiuntivi echo

- Page 748 and 749:

# RIEPILOGO: # --------- Appendice

- Page 750 and 751:

echo -n ${VarVuota:=’Vuota’}’

- Page 752 and 753:

echo ${Array[@]+’Vuoto’} # Un a

- Page 754 and 755:

echo ’ - conteggio dei non-nulli:

- Page 756 and 757:

Appendice A. Script aggiuntivi echo

- Page 758 and 759:

Appendice A. Script aggiuntivi # **

- Page 760 and 761:

} " Appendice A. Script aggiuntivi

- Page 762 and 763:

{ } Appendice A. Script aggiuntivi

- Page 764 and 765:

cd_fsave () { local sfile=${CDPath}

- Page 766 and 767:

Appendice A. Script aggiuntivi # #

- Page 768 and 769:

add the commands to /etc/bash.bashr

- Page 770 and 771:

Appendice A. Script aggiuntivi /hom

- Page 772 and 773:

Appendice B. Tabelle di riferimento

- Page 774 and 775:

Appendice B. Tabelle di riferimento

- Page 776 and 777:

Espressione Significato Appendice B

- Page 778 and 779:

Appendice C. Una breve introduzione

- Page 780 and 781:

Appendice C. Una breve introduzione

- Page 782 and 783:

C.2. Awk 12. Esempio A-1 13. Esempi

- Page 784 and 785:

fi Appendice C. Una breve introduzi

- Page 786 and 787:

Appendice D. Codici di Exit con sig

- Page 788 and 789:

Appendice E. Una dettagliata introd

- Page 790 and 791:

echo 9th, a fd 8 >&8 Appendice E. U

- Page 792 and 793:

• -o Visualizza (output) il nome

- Page 794 and 795:

Appendice G. File importanti /etc/p

- Page 796 and 797:

• /usr/man Pagine di manuale. •

- Page 798 and 799:

Appendice I. Localizzazione La loca

- Page 800 and 801:

ash$ bash -D localized.sh "Can’t

- Page 802 and 803:

Appendice J. Cronologia dei comandi

- Page 804 and 805:

Appendice K. Un esempio di file .ba

- Page 806 and 807:

shopt -s histappend histreedit hist

- Page 808 and 809:

alias rm=’rm -i’ alias cp=’cp

- Page 810 and 811:

Appendice K. Un esempio di file .ba

- Page 812 and 813:

} esac Appendice K. Un esempio di f

- Page 814 and 815:

} Appendice K. Un esempio di file .

- Page 816 and 817:

Appendice K. Un esempio di file .ba

- Page 818 and 819:

Operatore di File Batch Corrisponde

- Page 820 and 821:

Appendice L. Conversione dei file b

- Page 822 and 823:

Appendice M. Esercizi Spiegate il c

- Page 824 and 825:

Backup Numeri primi Numeri della lo

- Page 826 and 827:

Numeri fortunati Appendice M. Eserc

- Page 828 and 829:

Togliere i commenti Conversione HTM

- Page 830 and 831:

Indice di comprensione Appendice M.

- Page 832 and 833:

Appendice M. Esercizi -------------

- Page 834 and 835:

Appendice N. Cronologia delle revis

- Page 836 and 837:

Appendice O. Siti per il download L

- Page 838 and 839:

echo SERVER_NAME = $SERVER_NAME ech

- Page 840 and 841:

Appendice Q. Copyright di un’oper

![Introduzione ai sistemi Wiki [PDF] - Mbox.dmi.unict.it](https://img.yumpu.com/16413205/1/184x260/introduzione-ai-sistemi-wiki-pdf-mboxdmiunictit.jpg?quality=85)