buch.041116.pdf - PDF-Format

buch.041116.pdf - PDF-Format

buch.041116.pdf - PDF-Format

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

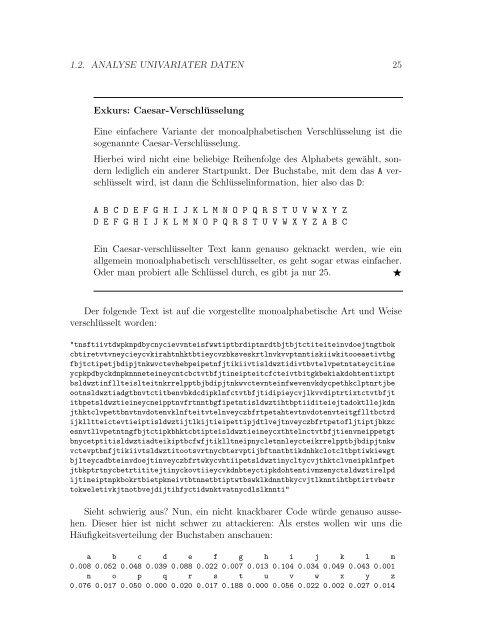

1.2. ANALYSE UNIVARIATER DATEN 25<br />

Exkurs: Caesar-Verschlüsselung<br />

Eine einfachere Variante der monoalphabetischen Verschlüsselung ist die<br />

sogenannte Caesar-Verschlüsselung.<br />

Hierbei wird nicht eine beliebige Reihenfolge des Alphabets gewählt, sondern<br />

lediglich ein anderer Startpunkt. Der Buchstabe, mit dem das A verschlüsselt<br />

wird, ist dann die Schlüsselinformation, hier also das D:<br />

A B C D E F G H I J K L M N O P Q R S T U V W X Y Z<br />

D E F G H I J K L M N O P Q R S T U V W X Y Z A B C<br />

Ein Caesar-verschlüsselter Text kann genauso geknackt werden, wie ein<br />

allgemein monoalphabetisch verschlüsselter, es geht sogar etwas einfacher.<br />

Oder man probiert alle Schlüssel durch, es gibt ja nur 25. ⋆<br />

Der folgende Text ist auf die vorgestellte monoalphabetische Art und Weise<br />

verschlüsselt worden:<br />

"tnsftiivtdwpknpdbycnycievvnteisfwwtiptbrdiptnrdtbjtbjtctiteiteinvdoejtngtbok<br />

cbtiretvtvneycieycvkirahtnhktbtieycvzbksveskrtlnvkvvptnntiskiiwkitooeaetivtbg<br />

fbjtctipetjbdipjtnkwvctevhebpeipetnfjtikiivtisldwztidivtbvtelvpetntateycitine<br />

ycpkpdbyckdnpknnneteineycntcbctvtbfjtineipteitcfcteivtbitgkbekiakdohtentixtpt<br />

bsldwztinfllteislteitnkrrelpptbjbdipjtnkwvctevnteinfwevenvkdycpethkclptnrtjbe<br />

ootnsldwztiadgtbnvtctitbenvbkdcdipklnfctvtbfjtidipieycvjlkvvdiptrtixtctvtbfjt<br />

itbpetsldwztieineycneipptnvfrtnntbgfipetntisldwztihtbptiiditeiejtadoktllejkdn<br />

jthktclvpettbnvtnvdotenvklnfteitvtelnveyczbfrtpetahtevtnvdotenvteitgflltbctrd<br />

ijklltteictevtieiptisldwztijtlkijtieipettipjdtlvejtnveyczbfrtpetofljtiptjbkzc<br />

esnvtllvpetntngfbjtctipkbhktcbtipteisldwztieineycxthtelnctvtbfjtienvneippetgt<br />

bnycetptitisldwztiadteikiptbcfwfjtiklltneipnycletnnleycteikrrelpptbjbdipjtnkw<br />

vctevptbnfjtikiivtsldwztitootsvrtnycbtervptijbftnntbtikdnhkclotcltbptiwkiewgt<br />

bjlteycadbteinvdoejtinveyczbfrtwkycvhtiipetsldwztinycltycvjthktclvneipklnfpet<br />

jtbkptrtnycbetrtititejtinyckovtiieycvkdnbteyctipkdohtentivmzenyctsldwztirelpd<br />

ijtineiptnpkbokrtbietpkneivtbtnnetbtiptwtbswklkdnntbkycvjtlknntihtbptirtvbetr<br />

tokweletivkjtnotbvejdijtihfyctidwnktvatnycdlslknnti"<br />

Sieht schwierig aus? Nun, ein nicht knackbarer Code würde genauso aussehen.<br />

Dieser hier ist nicht schwer zu attackieren: Als erstes wollen wir uns die<br />

Häufigkeitsverteilung der Buchstaben anschauen:<br />

a b c d e f g h i j k l m<br />

0.008 0.052 0.048 0.039 0.088 0.022 0.007 0.013 0.104 0.034 0.049 0.043 0.001<br />

n o p q r s t u v w x y z<br />

0.076 0.017 0.050 0.000 0.020 0.017 0.188 0.000 0.056 0.022 0.002 0.027 0.014