- Seite 1:

IBM Intelligent Operations Center

- Seite 4 und 5:

Hinweis Vor Verwendung dieser Infor

- Seite 6 und 7:

KPIs erstellen und integrieren . .

- Seite 8 und 9:

vi IBM Intelligent Operations Cente

- Seite 10 und 11:

Zielgruppe Dieses Information Cente

- Seite 12 und 13:

Tabelle 1. IBM Intelligent Operatio

- Seite 14 und 15:

Komponenten Auf übergeordneter Ebe

- Seite 16 und 17:

v Erstellung und Verteilung von akt

- Seite 18 und 19:

Weitere Informationen zum Meine Akt

- Seite 20 und 21:

Zugehörige Konzepte: „Standard O

- Seite 22 und 23:

Semantikmodell Stellt Services bere

- Seite 24 und 25:

Minimale Bildschirmauflösung IBM I

- Seite 26 und 27:

Zugehörige Konzepte: „Übersicht

- Seite 28 und 29:

. Überprüfen Sie die TCP/IP-Konfi

- Seite 30 und 31:

Tabelle 5. Erforderliche und option

- Seite 32 und 33:

Tabelle 6. Richtlinien für die Kon

- Seite 34 und 35:

Tabelle 6. Richtlinien für die Kon

- Seite 36 und 37:

Zugehörige Konzepte: „Position d

- Seite 38 und 39:

10. Legen Sie das Verzeichnis für

- Seite 40 und 41:

Zugehörige Konzepte: „Installati

- Seite 42 und 43:

Tabelle 9. Installationsverzeichnis

- Seite 44 und 45:

Das Installationsprogramm kann die

- Seite 46 und 47:

Informationen zu diesem Vorgang Wec

- Seite 48 und 49: Zugehörige Tasks: „Plattformsteu

- Seite 50 und 51: Tabelle 18. Kennworteigenschaften E

- Seite 52 und 53: Tabelle 18. Kennworteigenschaften (

- Seite 54 und 55: Zugehörige Konzepte: „Datei mit

- Seite 56 und 57: 2. Führen Sie den Befehl bin/insta

- Seite 58 und 59: [ Fail ] (fehlgeschlagen) Die Insta

- Seite 60 und 61: 9. Führen Sie Installationsphase 2

- Seite 62 und 63: Zugehörige Konzepte: „Installati

- Seite 64 und 65: 1. Starten Sie alle IBM Intelligent

- Seite 66 und 67: 4. Starten Sie auf der Workstation

- Seite 68 und 69: Vorgehensweise 1. Gehen Sie in eine

- Seite 70 und 71: 2. Installieren Sie das Beispielmod

- Seite 72 und 73: 5. Starten Sie die Semantic Model S

- Seite 74 und 75: 8. Klicken Sie auf Servers > Applic

- Seite 76 und 77: Ergebnisse Die Verarbeitungszeit wi

- Seite 78 und 79: 4. Starten Sie den SSH-Service neu,

- Seite 80 und 81: v taiuser v SRMSELFSERVICEUSR v was

- Seite 82 und 83: 2. Erstellen Sie für den Benutzer

- Seite 84 und 85: Tabelle 24. Im IBM Intelligent Oper

- Seite 86 und 87: Tabelle 25. Funktionen im IBM Intel

- Seite 88 und 89: Tabelle 26. Beschreibungen und Kenn

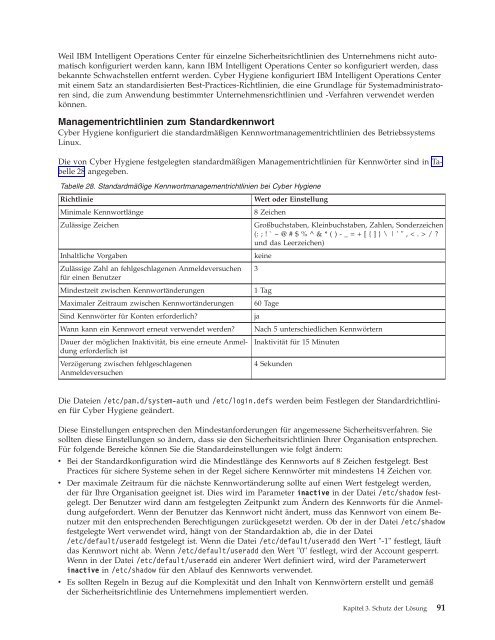

- Seite 90 und 91: Anmerkung: Um Zeit zu sparen, könn

- Seite 92 und 93: Zugehörige Informationen: Produktd

- Seite 94 und 95: Zugehörige Konzepte: „Administra

- Seite 96 und 97: Die Dokumentation, die bekannte Sch

- Seite 100 und 101: Weitere Informationen zur Verwaltun

- Seite 102 und 103: Entfernung der globalen Schreibbere

- Seite 104 und 105: 96 IBM Intelligent Operations Cente

- Seite 106 und 107: Ereignisse werden vom IBM Intellige

- Seite 108 und 109: - Grad der Bedrohung für Leben und

- Seite 110 und 111: v Anmerkung: Das Element ist für

- Seite 112 und 113: Tabelle 31. CAP-Elemente, die in IB

- Seite 114 und 115: Vom IBM Intelligent Operations Cent

- Seite 116 und 117: Publisher-Service verwenden Das Inj

- Seite 118 und 119: Zugehörige Konzepte: „Ereignisse

- Seite 120 und 121: 5. Geben Sie im Feld Ereignisinstan

- Seite 122 und 123: 8. Optional: Geben Sie im Feld Sent

- Seite 124 und 125: Anmerkung: Ereignisse mit einer bes

- Seite 126 und 127: Die vom IBM Intelligent Operations

- Seite 128 und 129: 8. Definieren Sie beliebige Filter

- Seite 130 und 131: schen KPIs nicht erlaubt. Um diese

- Seite 132 und 133: Zugehörige Konzepte: „Systemweit

- Seite 134 und 135: . Fügen Sie für jeden KPI in der

- Seite 136 und 137: Ländereinstellung en_US würde im

- Seite 138 und 139: - Wasserqualität - Physikalische I

- Seite 140 und 141: Vorbereitende Schritte Um eine Ress

- Seite 142 und 143: 4. Klicken Sie in der Liste auf den

- Seite 144 und 145: Workflow-Designer Mit dem Workflow-

- Seite 146 und 147: . Wählen Sie im Fenster Change Sta

- Seite 148 und 149:

Verwenden Sie eine der folgenden Op

- Seite 150 und 151:

v Um eine bestehende Ereigniskatego

- Seite 152 und 153:

Zugehörige Tasks: „Ereigniskateg

- Seite 154 und 155:

v http://appserver/ibm/iss/common/w

- Seite 156 und 157:

148 IBM Intelligent Operations Cent

- Seite 158 und 159:

Benutzerportlets In der folgenden T

- Seite 160 und 161:

Tabelle 37. Benutzerportlets im IBM

- Seite 162 und 163:

Zugehörige Informationen: Produktd

- Seite 164 und 165:

Anpassungsparameter Die Felder des

- Seite 166 und 167:

Tabelle 42. Anpassungsparameter des

- Seite 168 und 169:

Tabelle 44. Gültige Spalten-IDs de

- Seite 170 und 171:

Tabelle 46. Anpassungsparameter des

- Seite 172 und 173:

Tabelle 49. Anpassungsparameter des

- Seite 174 und 175:

Default help JSP (Standardmäßige

- Seite 176 und 177:

Tabelle 52. Werte der Anpassungspar

- Seite 178 und 179:

Anpassungsparameter Die Felder des

- Seite 180 und 181:

Zugehörige Konzepte: „Benachrich

- Seite 182 und 183:

Zugehörige Konzepte: „Beispiel-P

- Seite 184 und 185:

Vorgehensweise 1. Erstellen Sie die

- Seite 186 und 187:

v Einen KPI löschen. Ihre Updates

- Seite 188 und 189:

5. Wählen Sie in der Dropdown-List

- Seite 190 und 191:

Zugehörige Konzepte: „Status”

- Seite 192 und 193:

Zur Erweiterung und Änderung von E

- Seite 194 und 195:

Vorgehensweise 1. Exportieren Sie d

- Seite 196 und 197:

6. Um einen Bereich zu aktualisiere

- Seite 198 und 199:

Tabelle 63. Systemweite Werte, die

- Seite 200 und 201:

Tabelle 63. Systemweite Werte, die

- Seite 202 und 203:

xhost + su - db2inst1 db2cc 3. Öff

- Seite 204 und 205:

2. Wählen Sie die Ansicht und das

- Seite 206 und 207:

Tabelle 65. Kreisdiagrammoptionen f

- Seite 208 und 209:

Tabelle 67. Optionen für Informati

- Seite 210 und 211:

Tabelle 69. Common Alerting Protoco

- Seite 212 und 213:

Vorgehensweise 1. Klicken Sie in de

- Seite 214 und 215:

Services starten Zum Starten von Se

- Seite 216 und 217:

Tabelle 72. Abhängigkeiten der Sta

- Seite 218 und 219:

Nächste Schritte Überprüfen Sie

- Seite 220 und 221:

Tabelle 73. Abhängigkeiten der Sto

- Seite 222 und 223:

Anmerkung: Wenn Sie Microsoft Inter

- Seite 224 und 225:

Portlet "Administrationskonsolen" a

- Seite 226 und 227:

Zugehörige Informationen: Informat

- Seite 228 und 229:

Kennwort ein. Die Standard-Benutzer

- Seite 230 und 231:

Vorgehensweise 1. Überprüfen Sie,

- Seite 232 und 233:

Test "Account Management (Tivoli Id

- Seite 234 und 235:

Um den Server "timServer1" zu stopp

- Seite 236 und 237:

11. Rufen Sie das Tivoli Directory

- Seite 238 und 239:

Ressourcen Für den Test "Analytics

- Seite 240 und 241:

a. nodeagent b. CognosX_Disp1 c. Co

- Seite 242 und 243:

Das Symbol zeigt an, dass der Serve

- Seite 244 und 245:

a. Melden Sie sich an der Administr

- Seite 246 und 247:

Der Server "wodmServer1" wird gesto

- Seite 248 und 249:

5. Sind die Lotus Domino-Prozesse n

- Seite 250 und 251:

Wird die Nachricht ADMU0508I: The A

- Seite 252 und 253:

db2acd 5. Sind die DB2-Prozesse nic

- Seite 254 und 255:

server "nodeagent" wurde gestartet.

- Seite 256 und 257:

. Führen Sie in einem Befehlsfenst

- Seite 258 und 259:

Vorgehensweise 1. Überprüfen Sie,

- Seite 260 und 261:

Fehlerbestimmung Schlägt der Test

- Seite 262 und 263:

Nächste Schritte Beheben Sie alle

- Seite 264 und 265:

Ressourcen Für den Test "Monitorin

- Seite 266 und 267:

a. Melden Sie sich auf dem Verwaltu

- Seite 268 und 269:

Der Server "WBM_DE.AppTarget.WBMNod

- Seite 270 und 271:

springen. Wenn Sie "WBM_DE.AppTarge

- Seite 272 und 273:

server "nodeagent" wurde gestartet.

- Seite 274 und 275:

2. Überprüfen Sie, ob die Kapazit

- Seite 276 und 277:

v Tivoli Access Manager WebSEAL (au

- Seite 278 und 279:

4) Überprüfen Sie mit dem Befehl

- Seite 280 und 281:

272 IBM Intelligent Operations Cent

- Seite 282 und 283:

Tabelle 80. IBM Intelligent Operati

- Seite 284 und 285:

3. Klicken Sie auf Sicherheit > Glo

- Seite 286 und 287:

278 IBM Intelligent Operations Cent

- Seite 288 und 289:

Zugehörige Tasks: „Abmelden” U

- Seite 290 und 291:

Tabelle 82. Portlets in der Ansicht

- Seite 292 und 293:

Tabelle 84. Portlets in der Ansicht

- Seite 294 und 295:

Portlet anpassen Als Administrator

- Seite 296 und 297:

Die Ereignisliste wird (in Abhängi

- Seite 298 und 299:

Die Ressource wird (unabhängig von

- Seite 300 und 301:

Tabelle 88. Schnittstellenelemente

- Seite 302 und 303:

Portlet "Positionskarte" anpassen W

- Seite 304 und 305:

Kartenmarkierungen Die Position von

- Seite 306 und 307:

Einstellungen der Karte zurücksetz

- Seite 308 und 309:

v Sie können der Karte geografisch

- Seite 310 und 311:

v Sie können Details zu der Standa

- Seite 312 und 313:

Zugehörige Verweise: „Einstellun

- Seite 314 und 315:

im Feld Anfangsdatum das gestrige D

- Seite 316 und 317:

Über die Parameter für das Portle

- Seite 318 und 319:

Das Problem muss nicht notwendigerw

- Seite 320 und 321:

5. Klicken Sie auf OK. 6. Geben Sie

- Seite 322 und 323:

v Wenn Sie die gesamte Traceverarbe

- Seite 324 und 325:

Nächste Schritte Während der Lauf

- Seite 326 und 327:

Tabelle 96. Komponenten und Protoko

- Seite 328 und 329:

Tabelle 99. Komponenten und Protoko

- Seite 330 und 331:

CIYBA0105E • CIYBA0111E Mögliche

- Seite 332 und 333:

CIYBA0122E • CIYBA0130E Benutzera

- Seite 334 und 335:

CIYBA0163W • CIYBA0173I Benutzera

- Seite 336 und 337:

CIYBA0190E • CIYBA0198E zur Vorab

- Seite 338 und 339:

CIYBA0210I • CIYBA0223E CIYBA0210

- Seite 340 und 341:

CIYBA0239E • CIYBA0255I CIYBA0239

- Seite 342 und 343:

CIYBA0271E • CIYBA0281E reits fü

- Seite 344 und 345:

CIYBA0303E • CIYBA0313E 0070.clas

- Seite 346 und 347:

CIYBA0343E • CIYBA0405E CIYBA0343

- Seite 348 und 349:

CIYUI0003I • CIYUI0004I Wert ange

- Seite 350 und 351:

Zugehörige Konzepte: „Produktinf

- Seite 352 und 353:

Zugehörige Konzepte: „Produktinf

- Seite 354 und 355:

Zugehörige Konzepte: „Tracing ak

- Seite 356 und 357:

Sphere Application Server-Administr

- Seite 358 und 359:

Tivoli Service Request Manager star

- Seite 360 und 361:

Informationen zu diesem Vorgang Wen

- Seite 362 und 363:

d. Klicken Sie auf die Registerkart

- Seite 364 und 365:

Informationen zu diesem Vorgang Wä

- Seite 366 und 367:

Nächste Schritte Wenn im Portlet "

- Seite 368 und 369:

Zugehörige Konzepte: „Administra

- Seite 370 und 371:

Tabelle 100. Mit IBM Intelligent Op

- Seite 372 und 373:

Cyber Hygiene-Ausnahmen Sobald Cybe

- Seite 374 und 375:

Tabelle 104. Mit IBM Intelligent Op

- Seite 376 und 377:

Asynchron Betrifft Ereignisse, die

- Seite 378 und 379:

E EAR Siehe Unternehmensarchiv. EJB

- Seite 380 und 381:

Konfiguration 1. Die Art, mit der d

- Seite 382 und 383:

griff wird auch häufig verwendet,

- Seite 384 und 385:

V Verkehrsqualität (Level of Servi

- Seite 386 und 387:

Zusätzliche Produktinformationen D

- Seite 388 und 389:

Copyrightvermerk und Marken Copyrig

- Seite 390 und 391:

Die Lieferung des in diesem Dokumen

- Seite 392 und 393:

384 IBM Intelligent Operations Cent

- Seite 394:

Antwort IBM Deutschland GmbH TSC G