Elementare Zahlentheorie und Kryptographie

Elementare Zahlentheorie und Kryptographie

Elementare Zahlentheorie und Kryptographie

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

5.4 Schlüsselaustausch nach Diffie-Hellman<br />

Dieses Protokol ist kein Verschlüsselungsverfahren. Ziel ist es zwei User X <strong>und</strong> Y<br />

in den Besitz eines gemeinsamen Geheimnisses k X,Y (etwa eine 1000-Bit-Zahl)<br />

zu bringen, ohne daß dafür ein persönliches Treffen stattfinden muß. Wenn z.B.<br />

große Datenmengen zu übertragen sind, dann werden X <strong>und</strong> Y ein Private-<br />

Key-Verfahren (z.B. Triple-DES, AES, IDEA, BLOWFISH) verwenden müssen.<br />

Aus dem gemeinsamen Geheimnis können dann Schlüssel für die Private-Key-<br />

Sitzung abgeleitet werden. Wenn z.B. k X,Y eine 1000-Bit-Zahl ist, dann kann<br />

ein geeigneter 256-Bit-Hashwert von k X,Y (bez. einer öffentlich bekannten Hash-<br />

Funktion) als Schlüssel für eine AES-Sitzung genommen werden.<br />

Durch Kombination von Diffie-Hellman mit einem Private-Key-Verfahren entsteht<br />

also die Möglichkeit, große Datenmengen schnell verschlüsselt zu übertragen,<br />

ohne sich vorher zur Schlüsselvereinbarung treffen zu müssen.<br />

Wie bei ElGamal sei folgende Situation zugr<strong>und</strong>e gelegt: (G, g) ist eine öffentlich<br />

bekannte Einweggruppe 10 . U ist eine Menge von Usern (evtl. nur zwei). Jeder<br />

User X wählt zufällig ein d X ∈ {2, · · · , ord(g)−1} (nicht zu klein) <strong>und</strong> berechnet<br />

E X := g d X<br />

∈ G.<br />

d X bleibt geheim (nur User X kennt d X ) <strong>und</strong> E X wird öffentlich gemacht.<br />

Vgl. das erste Beispiel in Abschnitt 5.3<br />

Sei nun k X,Y := g d X d Y<br />

. User X kann dies mit der Formel k X,Y = E d X<br />

Y<br />

berechnen;<br />

er kennt ja seinen geheimen Schlüssel d X <strong>und</strong> E Y ist ohnehin öffentlich. Auch<br />

User Y kann k X,Y berechnen. Er verwendet die Formel k X,Y = E d Y<br />

X .<br />

Die User X <strong>und</strong> Y teilen also das Geheimnis k X,Y .<br />

Wir nennen im folgenden k X,Y das DH-Geheimnis von X <strong>und</strong> Y.<br />

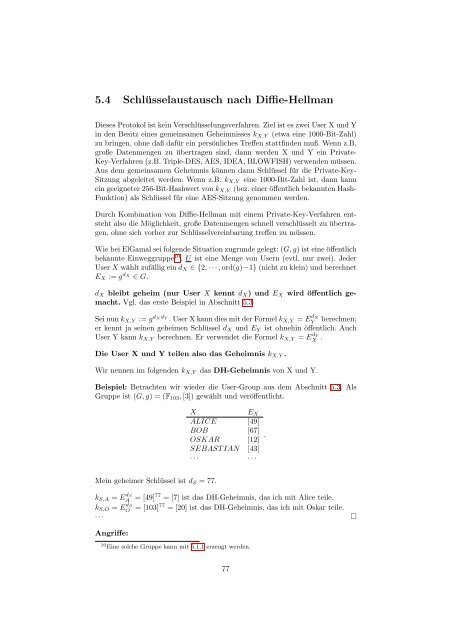

Beispiel: Betrachten wir wieder die User-Group aus dem Abschnitt 5.3. Als<br />

Gruppe ist (G, g) = (F 103 , [3]) gewählt <strong>und</strong> veröffentlicht.<br />

X<br />

E X<br />

ALICE [49]<br />

BOB [67]<br />

.<br />

OSKAR [12]<br />

SEBAST IAN [43]<br />

· · · · · ·<br />

Mein geheimer Schlüssel ist d S = 77.<br />

k S,A = E d S<br />

A<br />

= [49]77 = [7] ist das DH-Geheimnis, das ich mit Alice teile.<br />

k S,O = E d S<br />

O<br />

= [103]77 = [20] ist das DH-Geheimnis, das ich mit Oskar teile.<br />

· · · □<br />

Angriffe:<br />

10 Eine solche Gruppe kann mit 5.1.1 erzeugt werden.<br />

77