Dieter Kochheim, Verdeckte Ermittlungen im Internet - Cyberfahnder

Dieter Kochheim, Verdeckte Ermittlungen im Internet - Cyberfahnder

Dieter Kochheim, Verdeckte Ermittlungen im Internet - Cyberfahnder

- Keine Tags gefunden...

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

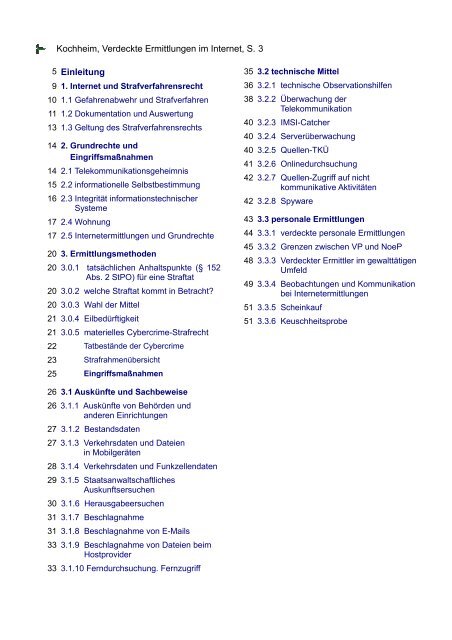

<strong>Kochhe<strong>im</strong></strong>, <strong>Verdeckte</strong> <strong>Ermittlungen</strong> <strong>im</strong> <strong>Internet</strong>, S. 3<br />

5 Einleitung<br />

9 1. <strong>Internet</strong> und Strafverfahrensrecht<br />

10 1.1 Gefahrenabwehr und Strafverfahren<br />

11 1.2 Dokumentation und Auswertung<br />

13 1.3 Geltung des Strafverfahrensrechts<br />

14 2. Grundrechte und<br />

Eingriffsmaßnahmen<br />

14 2.1 Telekommunikationsgehe<strong>im</strong>nis<br />

15 2.2 informationelle Selbstbest<strong>im</strong>mung<br />

16 2.3 Integrität informationstechnischer<br />

Systeme<br />

17 2.4 Wohnung<br />

17 2.5 <strong>Internet</strong>ermittlungen und Grundrechte<br />

20 3. Ermittlungsmethoden<br />

20 3.0.1 tatsächlichen Anhaltspunkte (§ 152<br />

Abs. 2 StPO) für eine Straftat<br />

20 3.0.2 welche Straftat kommt in Betracht?<br />

20 3.0.3 Wahl der Mittel<br />

21 3.0.4 Eilbedürftigkeit<br />

21 3.0.5 materielles Cybercr<strong>im</strong>e-Strafrecht<br />

22 Tatbestände der Cybercr<strong>im</strong>e<br />

23 Strafrahmenübersicht<br />

25 Eingriffsmaßnahmen<br />

26 3.1 Auskünfte und Sachbeweise<br />

26 3.1.1 Auskünfte von Behörden und<br />

anderen Einrichtungen<br />

27 3.1.2 Bestandsdaten<br />

27 3.1.3 Verkehrsdaten und Dateien<br />

in Mobilgeräten<br />

28 3.1.4 Verkehrsdaten und Funkzellendaten<br />

29 3.1.5 Staatsanwaltschaftliches<br />

Auskunftsersuchen<br />

30 3.1.6 Herausgabeersuchen<br />

31 3.1.7 Beschlagnahme<br />

31 3.1.8 Beschlagnahme von E-Mails<br />

33 3.1.9 Beschlagnahme von Dateien be<strong>im</strong><br />

Hostprovider<br />

33 3.1.10 Ferndurchsuchung. Fernzugriff<br />

35 3.2 technische Mittel<br />

36 3.2.1 technische Observationshilfen<br />

38 3.2.2 Überwachung der<br />

Telekommunikation<br />

40 3.2.3 IMSI-Catcher<br />

40 3.2.4 Serverüberwachung<br />

40 3.2.5 Quellen-TKÜ<br />

41 3.2.6 Onlinedurchsuchung<br />

42 3.2.7 Quellen-Zugriff auf nicht<br />

kommunikative Aktivitäten<br />

42 3.2.8 Spyware<br />

43 3.3 personale <strong>Ermittlungen</strong><br />

44 3.3.1 verdeckte personale <strong>Ermittlungen</strong><br />

45 3.3.2 Grenzen zwischen VP und NoeP<br />

48 3.3.3 <strong>Verdeckte</strong>r Ermittler <strong>im</strong> gewalttätigen<br />

Umfeld<br />

49 3.3.4 Beobachtungen und Kommunikation<br />

bei <strong>Internet</strong>ermittlungen<br />

51 3.3.5 Scheinkauf<br />

51 3.3.6 Keuschheitsprobe