c't magazin für computer technik 15 vom 1.7.2013 - since

c't magazin für computer technik 15 vom 1.7.2013 - since

c't magazin für computer technik 15 vom 1.7.2013 - since

- Keine Tags gefunden...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

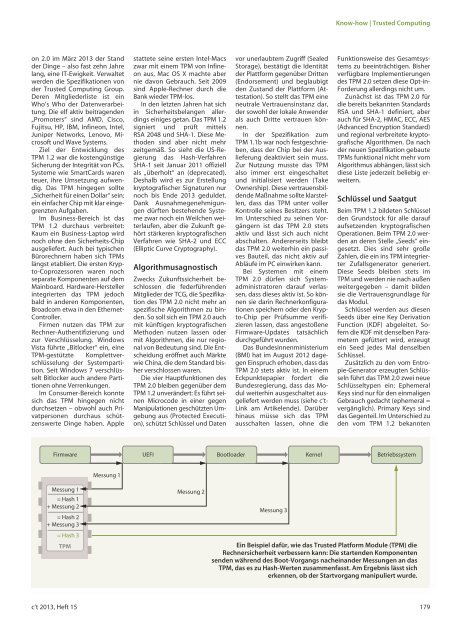

Know-how | Trusted Computingon 2.0 im März 2013 der Standder Dinge – also fast zehn Jahrelang, eine IT-Ewigkeit. Verwaltetwerden die Spezifikationen vonder Trusted Computing Group.Deren Mitgliederliste ist einWho’s Who der Datenverarbeitung.Die elf aktiv beitragenden„Promoters“ sind AMD, Cisco,Fujitsu, HP, IBM, Infineon, Intel,Juniper Networks, Lenovo, Microsoftund Wave Systems.Ziel der Entwicklung desTPM 1.2 war die kostengünstigeSicherung der Integrität von PCs.Systeme wie SmartCards warenteuer, ihre Umsetzung aufwendig.Das TPM hingegen sollte„Sicherheit für einen Dollar“ sein:ein einfacher Chip mit klar eingegrenztenAufgaben.Im Business-Bereich ist dasTPM 1.2 durchaus verbreitet:Kaum ein Business-Laptop wirdnoch ohne den Sicherheits-Chipausgeliefert. Auch bei typischenBürorechnern haben sich TPMslängst etabliert. Die ersten Krypto-Coprozessorenwaren nochseparate Komponenten auf demMainboard. Hardware-Herstellerintegrierten das TPM jedochbald in anderen Komponenten,Broadcom etwa in den Ethernet-Controller.Firmen nutzen das TPM zurRechner-Authentifizierung undzur Verschlüsselung. WindowsVista führte „Bitlocker“ ein, ei neTPM-gestützte Komplettverschlüsselungder System parti -tion. Seit Windows 7 verschlüsseltBitlocker auch andere Partitionenohne Verrenkungen.Im Consumer-Bereich konntesich das TPM hingegen nichtdurchsetzen – obwohl auch Privatpersonendurchaus schützenswerteDinge haben. Applestattete seine ersten Intel-Macszwar mit einem TPM von Infineonaus, Mac OS X machte abernie davon Gebrauch. Seit 2009sind Apple-Rechner durch dieBank wieder TPM-los.In den letzten Jahren hat sichin Sicherheitsbelangen allerdingseiniges getan. Das TPM 1.2signiert und prüft mittelsRSA 2048 und SHA-1. Diese Methodensind aber nicht mehrzeitgemäß. So sieht die US-Regierungdas Hash-VerfahrenSHA-1 seit Januar 2011 offiziellals „überholt“ an (deprecated).Deshalb wird es zur Erstellungkryptografischer Signaturen nurnoch bis Ende 2013 geduldet.Dank Ausnahmegenehmigungendürften bestehende Systemezwar noch ein Weilchen weiterlaufen,aber die Zukunft gehörtstärkeren kryptografischenVerfahren wie SHA-2 und ECC(Elliptic Curve Cryptography).AlgorithmusagnostischZwecks Zukunftssicherheit beschlossendie federführendenMitglieder der TCG, die Spezifikationdes TPM 2.0 nicht mehr anspezifische Algorithmen zu binden.So soll sich ein TPM 2.0 auchmit künftigen kryptografischenMethoden nutzen lassen odermit Algorithmen, die nur regionalvon Bedeutung sind. Die Entscheidungeröffnet auch Märktewie China, die dem Standard bisherverschlossen waren.Die vier Hauptfunktionen desTPM 2.0 bleiben gegenüber demTPM 1.2 unverändert: Es führt seinenMicrocode in einer gegenManipulationen geschützten Um -gebung aus (Protected Execution),schützt Schlüssel und Datenvor unerlaubtem Zugriff (SealedStorage), bestätigt die Identitätder Plattform gegenüber Dritten(Endorsement) und beglaubigtden Zustand der Plattform (Attestation).So stellt das TPM eineneutrale Ver trauensinstanz dar,der sowohl der lokale Anwenderals auch Dritte vertrauen können.In der Spezifikation zumTPM 1.1b war noch festgeschrieben,dass der Chip bei der Auslieferungdeaktiviert sein muss.Zur Nutzung musste das TPMalso immer erst eingeschaltetund initialisiert werden (TakeOwnership). Diese vertrauensbildendeMaßnahme sollte klarstellen,dass das TPM unter vollerKontrolle seines Besitzers steht.Im Unterschied zu seinen Vorgängernist das TPM 2.0 stetsaktiv und lässt sich auch nichtabschalten. Andererseits bleibtdas TPM 2.0 weiterhin ein passivesBauteil, das nicht aktiv aufAbläufe im PC einwirken kann.Bei Systemen mit einemTPM 2.0 dürfen sich System -administratoren darauf verlassen,dass dieses aktiv ist. So könnensie darin Rechnerkonfigurationenspeichern oder den Krypto-Chipper Prüfsumme verifi -zieren lassen, dass angestoßeneFirmware-Updates tatsächlichdurchgeführt wurden.Das Bundesinnenministerium(BMI) hat im August 2012 dagegenEinspruch erhoben, dass dasTPM 2.0 stets aktiv ist. In einemEckpunktepapier fordert dieBundesregierung, dass das Mo -dul weiterhin ausgeschaltet ausgeliefertwerden muss (siehe c’t-Link am Artikelende). Darüberhinaus müsse sich das TPMausschalten lassen, ohne dieFunktionsweise des Gesamtsystemszu beeinträchtigen. Bisherverfügbare Implemen tierungendes TPM 2.0 setzen diese Opt-in-Forderung allerdings nicht um.Zunächst ist das TPMˇ2.0 fürdie bereits bekannten StandardsRSA und SHA-1 definiert, aberauch für SHA-2, HMAC, ECC, AES(Advanced Encryption Standard)und regional verbreitete kryptografischeAlgorithmen. Da nachder neuen Spezifikation gebauteTPMs funktional nicht mehr <strong>vom</strong>Algorithmus abhängen, lässt sichdiese Liste jederzeit beliebig erweitern.Schlüssel und SaatgutBeim TPM 1.2 bildeten Schlüsselden Grundstock für alle daraufaufsetzenden kryptografischenOperationen. Beim TPMˇ2.0 werdenan deren Stelle „Seeds“ eingesetzt.Dies sind sehr großeZahlen, die ein ins TPM integrierterZufallsgenerator generiert.Diese Seeds bleiben stets imTPM und werden nie nach außenweitergegeben – damit bildensie die Vertrauensgrundlage fürdas Modul.Schlüssel werden aus diesenSeeds über eine Key DerivationFunction (KDF) abgeleitet. Soferndie KDF mit denselben Parameterngefüttert wird, erzeugtein Seed jedes Mal denselbenSchlüssel.Zusätzlich zu den <strong>vom</strong> Entropie-Generatorerzeugten Schlüsselnführt das TPM 2.0 zwei neueSchlüsseltypen ein: EphemeralKeys sind nur für den einmaligenGebrauch gedacht (ephemeral =vergänglich). Primary Keys sinddas Gegenteil. Im Unterschied zuden <strong>vom</strong> TPM 1.2 bekanntenFirmware UEFI Bootloader Kernel BetriebssystemMessung 1Messung 1= Hash 1+ Messung 2= Hash 2+ Messung 3= Hash 3TPMMessung 2Messung 3Ein Beispiel dafür, wie das Trusted Platform Module (TPM) dieRechner sicherheit ver bessern kann: Die startenden Komponentensenden während des Boot-Vorgangs nach einander Messungen an dasTPM, das es zu Hash-Werten zusammenfasst. Am Ergebnis lässt sicherkennen, ob der Startvorgang manipuliert wurde.c’t 2013, Heft <strong>15</strong>179