PDF-Version - am Institut für Baustatik

PDF-Version - am Institut für Baustatik

PDF-Version - am Institut für Baustatik

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

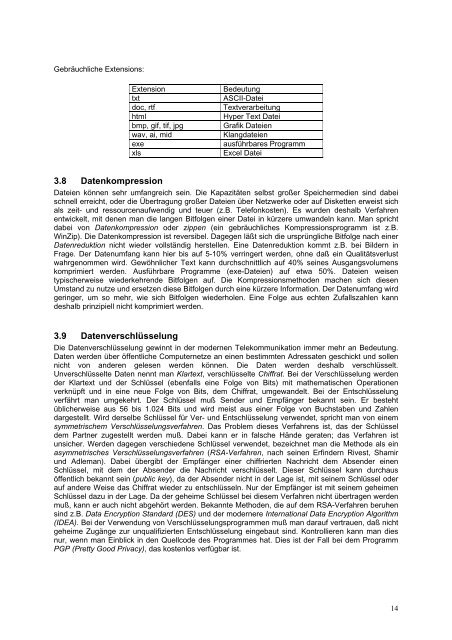

Gebräuchliche Extensions:<br />

Extension Bedeutung<br />

txt ASCII-Datei<br />

doc, rtf Textverarbeitung<br />

html Hyper Text Datei<br />

bmp, gif, tif, jpg Grafik Dateien<br />

wav, ai, mid Klangdateien<br />

exe ausführbares Progr<strong>am</strong>m<br />

xls Excel Datei<br />

3.8 Datenkompression<br />

Dateien können sehr umfangreich sein. Die Kapazitäten selbst großer Speichermedien sind dabei<br />

schnell erreicht, oder die Übertragung großer Dateien über Netzwerke oder auf Disketten erweist sich<br />

als zeit- und ressourcenaufwendig und teuer (z.B. Telefonkosten). Es wurden deshalb Verfahren<br />

entwickelt, mit denen man die langen Bitfolgen einer Datei in kürzere umwandeln kann. Man spricht<br />

dabei von Datenkompression oder zippen (ein gebräuchliches Kompressionsprogr<strong>am</strong>m ist z.B.<br />

WinZip). Die Datenkompression ist reversibel. Dagegen läßt sich die ursprüngliche Bitfolge nach einer<br />

Datenreduktion nicht wieder vollständig herstellen. Eine Datenreduktion kommt z.B. bei Bildern in<br />

Frage. Der Datenumfang kann hier bis auf 5-10% verringert werden, ohne daß ein Qualitätsverlust<br />

wahrgenommen wird. Gewöhnlicher Text kann durchschnittlich auf 40% seines Ausgangsvolumens<br />

komprimiert werden. Ausführbare Progr<strong>am</strong>me (exe-Dateien) auf etwa 50%. Dateien weisen<br />

typischerweise wiederkehrende Bitfolgen auf. Die Kompressionsmethoden machen sich diesen<br />

Umstand zu nutze und ersetzen diese Bitfolgen durch eine kürzere Information. Der Datenumfang wird<br />

geringer, um so mehr, wie sich Bitfolgen wiederholen. Eine Folge aus echten Zufallszahlen kann<br />

deshalb prinzipiell nicht komprimiert werden.<br />

3.9 Datenverschlüsselung<br />

Die Datenverschlüsselung gewinnt in der modernen Telekommunikation immer mehr an Bedeutung.<br />

Daten werden über öffentliche Computernetze an einen bestimmten Adressaten geschickt und sollen<br />

nicht von anderen gelesen werden können. Die Daten werden deshalb verschlüsselt.<br />

Unverschlüsselte Daten nennt man Klartext, verschlüsselte Chiffrat. Bei der Verschlüsselung werden<br />

der Klartext und der Schlüssel (ebenfalls eine Folge von Bits) mit mathematischen Operationen<br />

verknüpft und in eine neue Folge von Bits, dem Chiffrat, umgewandelt. Bei der Entschlüsselung<br />

verfährt man umgekehrt. Der Schlüssel muß Sender und Empfänger bekannt sein. Er besteht<br />

üblicherweise aus 56 bis 1.024 Bits und wird meist aus einer Folge von Buchstaben und Zahlen<br />

dargestellt. Wird derselbe Schlüssel <strong>für</strong> Ver- und Entschlüsselung verwendet, spricht man von einem<br />

symmetrischem Verschlüsselungsverfahren. Das Problem dieses Verfahrens ist, das der Schlüssel<br />

dem Partner zugestellt werden muß. Dabei kann er in falsche Hände geraten; das Verfahren ist<br />

unsicher. Werden dagegen verschiedene Schlüssel verwendet, bezeichnet man die Methode als ein<br />

asymmetrisches Verschlüsselungsverfahren (RSA-Verfahren, nach seinen Erfindern Rivest, Sh<strong>am</strong>ir<br />

und Adleman). Dabei übergibt der Empfänger einer chiffrierten Nachricht dem Absender einen<br />

Schlüssel, mit dem der Absender die Nachricht verschlüsselt. Dieser Schlüssel kann durchaus<br />

öffentlich bekannt sein (public key), da der Absender nicht in der Lage ist, mit seinem Schlüssel oder<br />

auf andere Weise das Chiffrat wieder zu entschlüsseln. Nur der Empfänger ist mit seinem geheimen<br />

Schlüssel dazu in der Lage. Da der geheime Schlüssel bei diesem Verfahren nicht übertragen werden<br />

muß, kann er auch nicht abgehört werden. Bekannte Methoden, die auf dem RSA-Verfahren beruhen<br />

sind z.B. Data Encryption Standard (DES) und der modernere International Data Encryption Algorithm<br />

(IDEA). Bei der Verwendung von Verschlüsselungsprogr<strong>am</strong>men muß man darauf vertrauen, daß nicht<br />

geheime Zugänge zur unqualifizierten Entschlüsselung eingebaut sind. Kontrollieren kann man dies<br />

nur, wenn man Einblick in den Quellcode des Progr<strong>am</strong>mes hat. Dies ist der Fall bei dem Progr<strong>am</strong>m<br />

PGP (Pretty Good Privacy), das kostenlos verfügbar ist.<br />

14