PDF-Version - am Institut für Baustatik

PDF-Version - am Institut für Baustatik

PDF-Version - am Institut für Baustatik

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

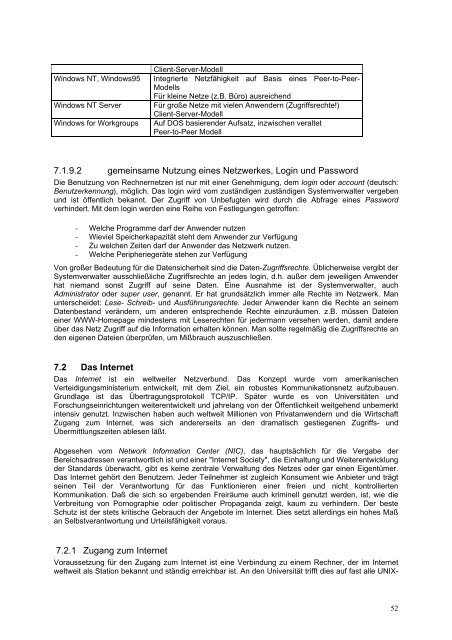

Client-Server-Modell<br />

Windows NT, Windows95 Integrierte Netzfähigkeit auf Basis eines Peer-to-Peer-<br />

Modells<br />

Für kleine Netze (z.B. Büro) ausreichend<br />

Windows NT Server Für große Netze mit vielen Anwendern (Zugriffsrechte!)<br />

Client-Server-Modell<br />

Windows for Workgroups Auf DOS basierender Aufsatz, inzwischen veraltet<br />

Peer-to-Peer Modell<br />

7.1.9.2 gemeins<strong>am</strong>e Nutzung eines Netzwerkes, Login und Password<br />

Die Benutzung von Rechnernetzen ist nur mit einer Genehmigung, dem login oder account (deutsch:<br />

Benutzerkennung), möglich. Das login wird vom zuständigen zuständigen Systemverwalter vergeben<br />

und ist öffentlich bekannt. Der Zugriff von Unbefugten wird durch die Abfrage eines Password<br />

verhindert. Mit dem login werden eine Reihe von Festlegungen getroffen:<br />

- Welche Progr<strong>am</strong>me darf der Anwender nutzen<br />

- Wieviel Speicherkapazität steht dem Anwender zur Verfügung<br />

- Zu welchen Zeiten darf der Anwender das Netzwerk nutzen.<br />

- Welche Peripheriegeräte stehen zur Verfügung<br />

Von großer Bedeutung <strong>für</strong> die Datensicherheit sind die Daten-Zugriffsrechte. Üblicherweise vergibt der<br />

Systemverwalter ausschließliche Zugriffsrechte an jedes login, d.h. außer dem jeweiligen Anwender<br />

hat niemand sonst Zugriff auf seine Daten. Eine Ausnahme ist der Systemverwalter, auch<br />

Administrator oder super user, genannt. Er hat grundsätzlich immer alle Rechte im Netzwerk. Man<br />

unterscheidet: Lese- Schreib- und Ausführungsrechte. Jeder Anwender kann die Rechte an seinem<br />

Datenbestand verändern, um anderen entsprechende Rechte einzuräumen. z.B. müssen Dateien<br />

einer WWW-Homepage mindestens mit Leserechten <strong>für</strong> jedermann versehen werden, d<strong>am</strong>it andere<br />

über das Netz Zugriff auf die Information erhalten können. Man sollte regelmäßig die Zugriffsrechte an<br />

den eigenen Dateien überprüfen, um Mißbrauch auszuschließen.<br />

7.2 Das Internet<br />

Das Internet ist ein weltweiter Netzverbund. Das Konzept wurde vom <strong>am</strong>erikanischen<br />

Verteidigungsministerium entwickelt, mit dem Ziel, ein robustes Kommunikationsnetz aufzubauen.<br />

Grundlage ist das Übertragungsprotokoll TCP/IP. Später wurde es von Universitäten und<br />

Forschungseinrichtungen weiterentwickelt und jahrelang von der Öffentlichkeit weitgehend unbemerkt<br />

intensiv genutzt. Inzwischen haben auch weltweit Millionen von Privatanwendern und die Wirtschaft<br />

Zugang zum Internet, was sich andererseits an den dr<strong>am</strong>atisch gestiegenen Zugriffs- und<br />

Übermittlungszeiten ablesen läßt.<br />

Abgesehen vom Network Information Center (NIC), das hauptsächlich <strong>für</strong> die Vergabe der<br />

Bereichsadressen verantwortlich ist und einer "Internet Society", die Einhaltung und Weiterentwicklung<br />

der Standards überwacht, gibt es keine zentrale Verwaltung des Netzes oder gar einen Eigentümer.<br />

Das Internet gehört den Benutzern. Jeder Teilnehmer ist zugleich Konsument wie Anbieter und trägt<br />

seinen Teil der Verantwortung <strong>für</strong> das Funktionieren einer freien und nicht kontrollierten<br />

Kommunikation. Daß die sich so ergebenden Freiräume auch kriminell genutzt werden, ist, wie die<br />

Verbreitung von Pornographie oder politischer Propaganda zeigt, kaum zu verhindern. Der beste<br />

Schutz ist der stets kritische Gebrauch der Angebote im Internet. Dies setzt allerdings ein hohes Maß<br />

an Selbstverantwortung und Urteilsfähigkeit voraus.<br />

7.2.1 Zugang zum Internet<br />

Voraussetzung <strong>für</strong> den Zugang zum Internet ist eine Verbindung zu einem Rechner, der im Internet<br />

weltweit als Station bekannt und ständig erreichbar ist. An den Universität trifft dies auf fast alle UNIX-<br />

52