PDF Kryptologie

PDF Kryptologie

PDF Kryptologie

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

<strong>Kryptologie</strong> – Eine verschlüsselte Wissenschaft 12<br />

1.6 Transposition<br />

Die Transposition ist das Gegenstück zur Substitution. Die Buchstaben werden nicht<br />

ausgetauscht, sondern anders positioniert. Die einfachste Form ergibt sich, wenn man<br />

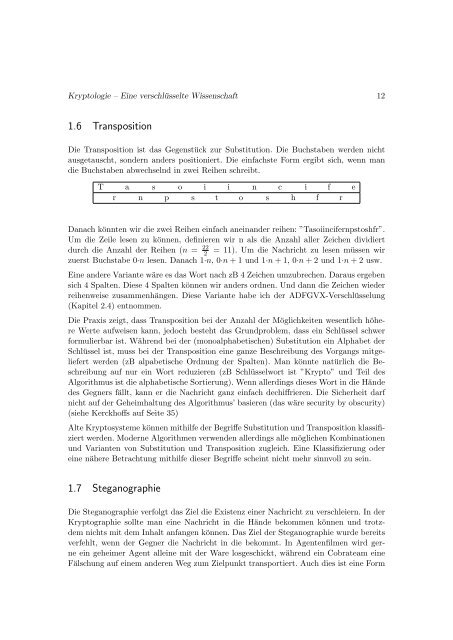

die Buchstaben abwechselnd in zwei Reihen schreibt.<br />

T a s o i i n c i f e<br />

r n p s t o s h f r<br />

Danach könnten wir die zwei Reihen einfach aneinander reihen: ”Tasoiincifernpstoshfr”.<br />

Um die Zeile lesen zu können, definieren wir n als die Anzahl aller Zeichen dividiert<br />

durch die Anzahl der Reihen (n = 22 2<br />

= 11). Um die Nachricht zu lesen müssen wir<br />

zuerst Buchstabe 0·n lesen. Danach 1·n, 0·n + 1 und 1·n + 1, 0·n + 2 und 1·n + 2 usw.<br />

Eine andere Variante wäre es das Wort nach zB 4 Zeichen umzubrechen. Daraus ergeben<br />

sich 4 Spalten. Diese 4 Spalten können wir anders ordnen. Und dann die Zeichen wieder<br />

reihenweise zusammenhängen. Diese Variante habe ich der ADFGVX-Verschlüsselung<br />

(Kapitel 2.4) entnommen.<br />

Die Praxis zeigt, dass Transposition bei der Anzahl der Möglichkeiten wesentlich höhere<br />

Werte aufweisen kann, jedoch besteht das Grundproblem, dass ein Schlüssel schwer<br />

formulierbar ist. Während bei der (monoalphabetischen) Substitution ein Alphabet der<br />

Schlüssel ist, muss bei der Transposition eine ganze Beschreibung des Vorgangs mitgeliefert<br />

werden (zB alpabetische Ordnung der Spalten). Man könnte natürlich die Beschreibung<br />

auf nur ein Wort reduzieren (zB Schlüsselwort ist ”Krypto” und Teil des<br />

Algorithmus ist die alphabetische Sortierung). Wenn allerdings dieses Wort in die Hände<br />

des Gegners fällt, kann er die Nachricht ganz einfach dechiffrieren. Die Sicherheit darf<br />

nicht auf der Geheimhaltung des Algorithmus’ basieren (das wäre security by obscurity)<br />

(siehe Kerckhoffs auf Seite 35)<br />

Alte Kryptosysteme können mithilfe der Begriffe Substitution und Transposition klassifiziert<br />

werden. Moderne Algorithmen verwenden allerdings alle möglichen Kombinationen<br />

und Varianten von Substitution und Transposition zugleich. Eine Klassifizierung oder<br />

eine nähere Betrachtung mithilfe dieser Begriffe scheint nicht mehr sinnvoll zu sein.<br />

1.7 Steganographie<br />

Die Steganographie verfolgt das Ziel die Existenz einer Nachricht zu verschleiern. In der<br />

Kryptographie sollte man eine Nachricht in die Hände bekommen können und trotzdem<br />

nichts mit dem Inhalt anfangen können. Das Ziel der Steganographie wurde bereits<br />

verfehlt, wenn der Gegner die Nachricht in die bekommt. In Agentenfilmen wird gerne<br />

ein geheimer Agent alleine mit der Ware losgeschickt, während ein Cobrateam eine<br />

Fälschung auf einem anderen Weg zum Zielpunkt transportiert. Auch dies ist eine Form