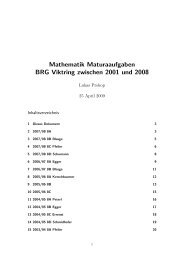

PDF Kryptologie

PDF Kryptologie

PDF Kryptologie

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

<strong>Kryptologie</strong> – Eine verschlüsselte Wissenschaft 82<br />

Mit GPG (”GNU Privacy Guard”) steht jedem UNIX-Benutzer eine vollständige, funktionstüchtige<br />

Umgebung mit RSA zur Verfügung.<br />

4.20 Authentifikation und Integrität<br />

Was Rivest, Shamir und Rivest nicht bedachten, war die digitale Signatur. Also ein<br />

Verfahren welches uns erlaubt zu verifizieren, dass unser Partner wirklich unser Partner<br />

ist und nicht bloß ein Hacker, der deine Nachrichten sammelt, um daraus vielleicht<br />

Inforamtionen zu deinem privaten Schlüssel extrahieren zu können. Das ist recht einfach;<br />

wir müssen das Verfahren bloß umkehren.<br />

Bisher verwendeten wir den öffentlichen Schlüssel (des Partners) um eine Nachricht<br />

verschlüsseln zu können und den privaten Schlüssel um<br />

4.21 Hashes<br />

Unter Hashes versteht man den Code einer Einwegfunktion. Die Hashes zielen damit<br />

nicht auf die Bestrebungen ab, die wir bisher verfolgten: Das Verschlüsseln einer Nachricht<br />

von Person A und Entschlüsseln der Nachricht von Person B. Nun geht es uns gar<br />

nicht um den Inhalt der Nachricht. Sagen wir, wir hätten zwei Eingaben zu zwei verschiedenen<br />

Zeitpunkten. Wir möchten nun testen ob die erste Eingabe der zweiten Eingabe<br />

entspricht. Wir möchten es jedoch vermeiden den Inhalt im Klartext zu speichern, da er<br />

hochsensibel ist. Also sollte es auch nicht möglich sein aus dem gespeicherten Code den<br />

Klartext zu extrahieren.<br />

Als Erstes möchten wir die Frage diskutieren, wie der Begriff der Kodierung hier verwendet<br />

werden muss. Sollte ein Element der Menge A einem, zwei oder gar keinem Element<br />

der Menge B zugeordnet werden?<br />

P + S < C<br />

Wir könnten nun argumentieren, dass es durchaus sinnvoll wäre einen Klartext in mehrere<br />

Codes resultieren zu lassen. So könnte das Wort ”Krypto” sowohl dem Buchstaben<br />

A wie auch B zugeordnet werden (C = (AvB) = f(M)). In der Praxis ist solch ein<br />

Algorithmus absolut unbrauchbar. Wenn ich mich in einem Benutzersystem anmelde,<br />

erwarte ich eine rasche und unkomplizierte Antwort. Bei der Frage B == f(M) muss<br />

die Antwort sofort klar sein und darf nicht vom Zufall abhängen. Vom Zufall hängt es<br />

jedoch ab, wenn ein Klartext einmal in Code XY und einmal in Code YZ resultiert.<br />

P + S > C<br />

Ist die Anzahl an Codestücken kleiner als die Anzahl der Eingaben, besteht Kollisionsgefahr.<br />

Unter Kollision bezeichnet man das Ereignis, wenn zwei unterschiedliche Eingaben<br />

zur gleichen Codesequenz führen. Dies hätte ebenfalls eine gravierenden Fehler in sich, da<br />

die Anzahl an Möglichkeiten sinkt und dadurch die Sicherheit des Algorithmus verringert