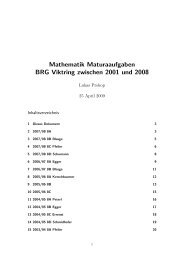

PDF Kryptologie

PDF Kryptologie

PDF Kryptologie

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

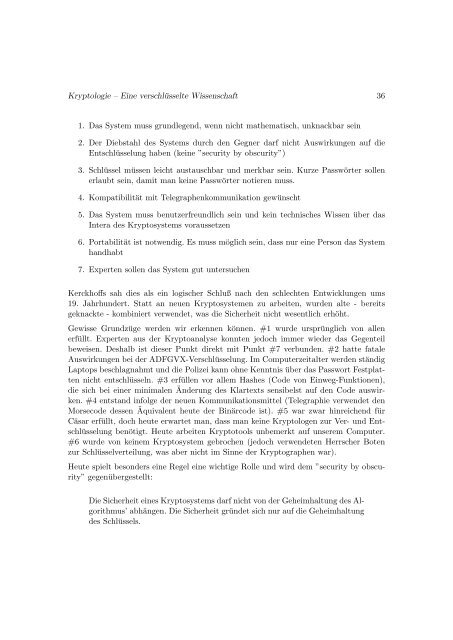

<strong>Kryptologie</strong> – Eine verschlüsselte Wissenschaft 36<br />

1. Das System muss grundlegend, wenn nicht mathematisch, unknackbar sein<br />

2. Der Diebstahl des Systems durch den Gegner darf nicht Auswirkungen auf die<br />

Entschlüsselung haben (keine ”security by obscurity”)<br />

3. Schlüssel müssen leicht austauschbar und merkbar sein. Kurze Passwörter sollen<br />

erlaubt sein, damit man keine Passwörter notieren muss.<br />

4. Kompatibilität mit Telegraphenkommunikation gewünscht<br />

5. Das System muss benutzerfreundlich sein und kein technisches Wissen über das<br />

Intera des Kryptosystems voraussetzen<br />

6. Portabilität ist notwendig. Es muss möglich sein, dass nur eine Person das System<br />

handhabt<br />

7. Experten sollen das System gut untersuchen<br />

Kerckhoffs sah dies als ein logischer Schluß nach den schlechten Entwicklungen ums<br />

19. Jahrhundert. Statt an neuen Kryptosystemen zu arbeiten, wurden alte - bereits<br />

geknackte - kombiniert verwendet, was die Sicherheit nicht wesentlich erhöht.<br />

Gewisse Grundzüge werden wir erkennen können. #1 wurde ursprünglich von allen<br />

erfüllt. Experten aus der Kryptoanalyse konnten jedoch immer wieder das Gegenteil<br />

beweisen. Deshalb ist dieser Punkt direkt mit Punkt #7 verbunden. #2 hatte fatale<br />

Auswirkungen bei der ADFGVX-Verschlüsselung. Im Computerzeitalter werden ständig<br />

Laptops beschlagnahmt und die Polizei kann ohne Kenntnis über das Passwort Festplatten<br />

nicht entschlüsseln. #3 erfüllen vor allem Hashes (Code von Einweg-Funktionen),<br />

die sich bei einer minimalen Änderung des Klartexts sensibelst auf den Code auswirken.<br />

#4 entstand infolge der neuen Kommunikationsmittel (Telegraphie verwendet den<br />

Morsecode dessen Äquivalent heute der Binärcode ist). #5 war zwar hinreichend für<br />

Cäsar erfüllt, doch heute erwartet man, dass man keine Kryptologen zur Ver- und Entschlüsselung<br />

benötigt. Heute arbeiten Kryptotools unbemerkt auf unserem Computer.<br />

#6 wurde von keinem Kryptosystem gebrochen (jedoch verwendeten Herrscher Boten<br />

zur Schlüsselverteilung, was aber nicht im Sinne der Kryptographen war).<br />

Heute spielt besonders eine Regel eine wichtige Rolle und wird dem ”security by obscurity”<br />

gegenübergestellt:<br />

Die Sicherheit eines Kryptosystems darf nicht von der Geheimhaltung des Algorithmus’<br />

abhängen. Die Sicherheit gründet sich nur auf die Geheimhaltung<br />

des Schlüssels.