PDF Kryptologie

PDF Kryptologie

PDF Kryptologie

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

<strong>Kryptologie</strong> – Eine verschlüsselte Wissenschaft 14<br />

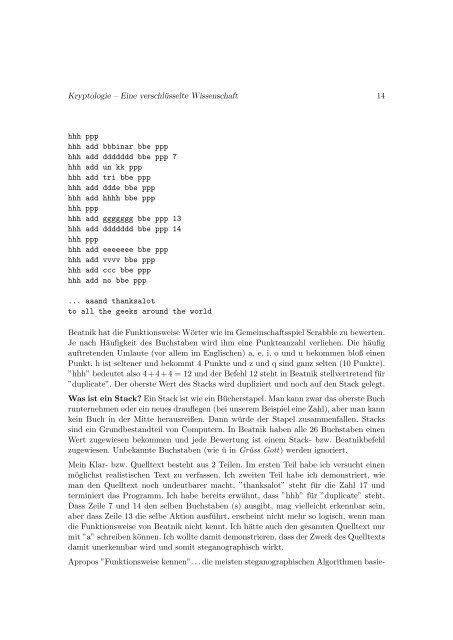

hhh ppp<br />

hhh add bbbinar bbe ppp<br />

hhh add ddddddd bbe ppp 7<br />

hhh add un kk ppp<br />

hhh add tri bbe ppp<br />

hhh add ddde bbe ppp<br />

hhh add hhhh bbe ppp<br />

hhh ppp<br />

hhh add ggggggg bbe ppp 13<br />

hhh add ddddddd bbe ppp 14<br />

hhh ppp<br />

hhh add eeeeeee bbe ppp<br />

hhh add vvvv bbe ppp<br />

hhh add ccc bbe ppp<br />

hhh add no bbe ppp<br />

... aaand thanksalot<br />

to all the geeks around the world<br />

Beatnik hat die Funktionsweise Wörter wie im Gemeinschaftsspiel Scrabble zu bewerten.<br />

Je nach Häufigkeit des Buchstaben wird ihm eine Punkteanzahl verliehen. Die häufig<br />

auftretenden Umlaute (vor allem im Englischen) a, e, i, o und u bekommen bloß einen<br />

Punkt. h ist seltener und bekommt 4 Punkte und z und q sind ganz selten (10 Punkte).<br />

”hhh” bedeutet also 4 + 4 + 4 = 12 und der Befehl 12 steht in Beatnik stellvertretend für<br />

”duplicate”. Der oberste Wert des Stacks wird dupliziert und noch auf den Stack gelegt.<br />

Was ist ein Stack? Ein Stack ist wie ein Bücherstapel. Man kann zwar das oberste Buch<br />

runternehmen oder ein neues drauflegen (bei unserem Beispiel eine Zahl), aber man kann<br />

kein Buch in der Mitte herausreißen. Dann würde der Stapel zusammenfallen. Stacks<br />

sind ein Grundbestandteil von Computern. In Beatnik haben alle 26 Buchstaben einen<br />

Wert zugewiesen bekommen und jede Bewertung ist einem Stack- bzw. Beatnikbefehl<br />

zugewiesen. Unbekannte Buchstaben (wie ü in Grüss Gott) werden ignoriert.<br />

Mein Klar- bzw. Quelltext besteht aus 2 Teilen. Im ersten Teil habe ich versucht einen<br />

möglichst realistischen Text zu verfassen. Ich zweiten Teil habe ich demonstriert, wie<br />

man den Quelltext noch undeutbarer macht. ”thanksalot” steht für die Zahl 17 und<br />

terminiert das Programm. Ich habe bereits erwähnt, dass ”hhh” für ”duplicate” steht.<br />

Dass Zeile 7 und 14 den selben Buchstaben (s) ausgibt, mag vielleicht erkennbar sein,<br />

aber dass Zeile 13 die selbe Aktion ausführt, erscheint nicht mehr so logisch, wenn man<br />

die Funktionsweise von Beatnik nicht kennt. Ich hätte auch den gesamten Quelltext nur<br />

mit ”a” schreiben können. Ich wollte damit demonstrieren, dass der Zweck des Quelltexts<br />

damit unerkennbar wird und somit steganographisch wirkt.<br />

Apropos ”Funktionsweise kennen”. . . die meisten steganographischen Algorithmen basie-